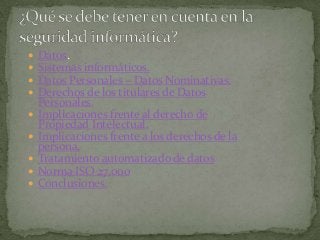

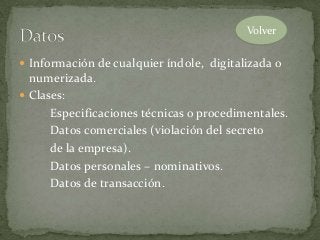

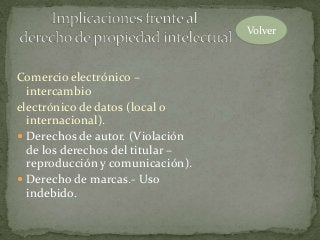

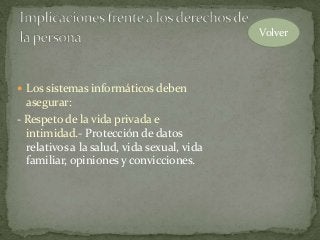

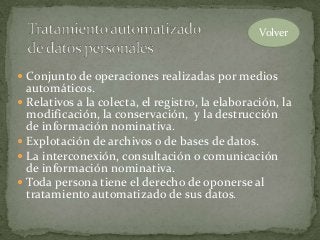

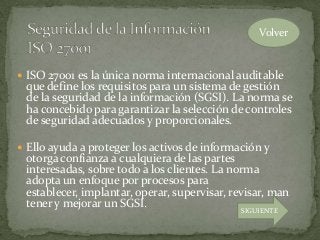

Este documento resume los principales conceptos relacionados con la seguridad de la información y la protección de datos. Explica que los datos personales deben protegerse y que los sistemas informáticos deben respetar los derechos de los titulares de datos, como el derecho de acceso, rectificación e información. También cubre temas como el comercio electrónico, la norma ISO 27001 y las conclusiones sobre la importancia de proteger no solo los sistemas sino también los datos que contienen desde una perspectiva jurídica.