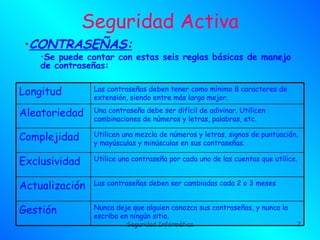

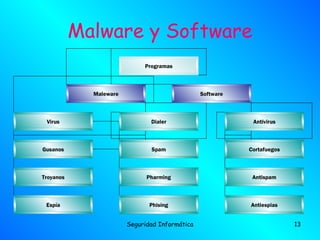

Este documento trata sobre la seguridad informática. Explica conceptos clave como malware, tipos de malware como virus y troyanos, y tipos de seguridad como la seguridad activa a través de contraseñas y encriptación de datos, y la seguridad pasiva mediante copias de seguridad. También describe diferentes tipos de software de seguridad como antivirus y cortafuegos.