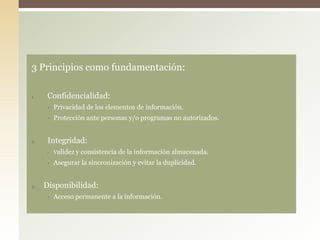

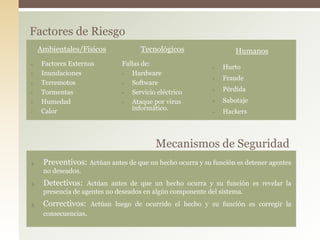

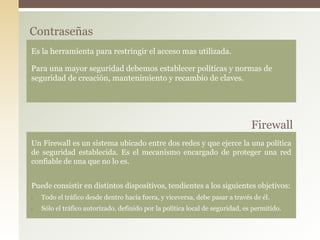

La seguridad informática protege equipos e información de daños mediante técnicas como el cifrado, contraseñas y firewalls. Se basa en tres principios: confidencialidad, integridad y disponibilidad de los datos. Existen factores de riesgo tecnológicos, humanos y ambientales que amenazan la seguridad, pero existen mecanismos preventivos, detectivos y correctivos para hacerle frente a dichas amenazas y garantizar la protección de la información.