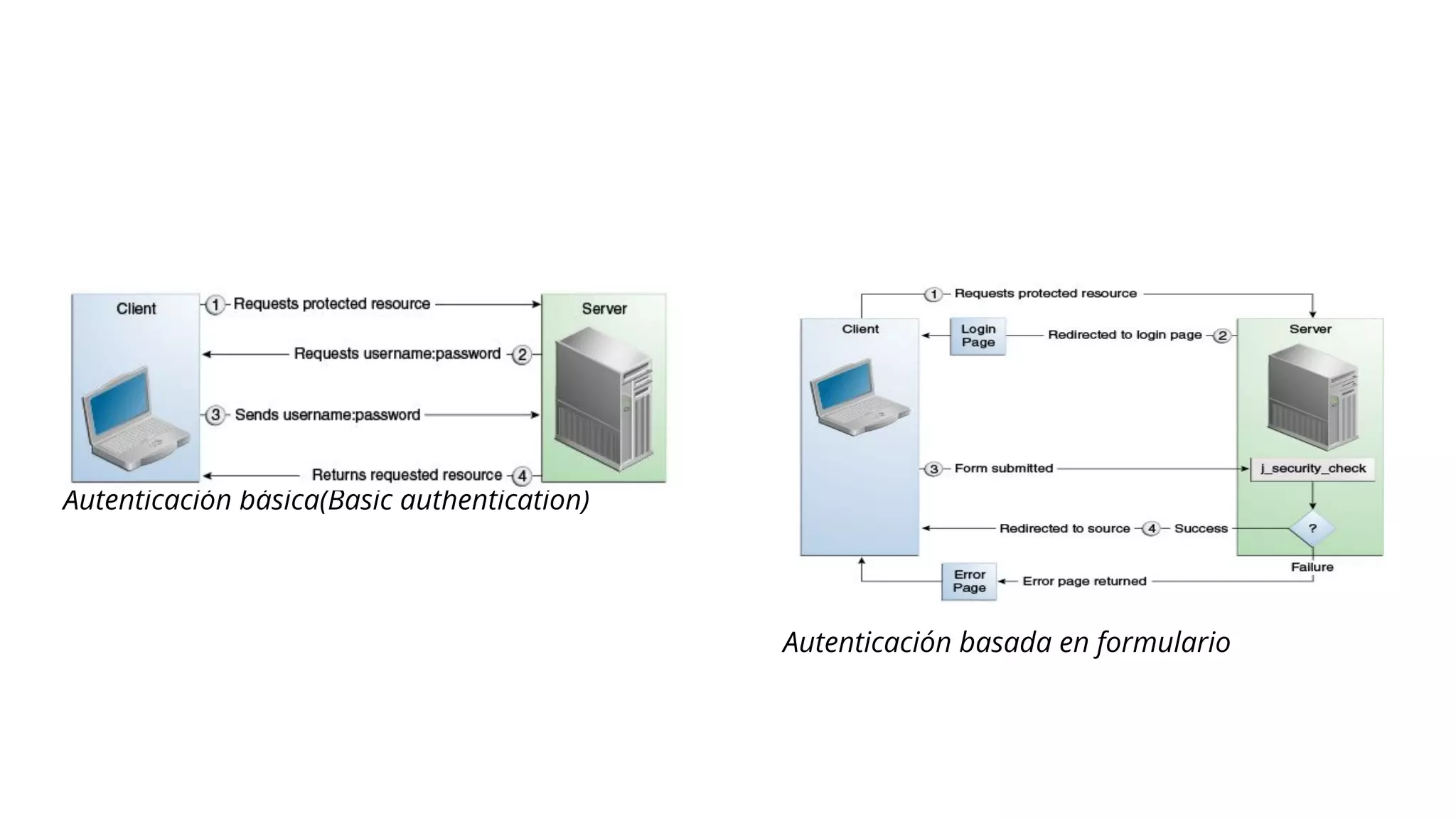

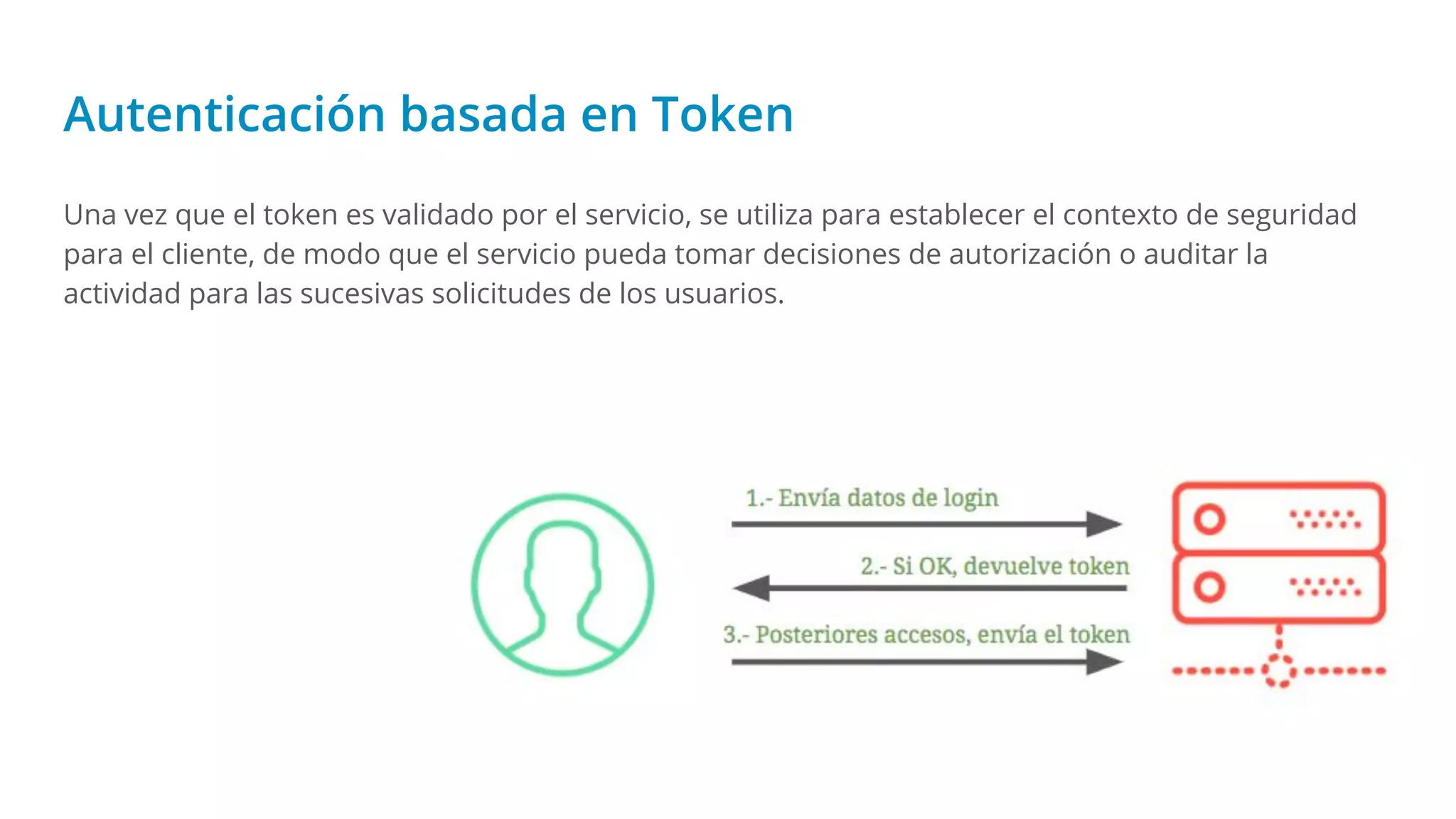

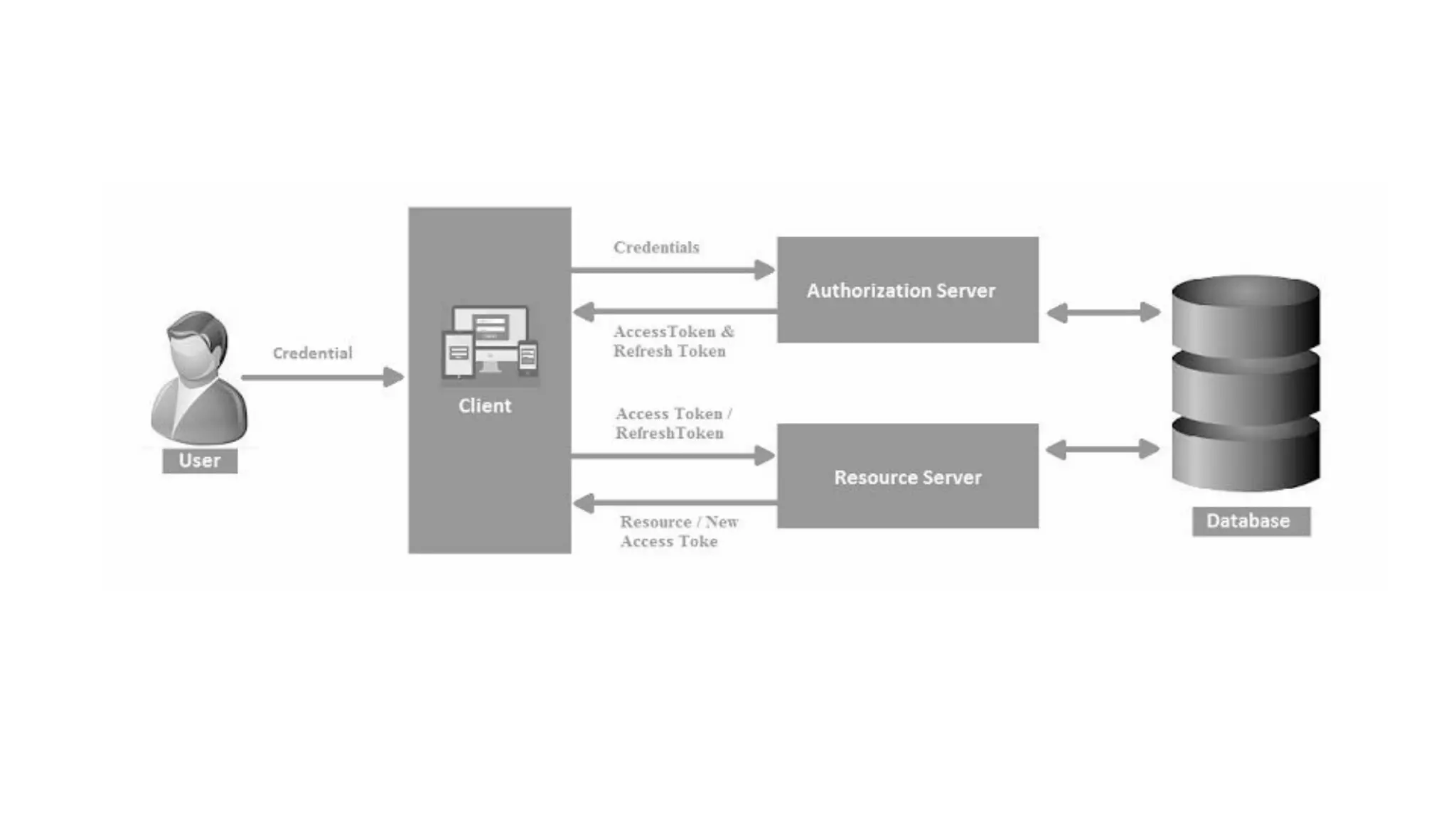

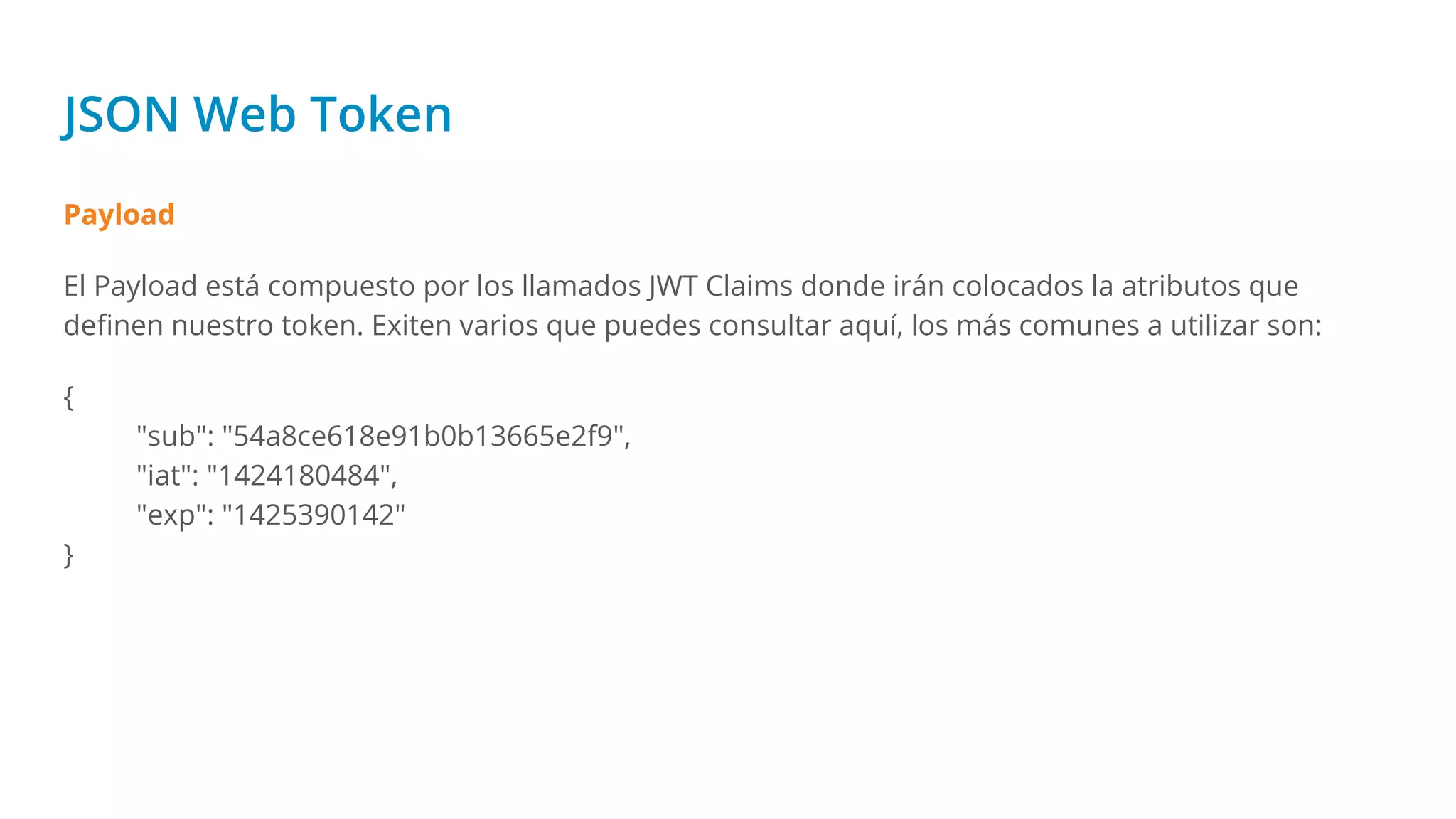

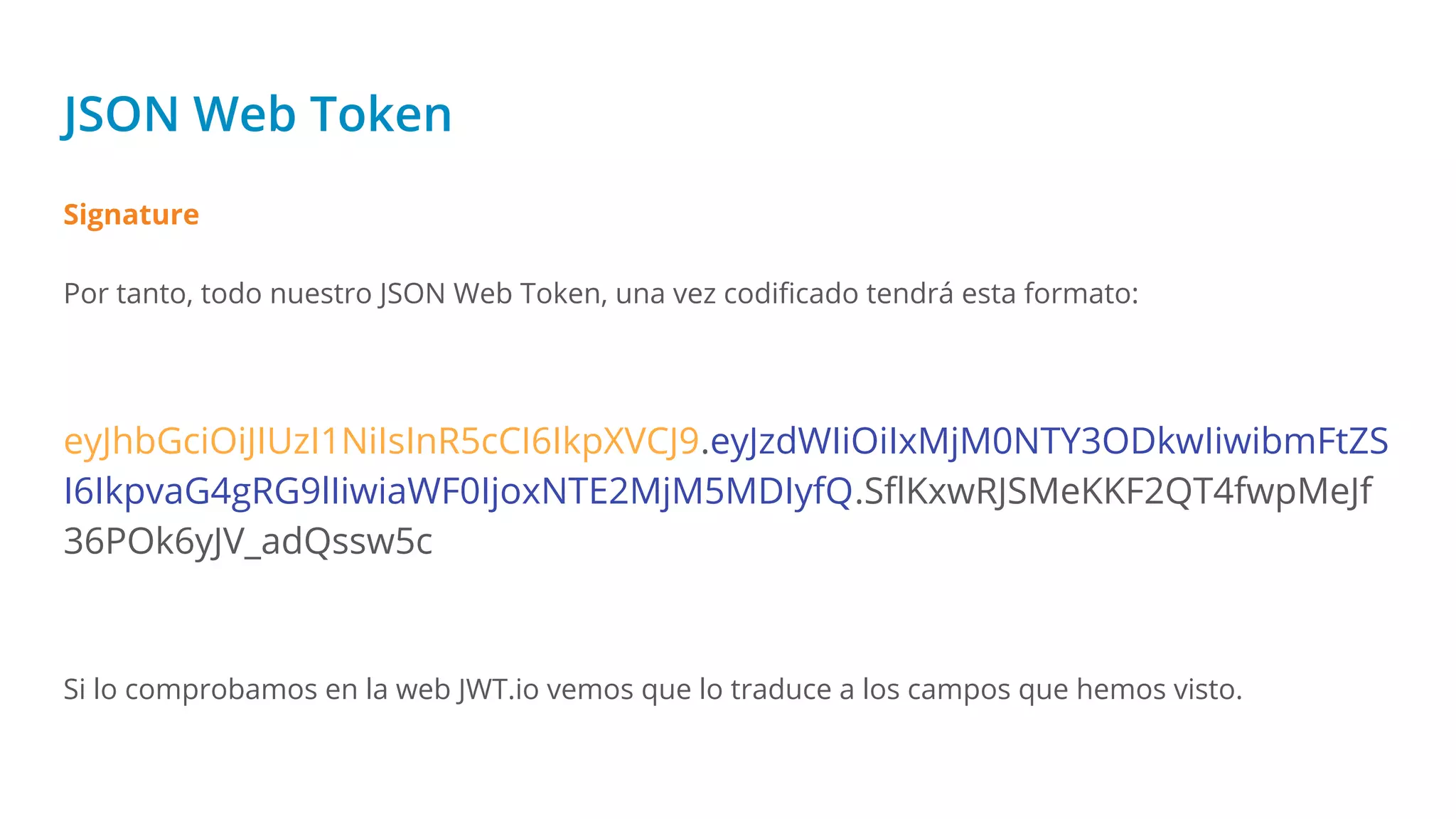

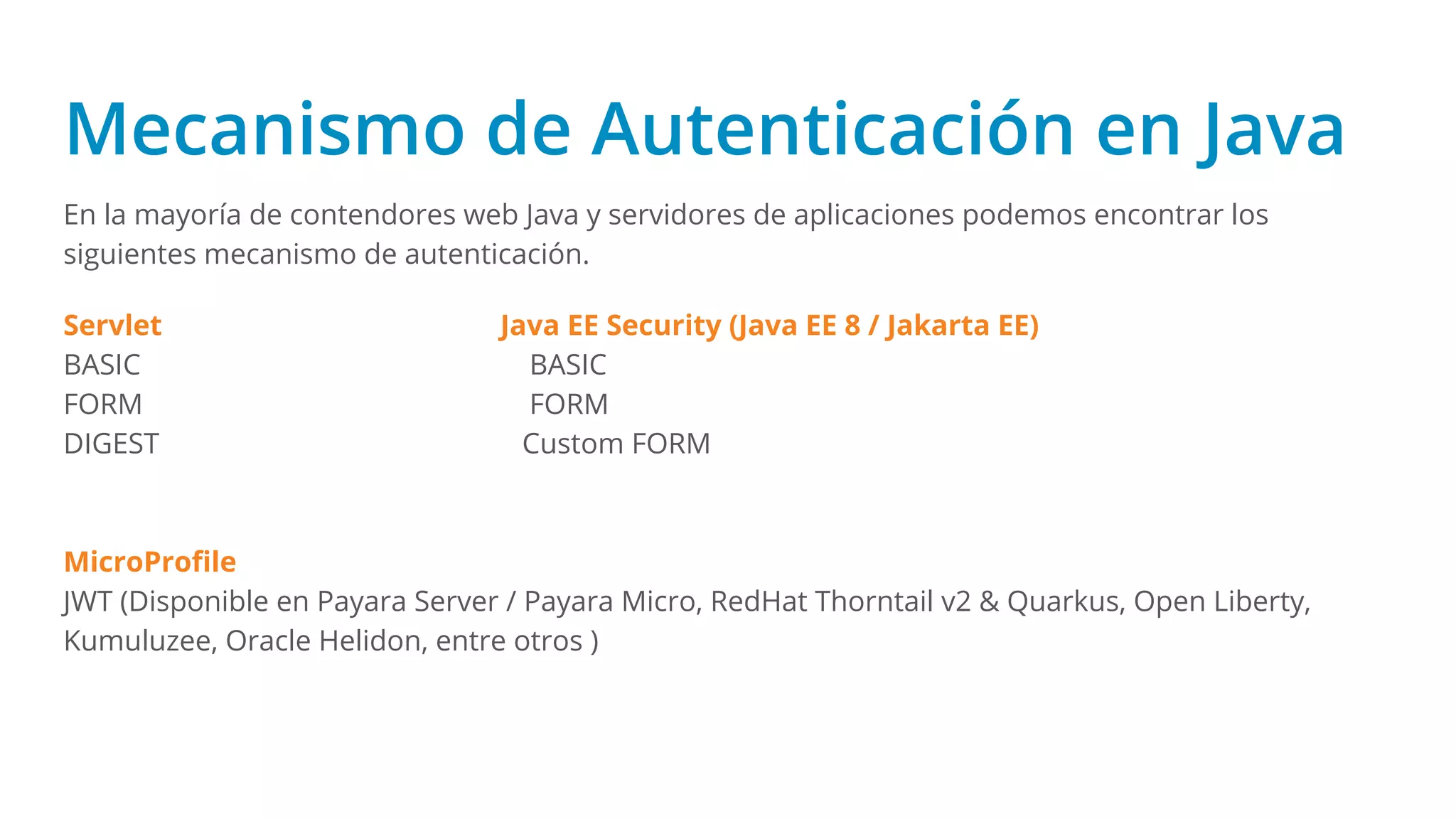

El documento aborda la seguridad en aplicaciones web Java utilizando JSON Web Tokens (JWT) como un método efectivo de autenticación y autorización. Se enfatiza la importancia de la autenticación y control de acceso, así como los desafíos que enfrentan los desarrolladores al implementar mecanismos de seguridad. Además, se discuten diferentes tipos de autenticación y cómo los JWT permiten una gestión escalable y segura de las identidades de los usuarios.

![Validación de un JWT en Java (JJWT)

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

byte[] key = getSignatureKey();

String jwt = Jwts.builder().setIssuer("http://trustyapp.com/")

.setSubject("users/1300819380")

.setExpiration(expirationDate)

.put("scope", "self api/buy")

.signWith(SignatureAlgorithm.HS256,key)

.compact();](https://image.slidesharecdn.com/seguridadparaaplicacioneswebjavaconjsonwebtokensjwt2020-200501024238/75/Seguridad-para-aplicaciones-web-java-con-json-web-tokens-jwt-2020-39-2048.jpg)