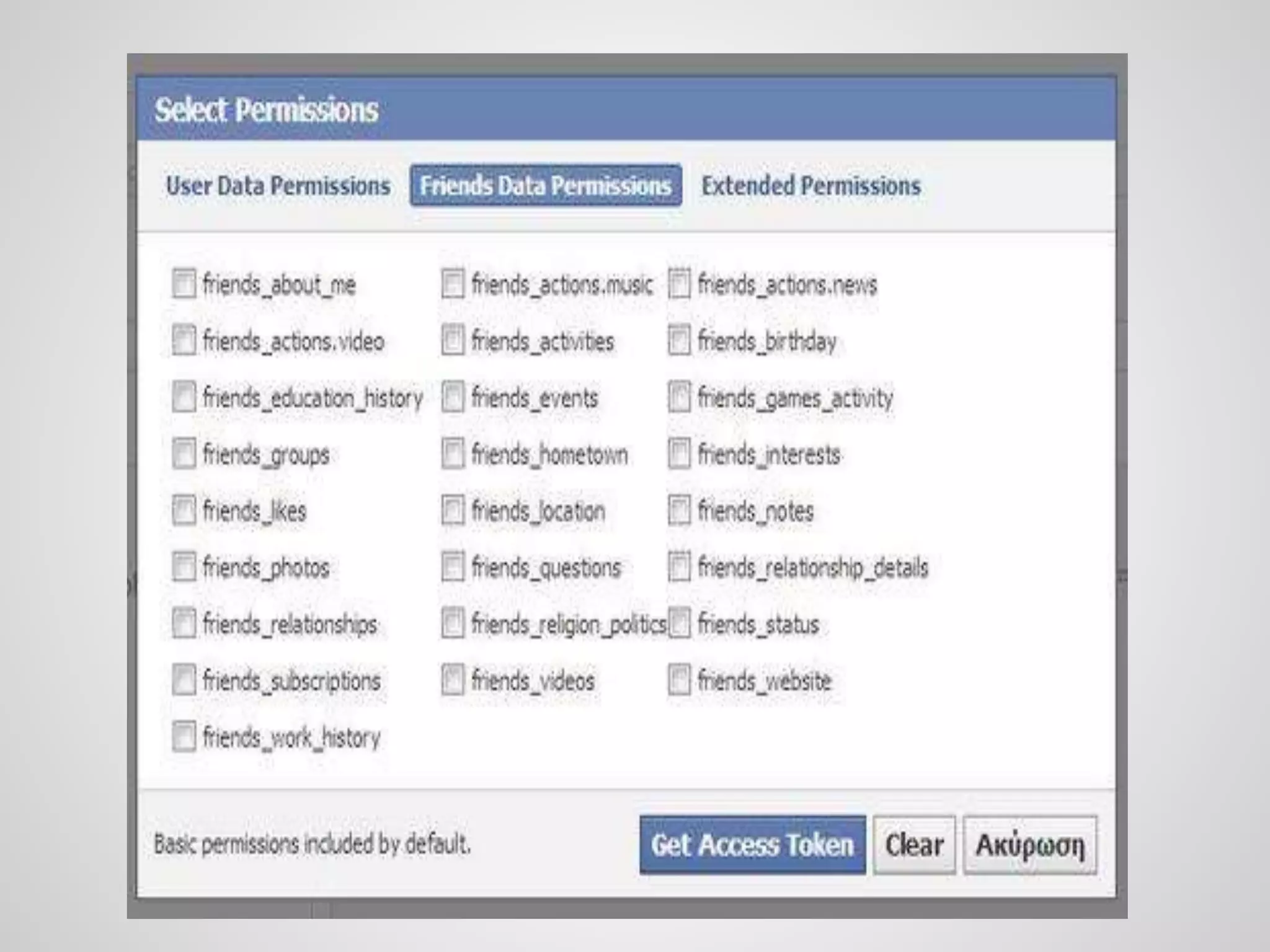

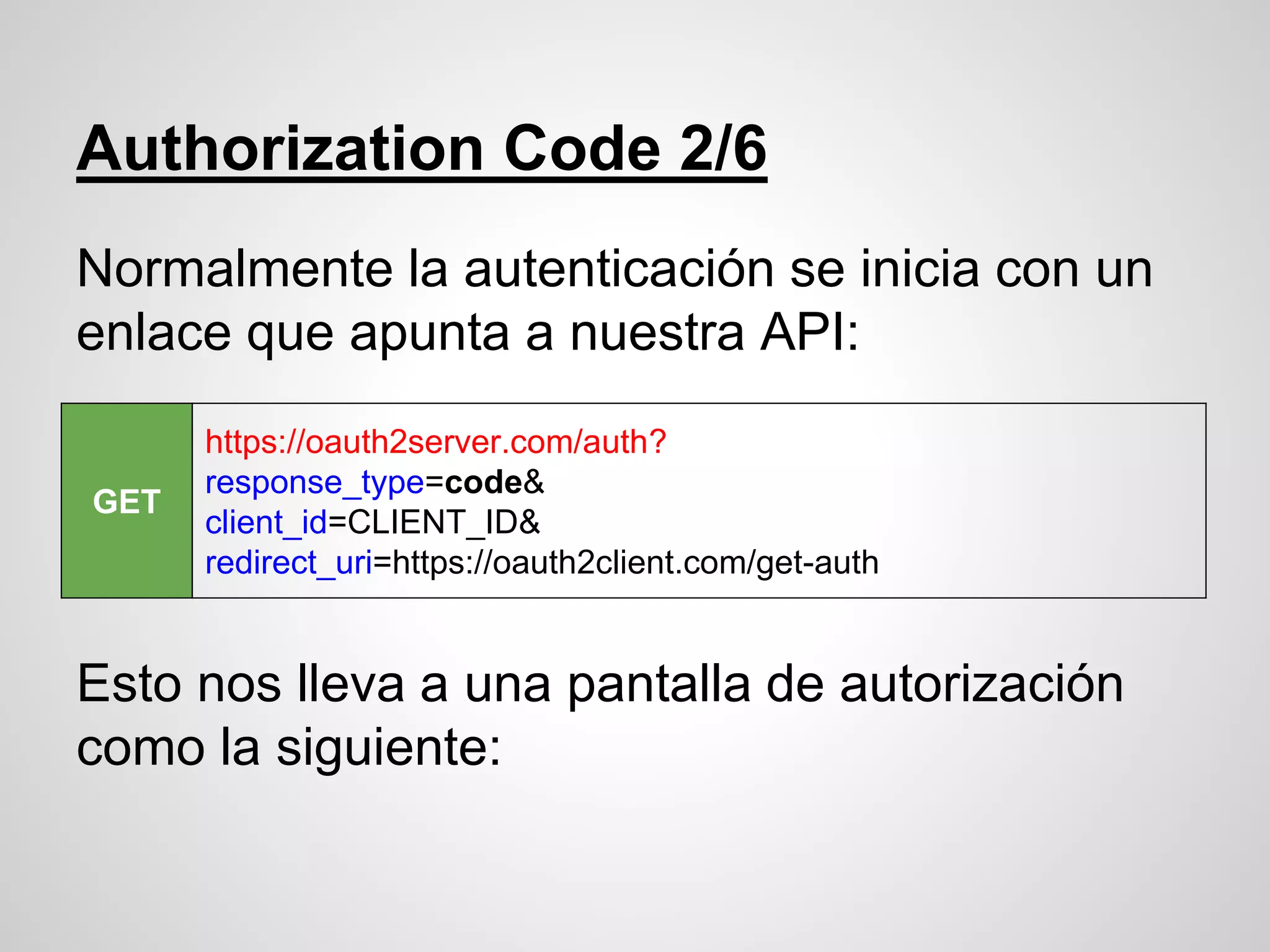

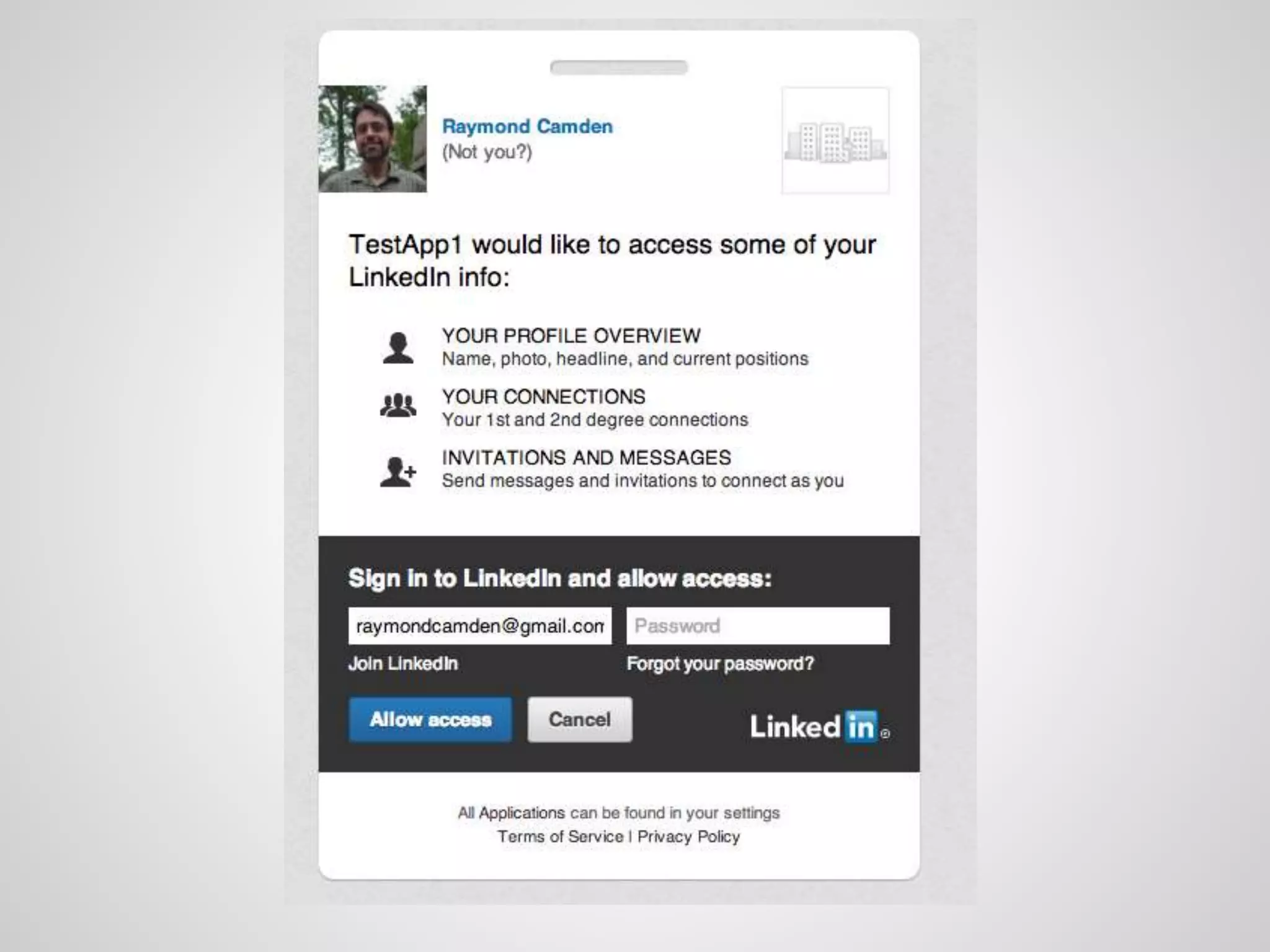

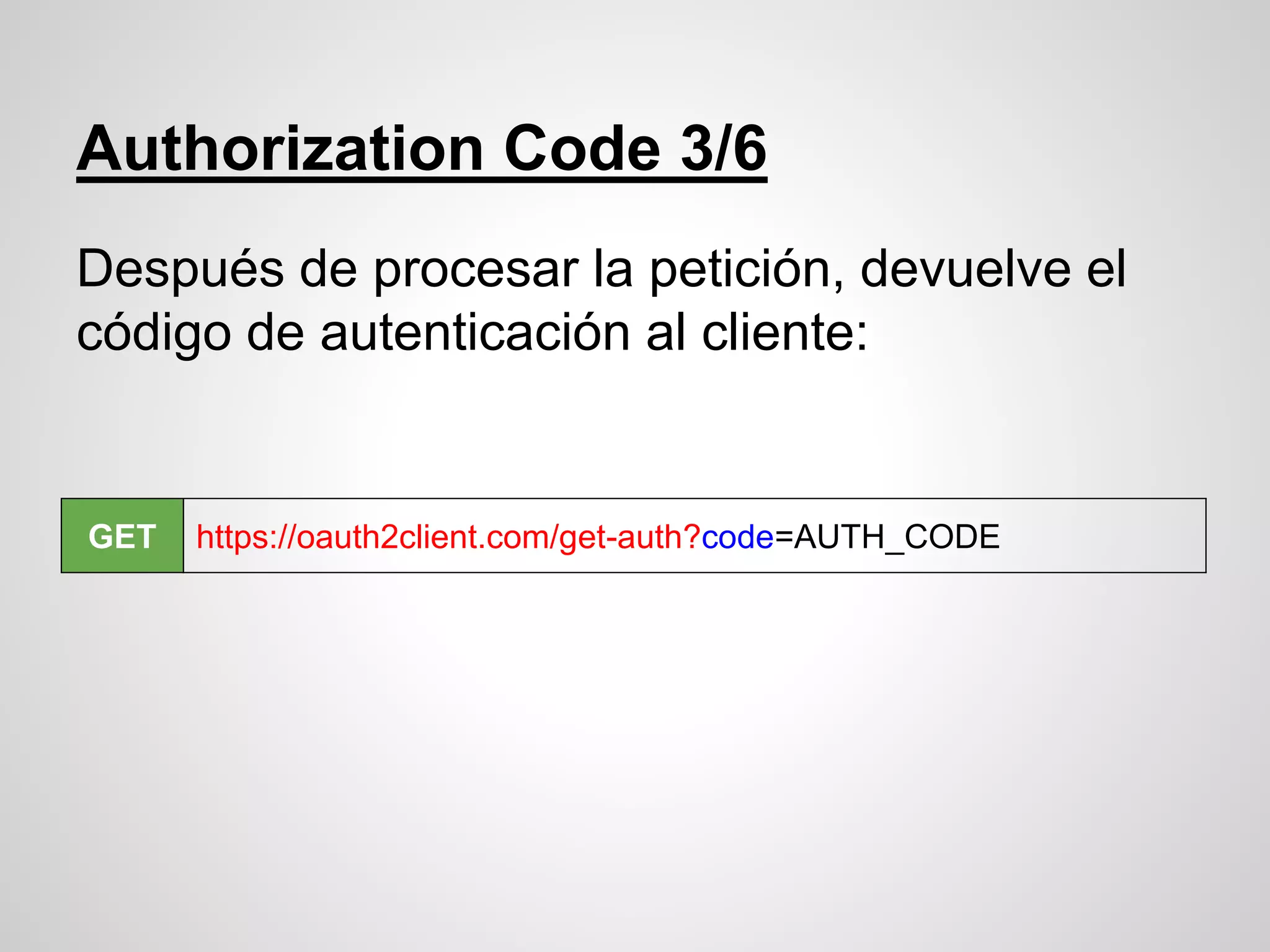

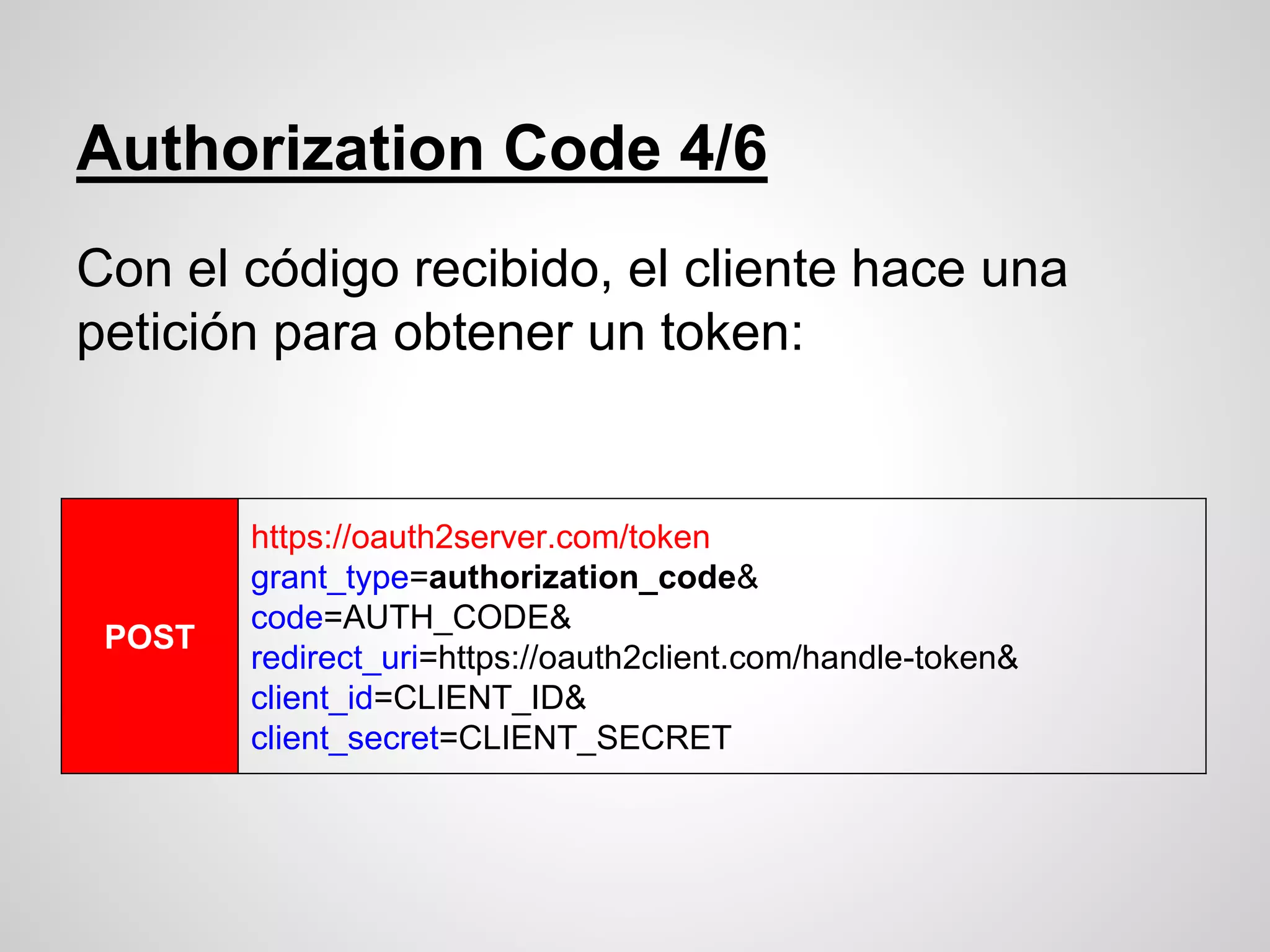

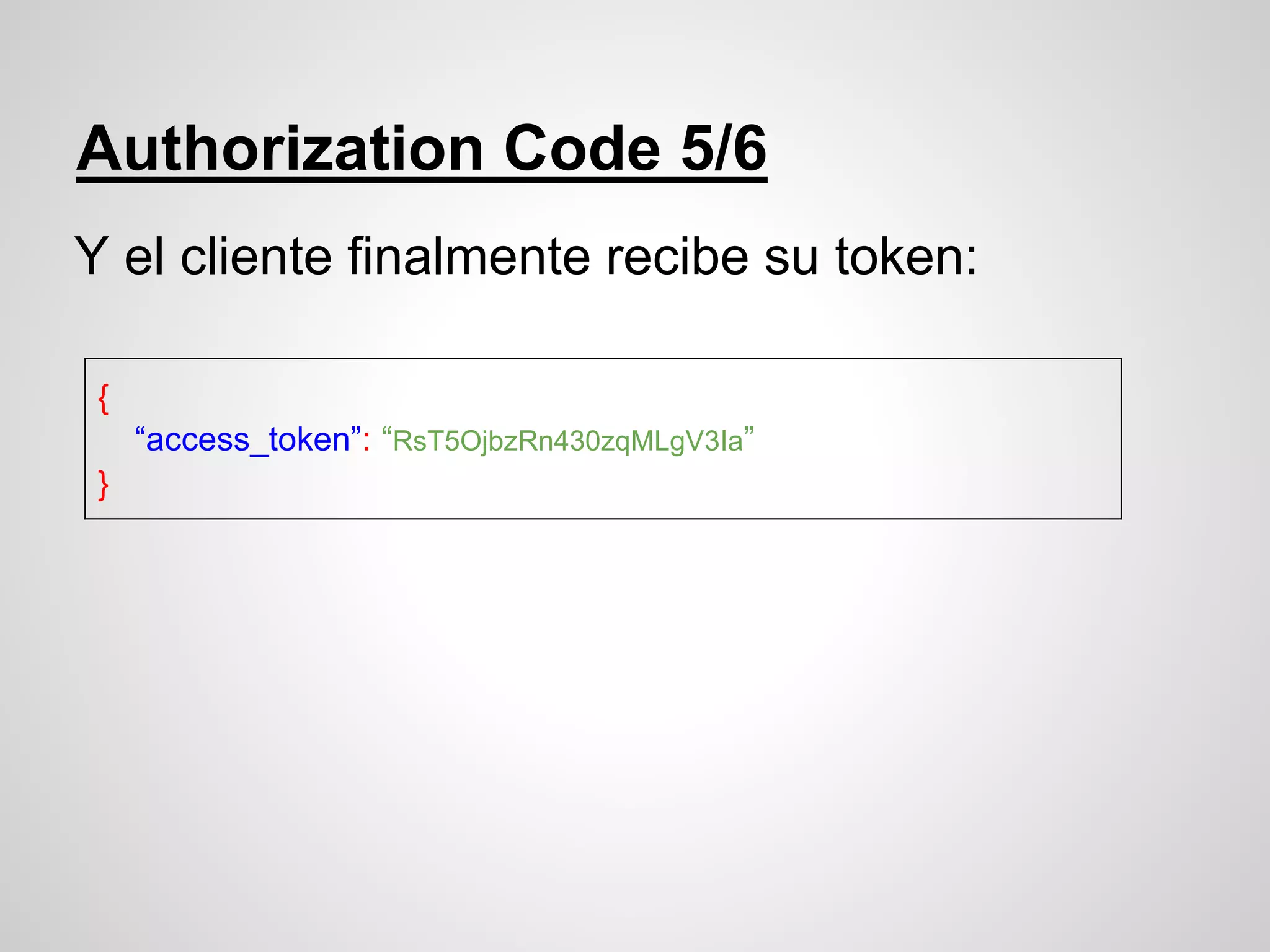

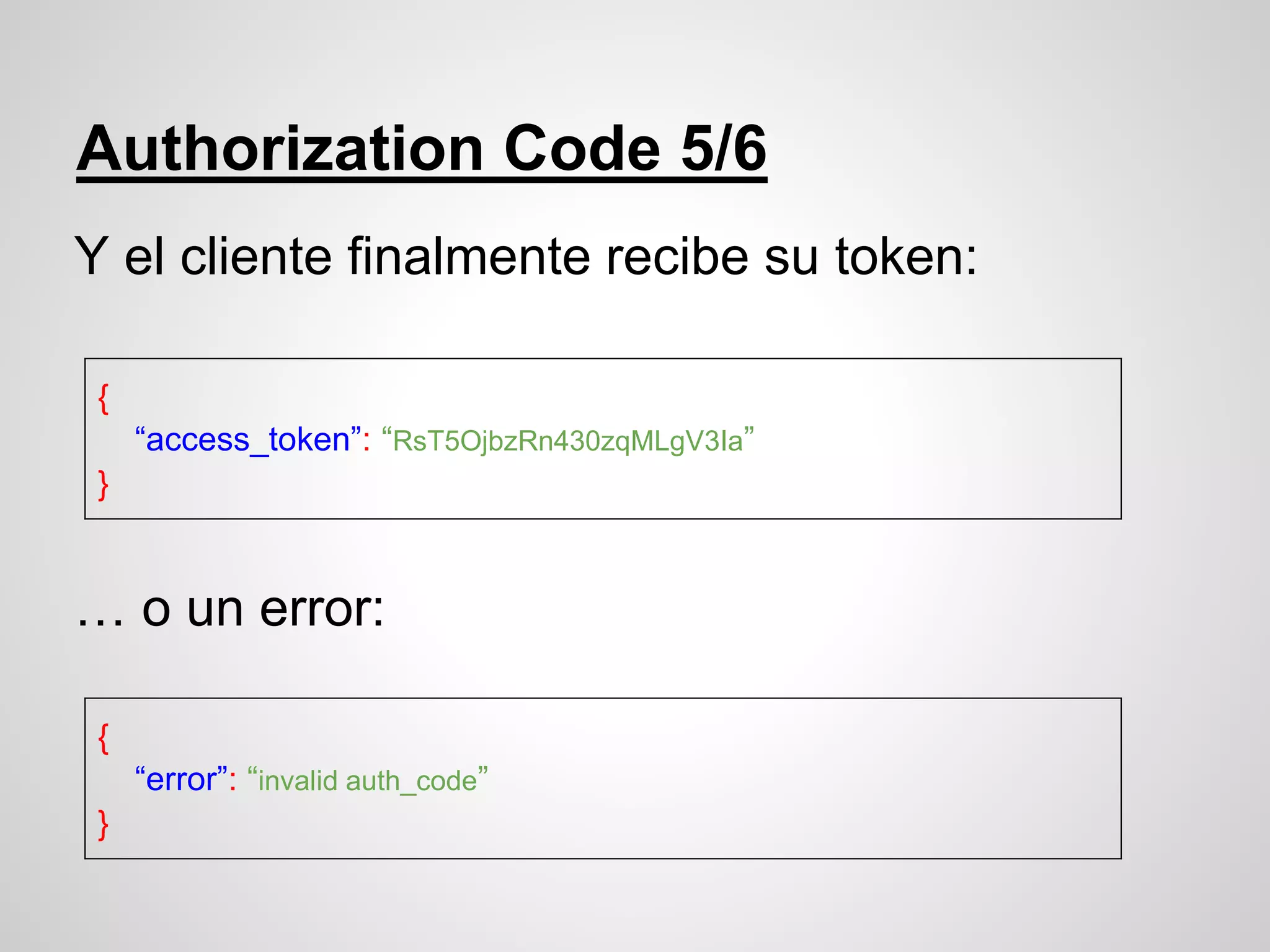

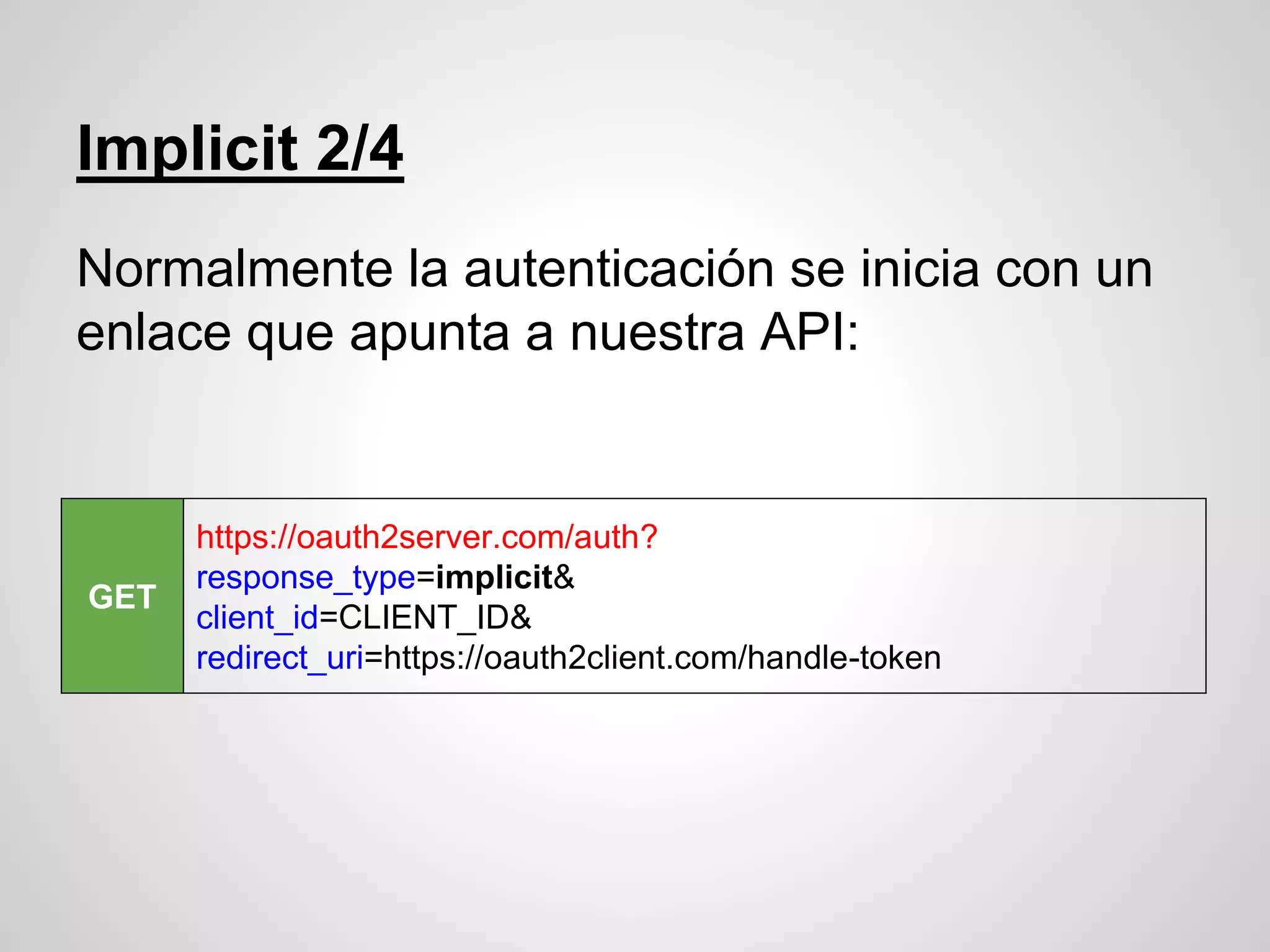

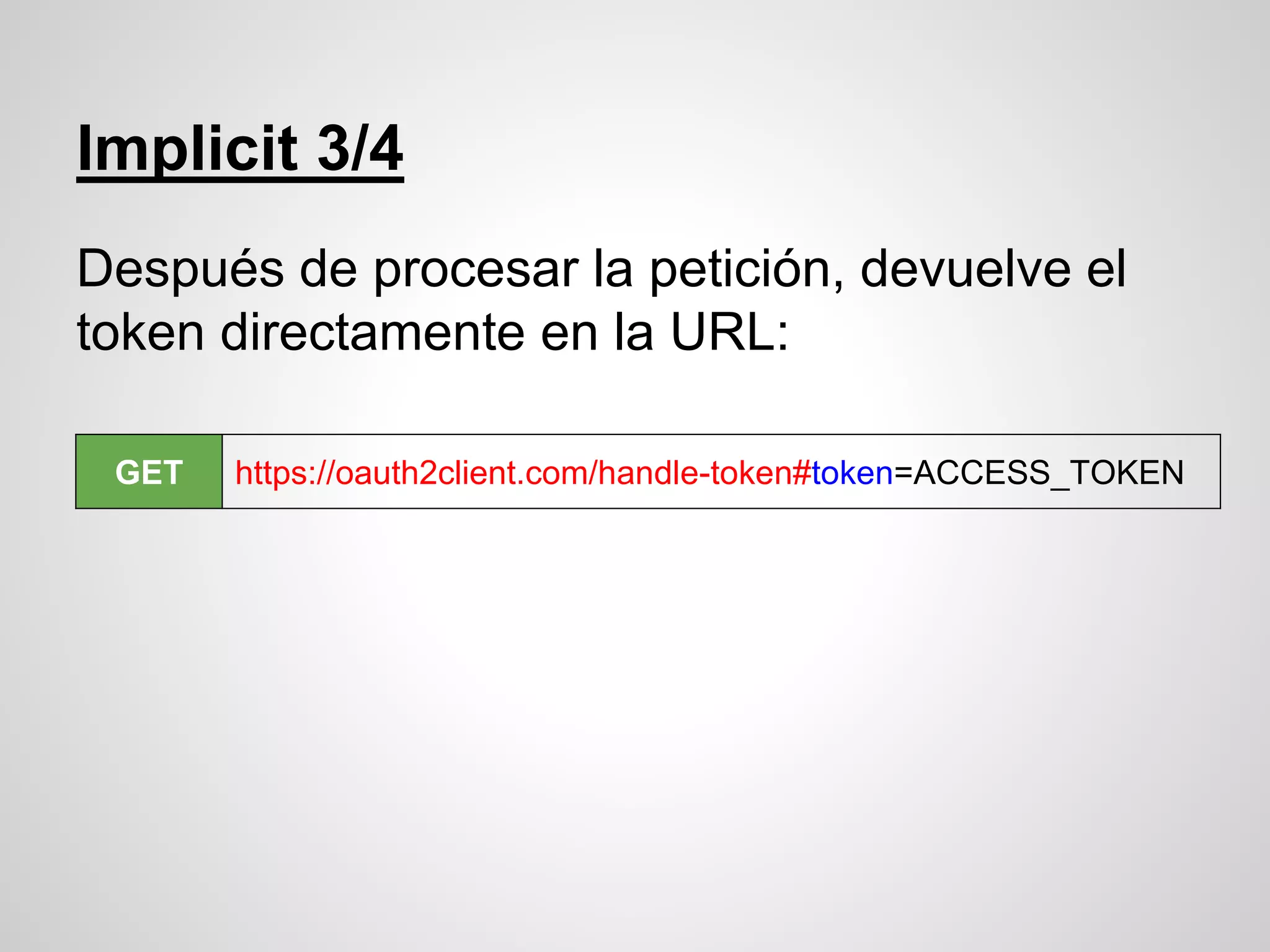

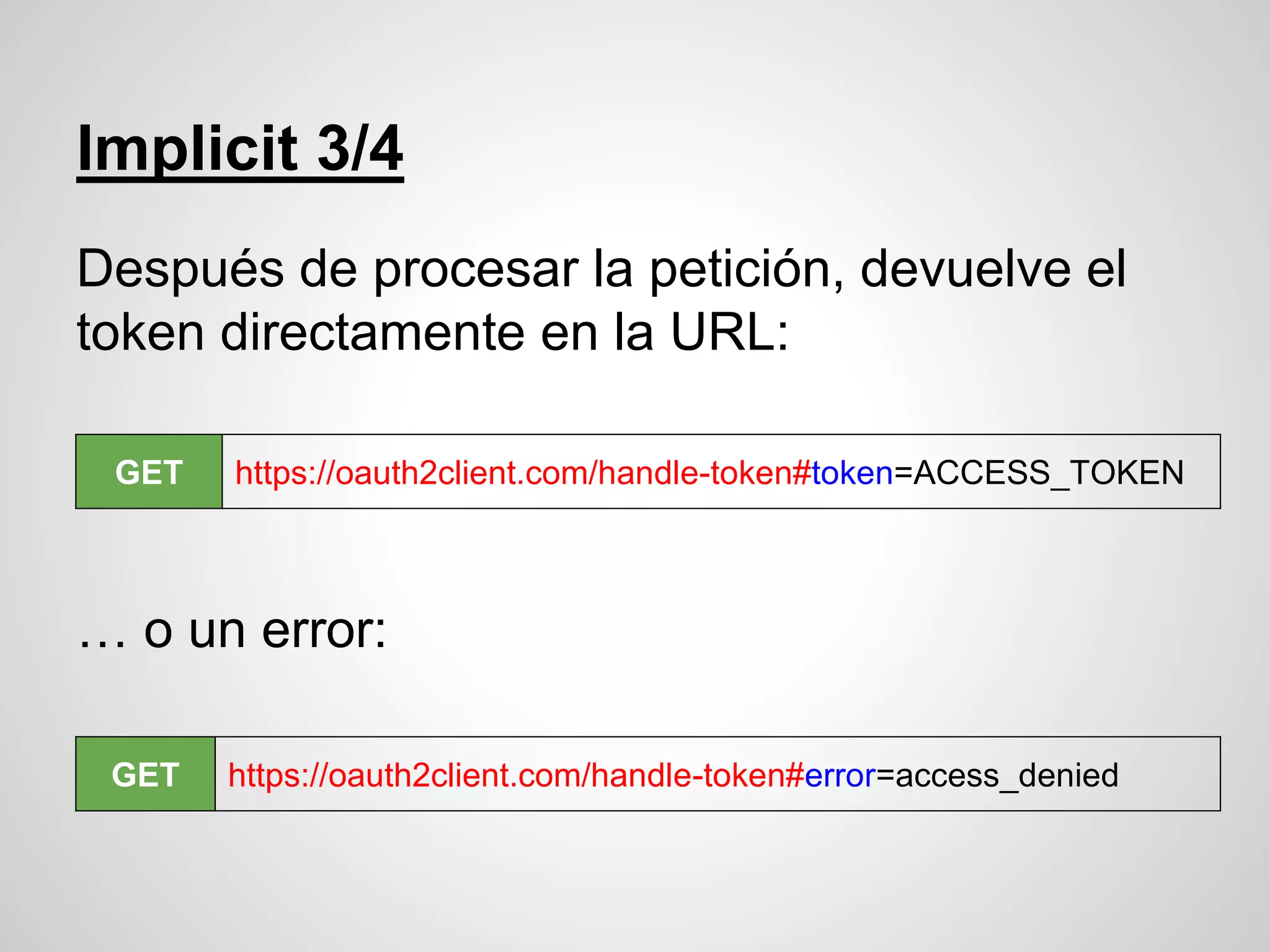

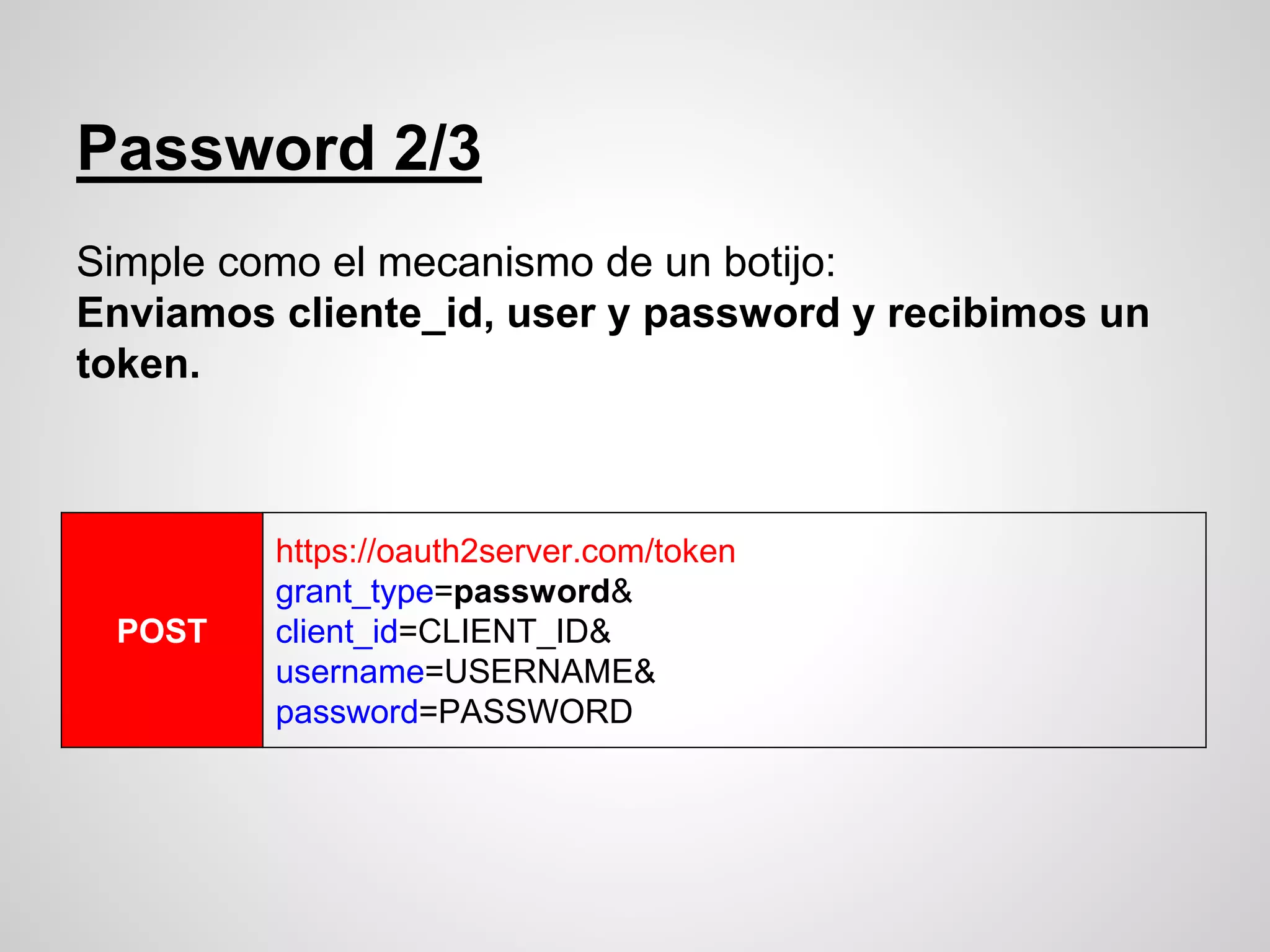

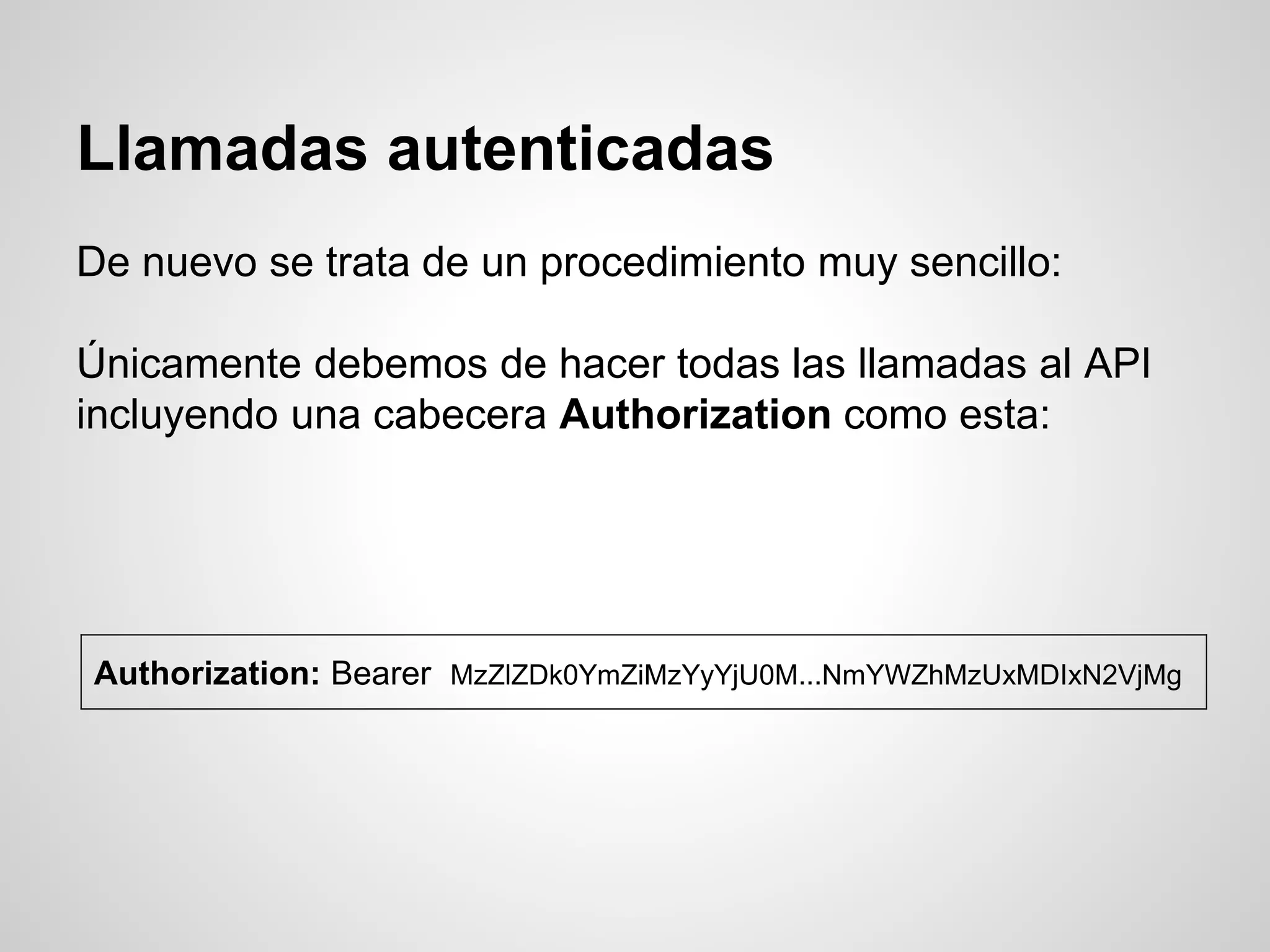

OAuth2 es un protocolo de autorización que permite el acceso seguro a datos de usuarios sin compartir credenciales. Se compone de tres actores: aplicaciones cliente, servidores API y usuarios, y utiliza tipos de autorización como 'authorization code' y 'implicit'. La implementación de OAuth en Symfony puede hacerse fácilmente mediante el uso de bundles específicos como fosoauthserverbundle.