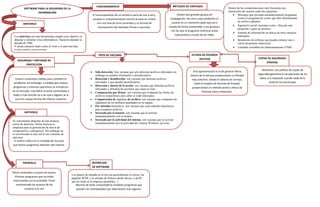

Software para la seguridad de la información

- 1. FUNCIONAMIENTO MÉTODOS DE CONTAGIO SOFTWARE PARA LA SEGURIDAD DE LA Dentro de las contaminaciones más frecuentes por INFORMACIÓN interacción del usuario están las siguientes: El funcionamiento de un antivirus varía de uno a otro, Existen dos grandes grupos de Mensajes que ejecutan automáticamente programas aunque su comportamiento normal se basa en contar propagación: los virus cuya instalación el (como el programa de correo que abre directamente usuario en un momento dado ejecuta o un archivo adjunto). ANTIVIRUS con una lista de virus conocidos y su formas de acepta de forma inadvertida, o los gusanos, Ingeniería social, mensajes como: «Ejecute este reconocerlos (las llamadas firmas o vacunas). programa y gane un premio». con los que el programa malicioso actúa Entrada de información en discos de otros usuarios replicándose a través de las redes. infectados. Los antivirus son una herramienta simple cuyo objetivo es detectar y eliminar virus informáticos. Nacieron durante la Instalación de software que pueda contener uno o década de 1980. varios programas maliciosos. Y desde entonces tanto como el virus y el antivirus han Unidades extraíbles de almacenamiento (USB). evolucionado contastemente. TIPOS DE VACUNAS FILTROS DE FICHEROS (ACTIVO) COPIAS DE SEGURIDAD SEGURIDAD Y MÉTODOS DE (PASIVO) PROTECCIÓN Mantener una política de copias de Sólo detección: Son vacunas que solo detectan archivos infectados sin Otra aproximación es la de generar filtros embargo no pueden eliminarlos o desinfectarlos. dentro de la red que proporcionen un filtrado seguridad garantiza la recuperación de los Existen numerosos medios para combatir el Detección y desinfección: son vacunas que detectan archivos más selectivo. Desde el sistema de correos, datos y la respuesta cuando nada de lo problema; Sin embargo, a medida que nuevos infectados y que pueden desinfectarlos. hasta el empleo de técnicas de firewall, anterior ha funcionado. programas y sistemas operativos se introducen Detección y aborto de la acción: son vacunas que detectan archivos infectados y detienen las acciones que causa el virus proporcionan un método activo y eficaz de en el mercado, más difícil es tener controlados a eliminar estos contenidos. Comparación por firmas: son vacunas que comparan las firmas de todos y más sencillo va a ser que a alguien se le archivos sospechosos para saber si están infectados. ocurran nuevas formas de infectar sistemas. Comparación de signatura de archivo: son vacunas que comparan las signaturas de los atributos guardados en tu equipo. Por métodos heurísticos: son vacunas que usan métodos heurísticos para comparar archivos. ANTIVIRUS Invocado por el usuario: son vacunas que se activan instantáneamente con el usuario. Es conveniente disponer de una licencia Invocado por la actividad del sistema: son vacunas que se activan activa de antivirus. Dicha licencia se instantáneamente por la actividad del sistema Windows xp/vista . empleará para la generación de discos de recuperación y emergencia. Sin embargo no se recomienda en una red el uso continuo de antivirus. El motivo radica en la cantidad de recursos que dichos programas obtienen del sistema. FIREWALLS REEMPLAZO DE SOFTWARE Filtrar contenidos y puntos de acceso. Los puntos de entrada en la red son generalmente el correo, las Eliminar programas que no estén páginas WEB, y la entrada de ficheros desde discos, o de PC relacionados con la actividad. Tener que no están en la empresa (portátiles...) monitorizado los accesos de los Muchas de estas computadoras emplean programas que usuarios a la red. pueden ser reemplazados por alternativas más seguras.