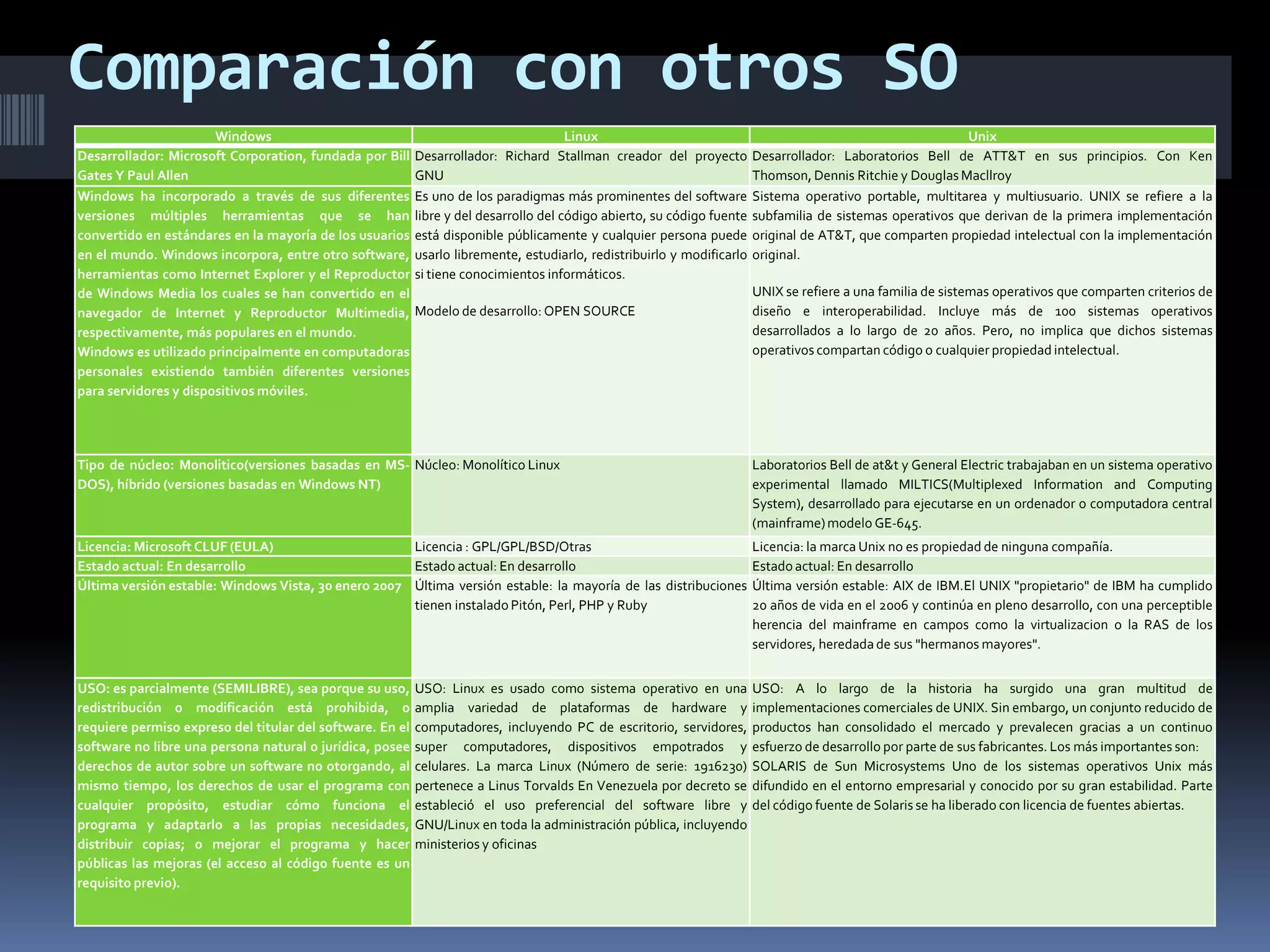

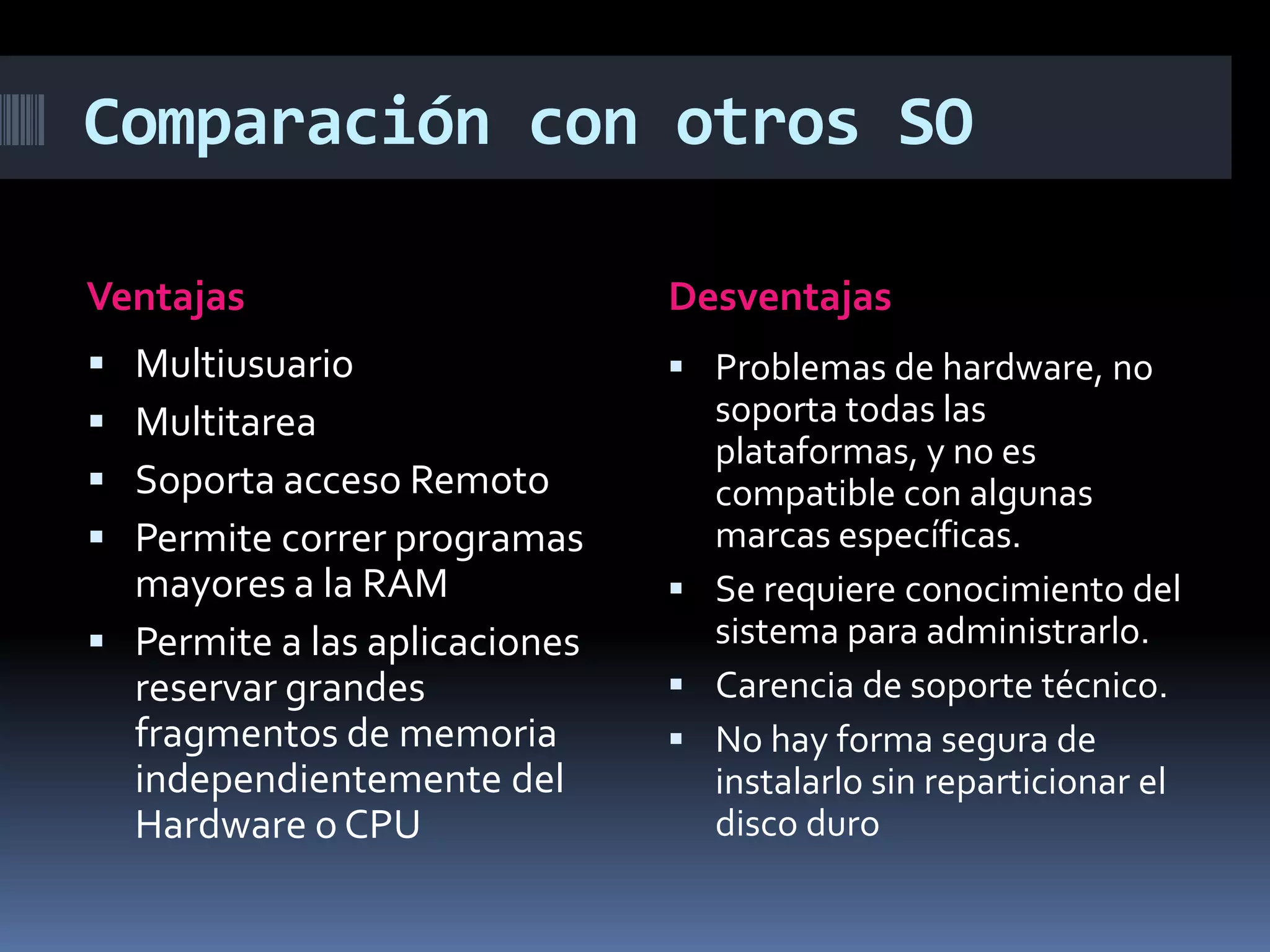

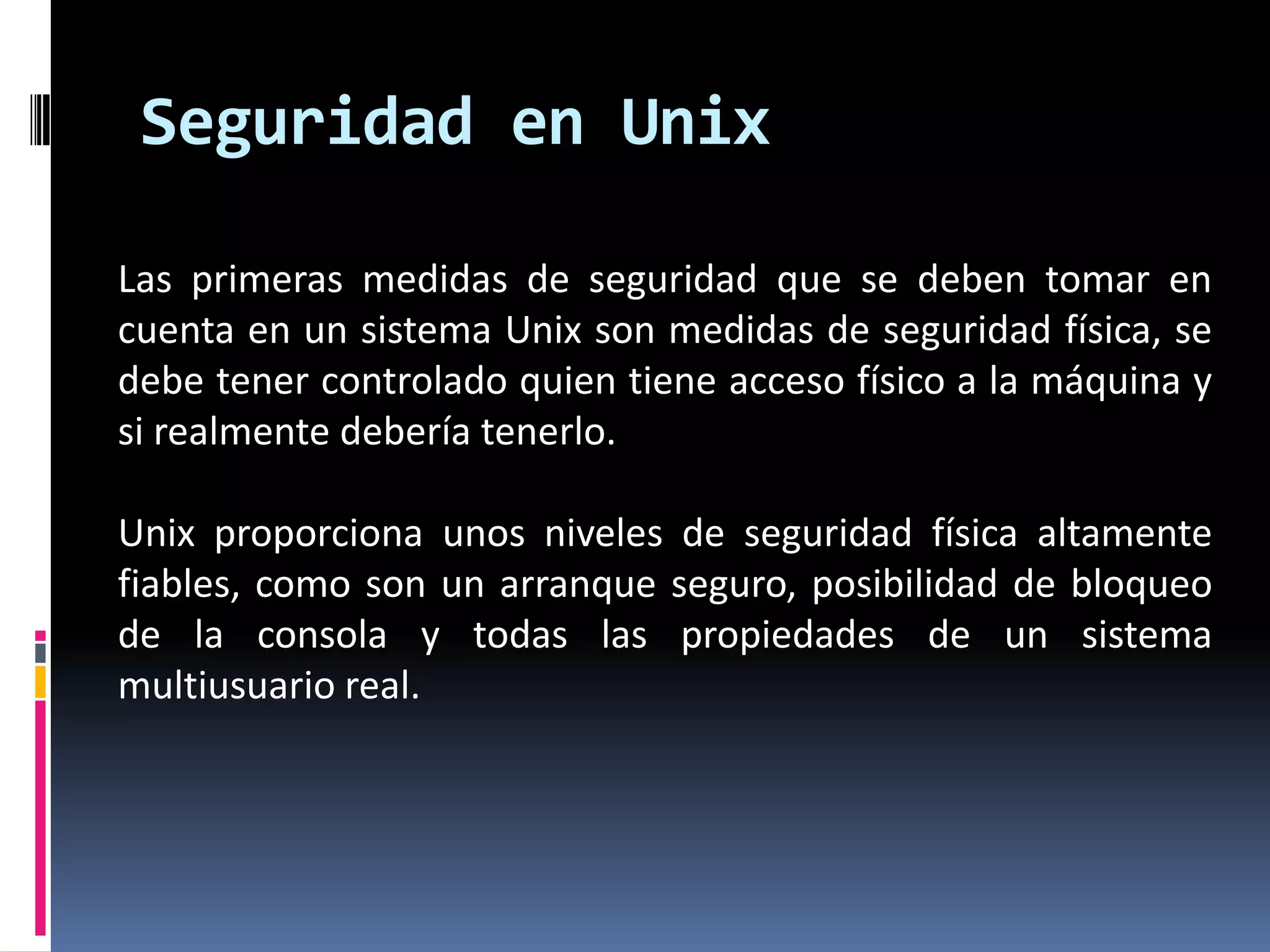

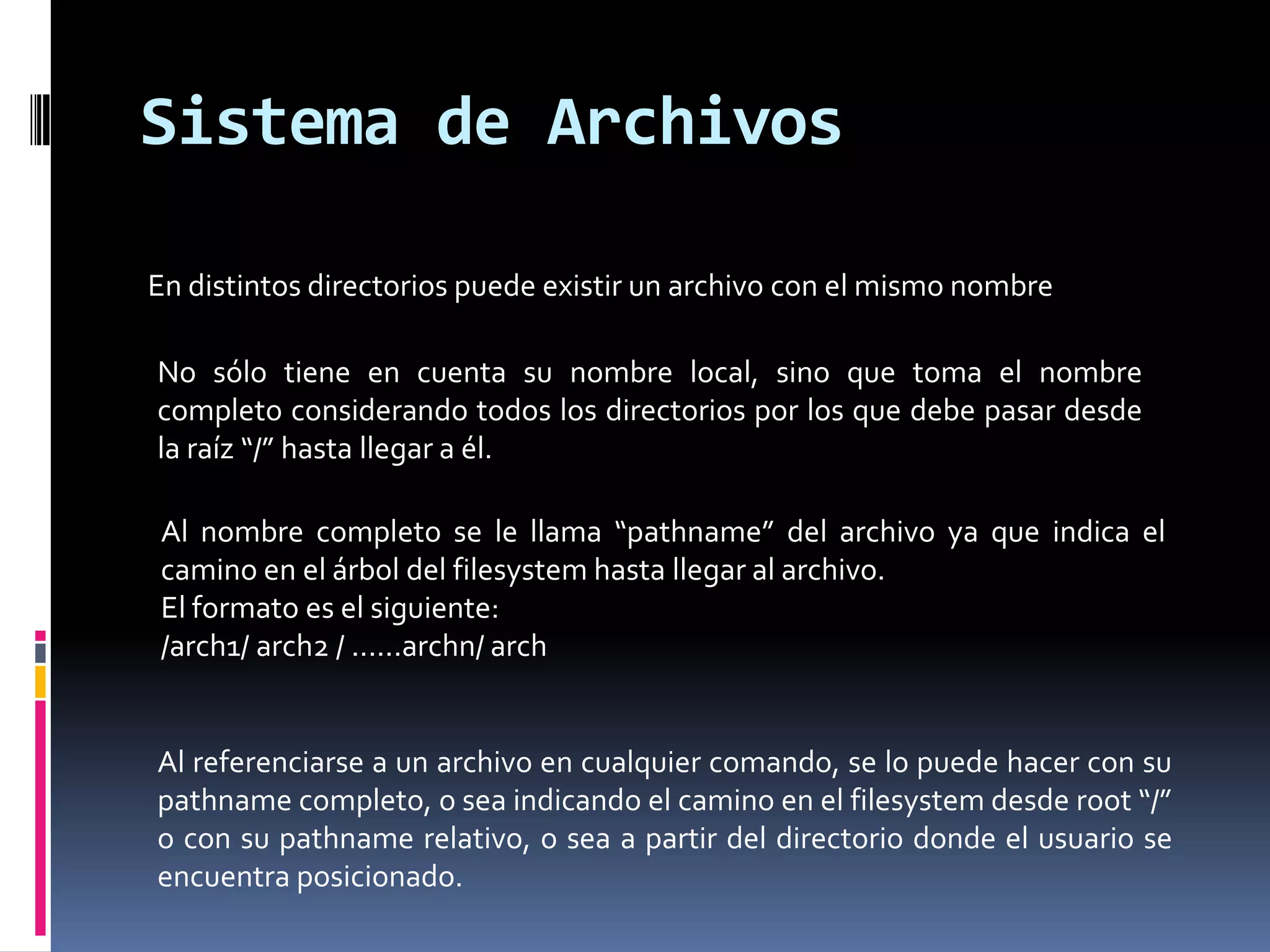

Este documento resume las características principales del sistema operativo Unix. Describe brevemente el origen de Unix, sus principales características como sistema operativo multitarea, multiusuario e interactivo. También menciona algunas de las medidas de seguridad, autenticación y auditoría disponibles en Unix.