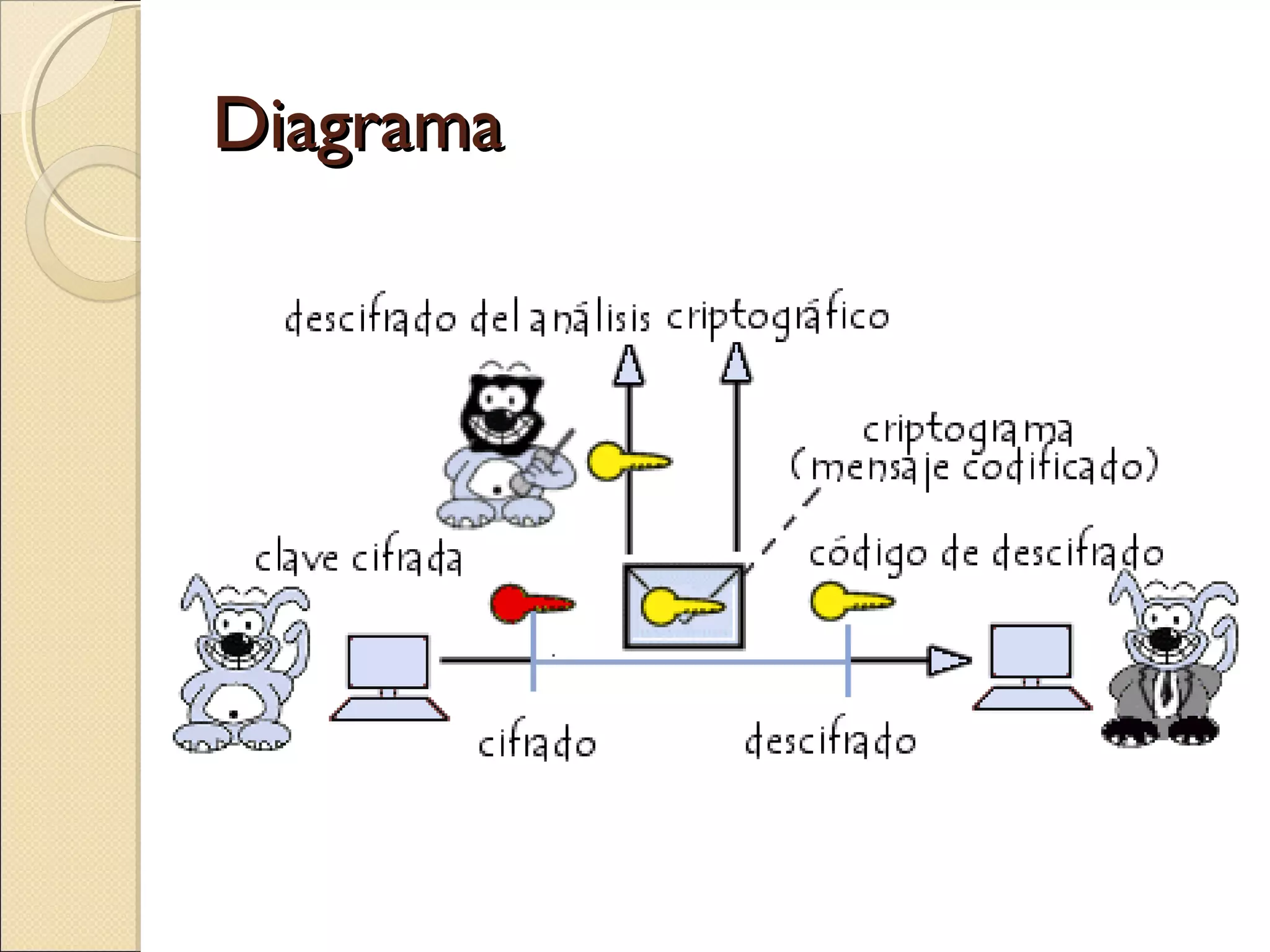

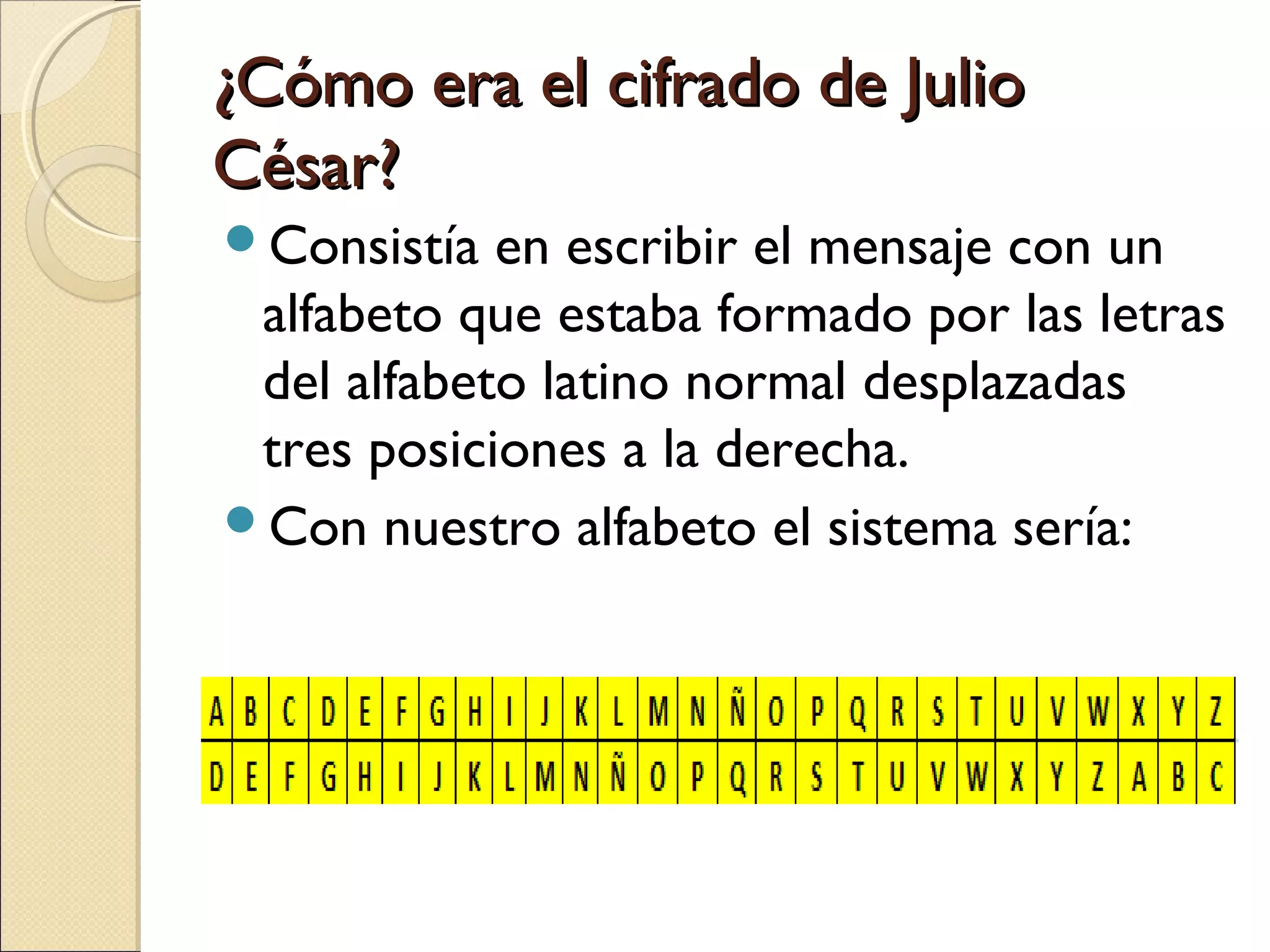

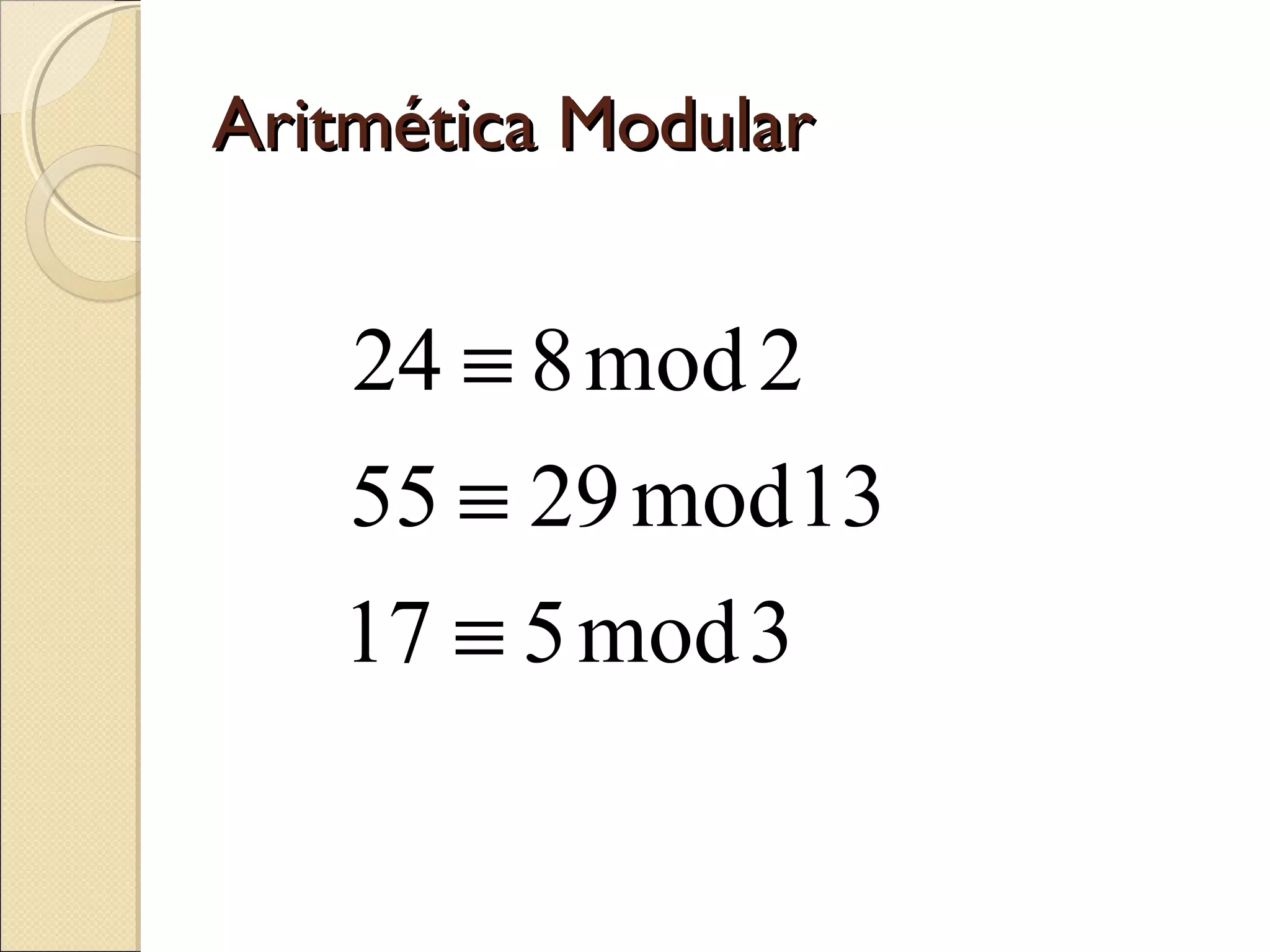

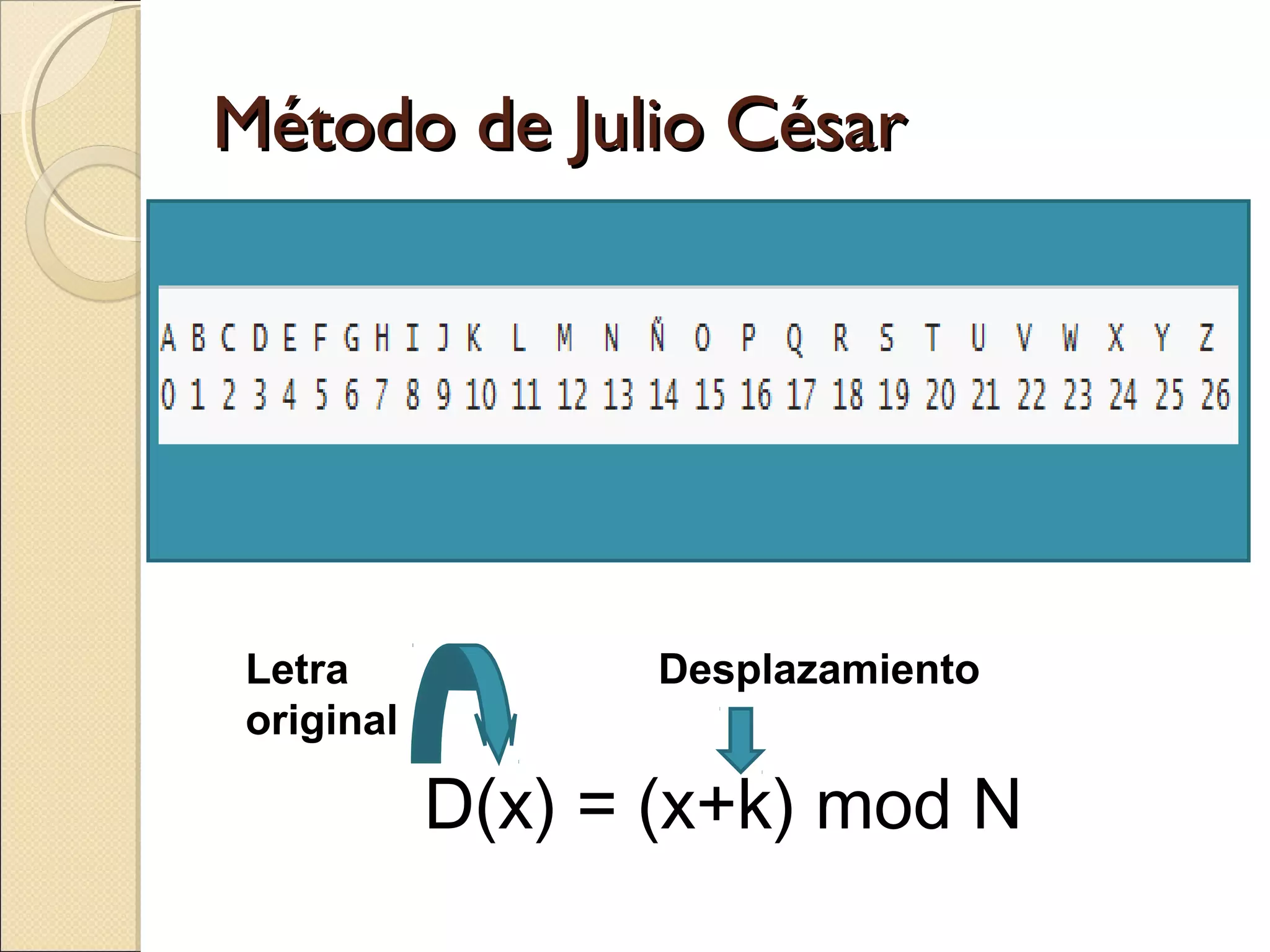

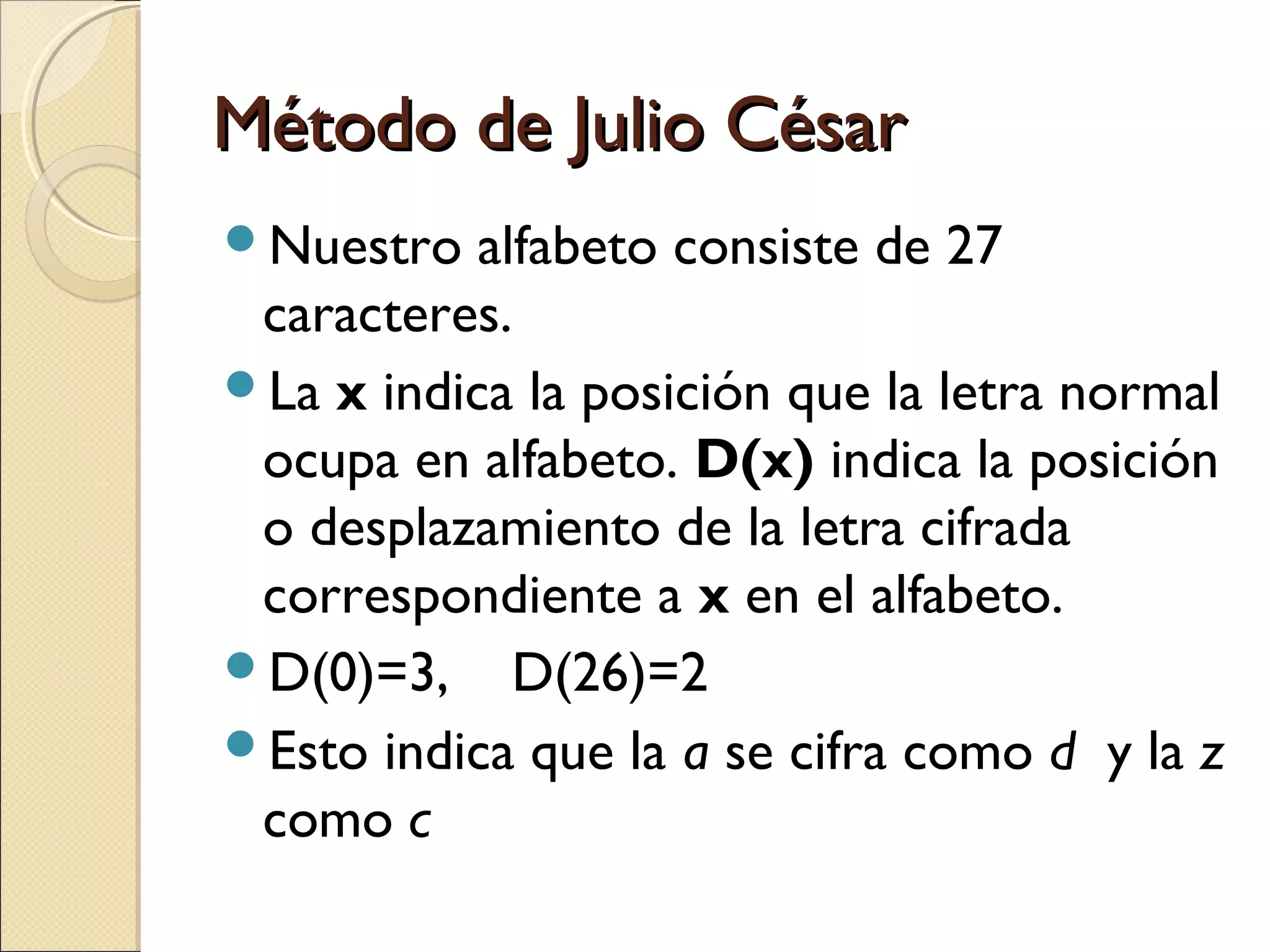

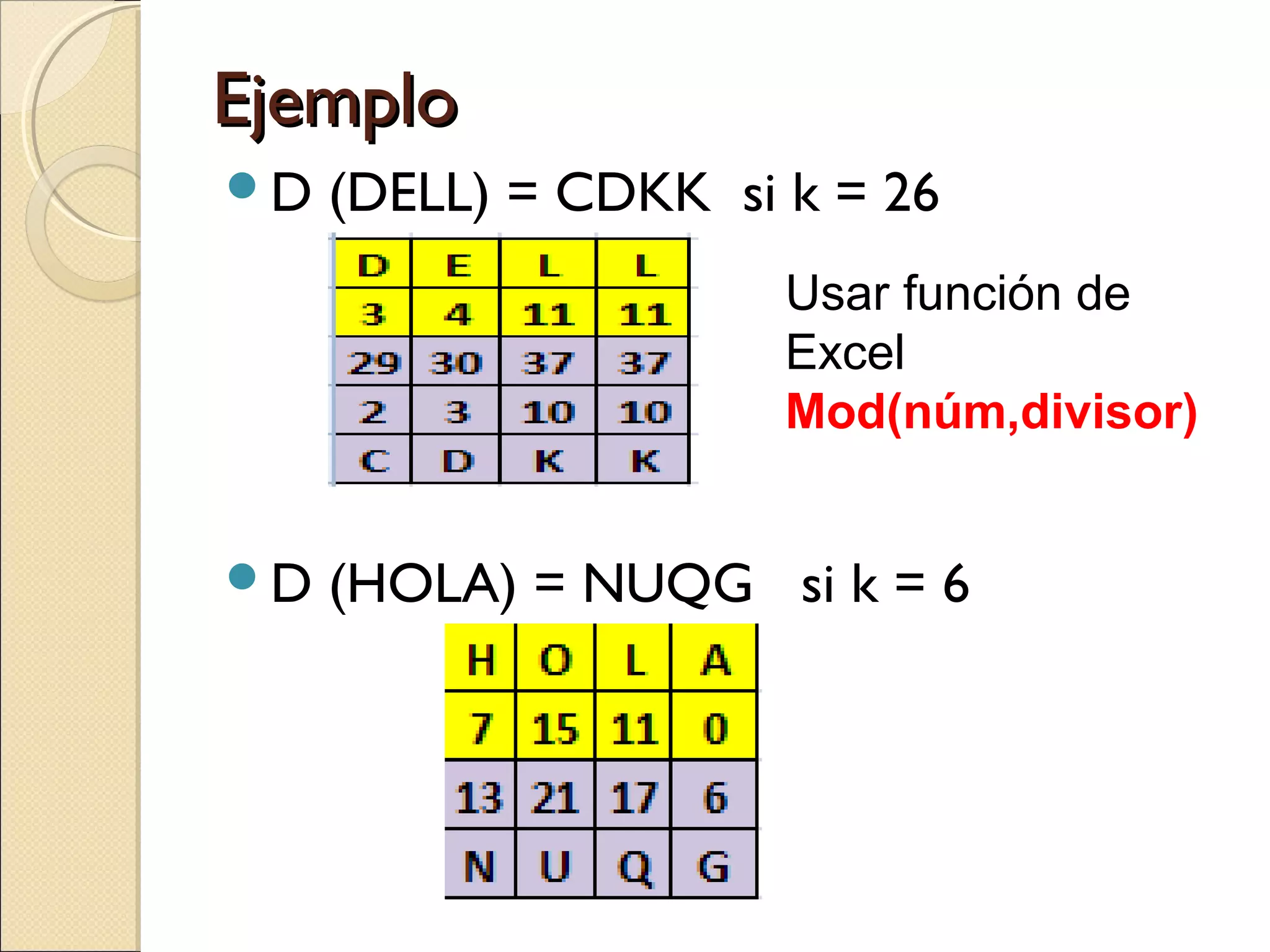

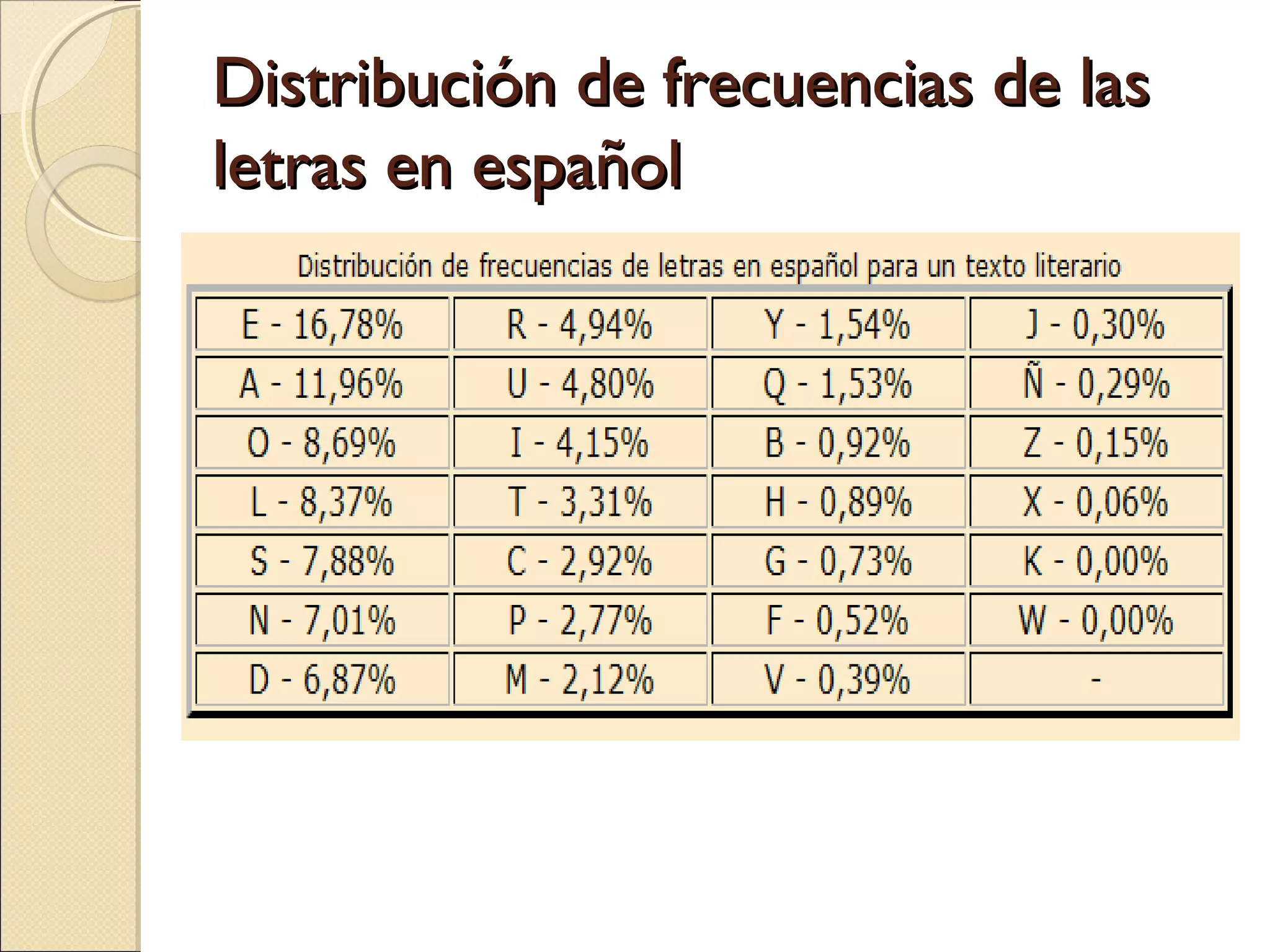

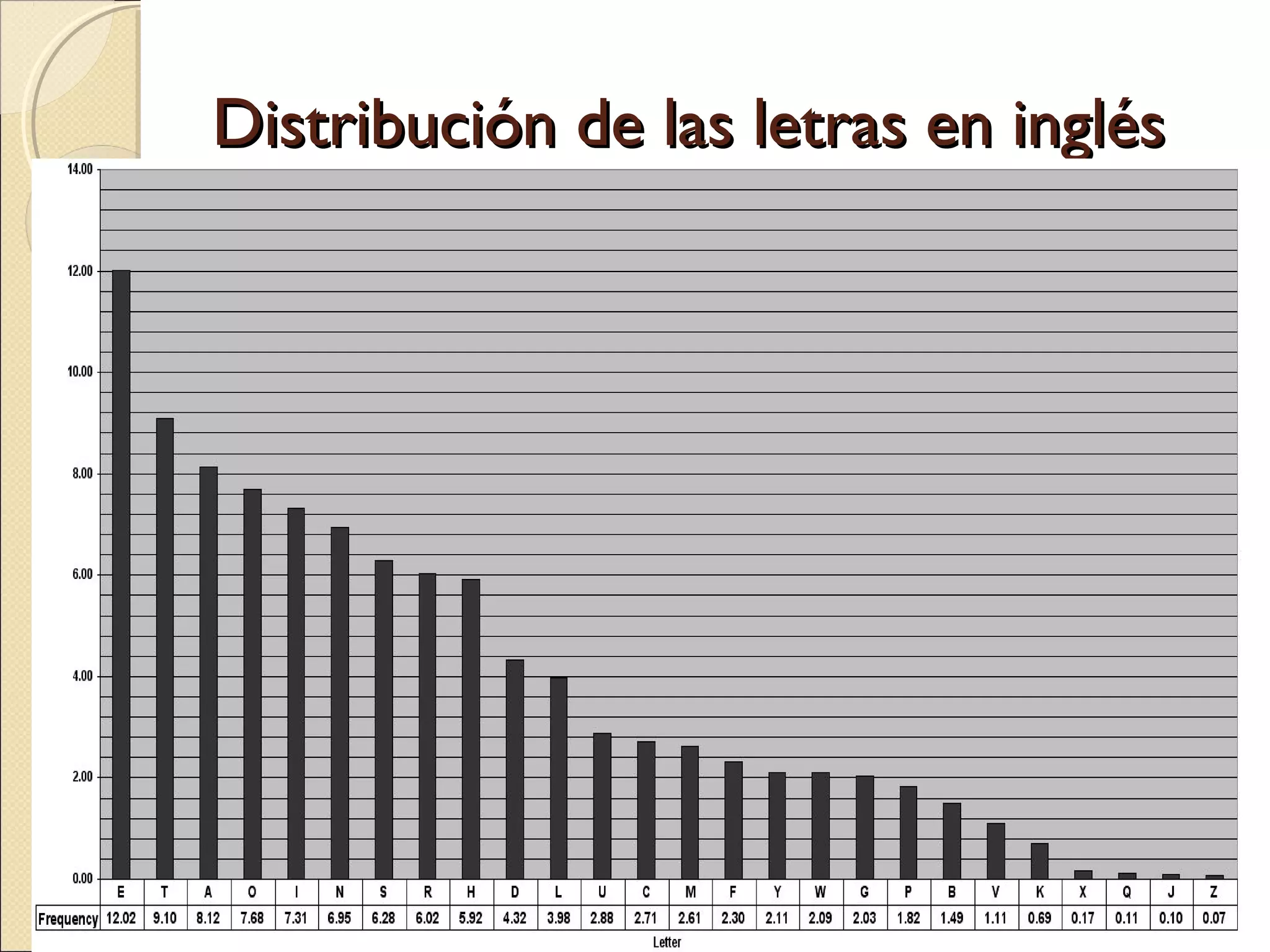

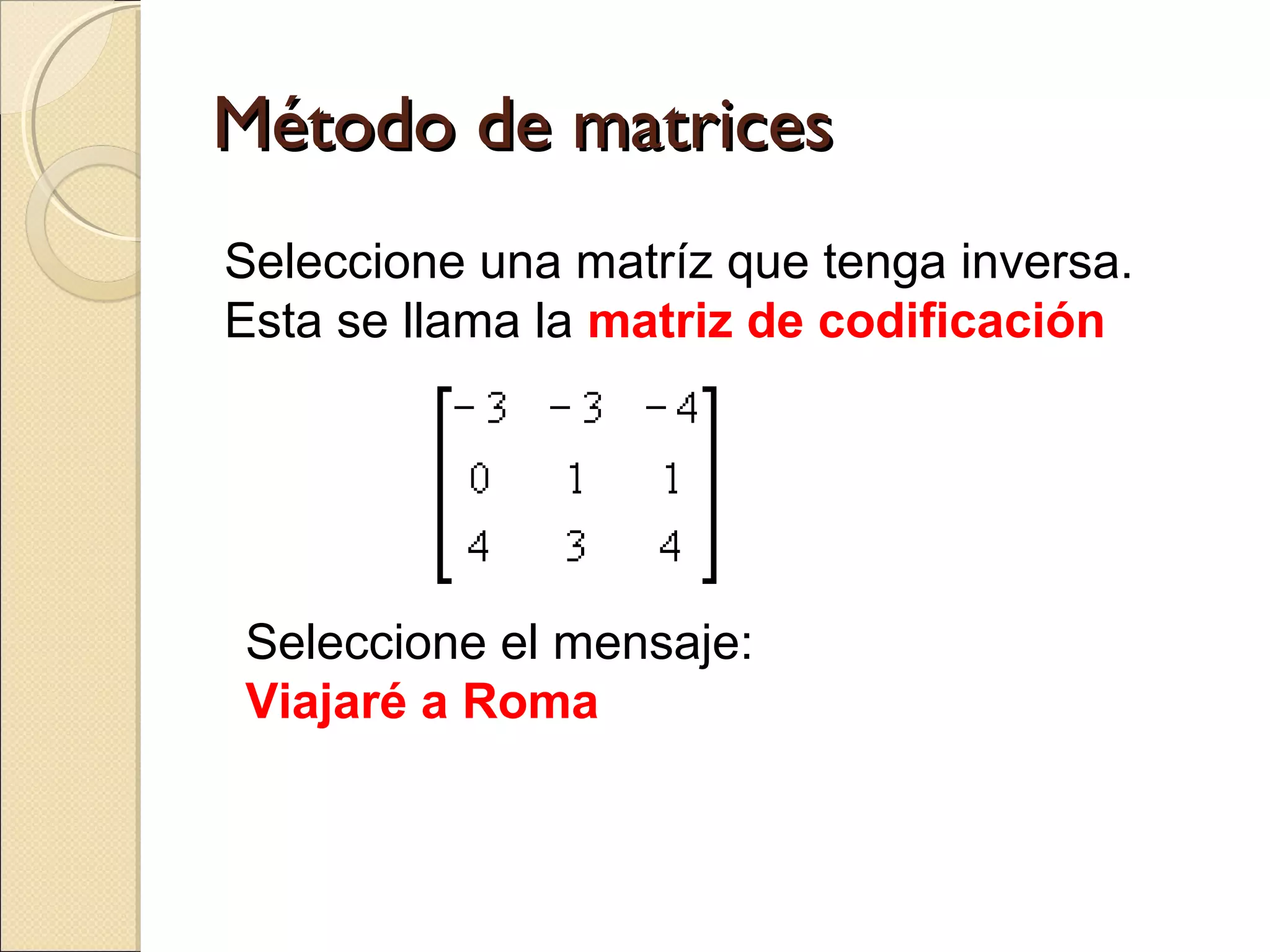

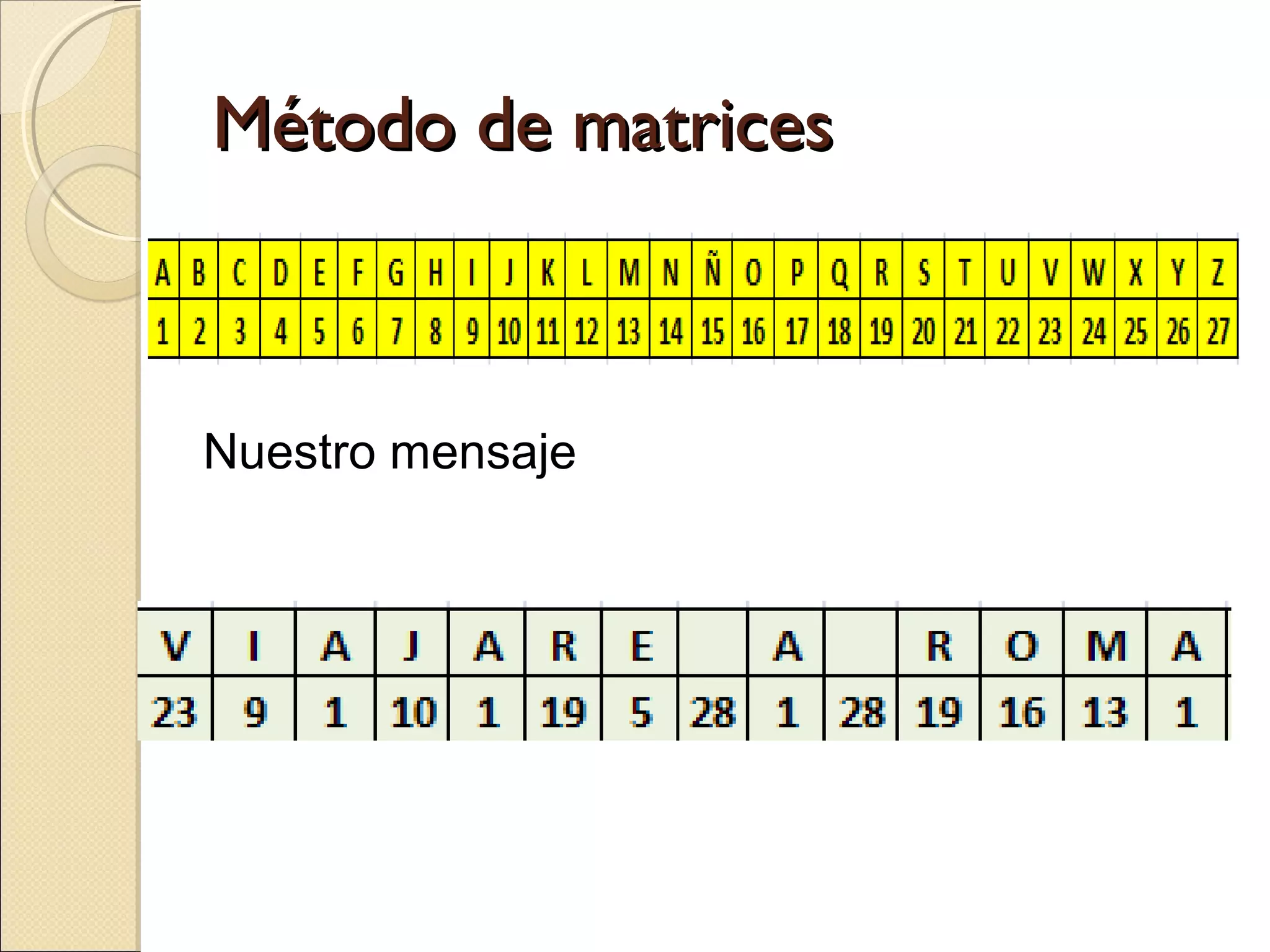

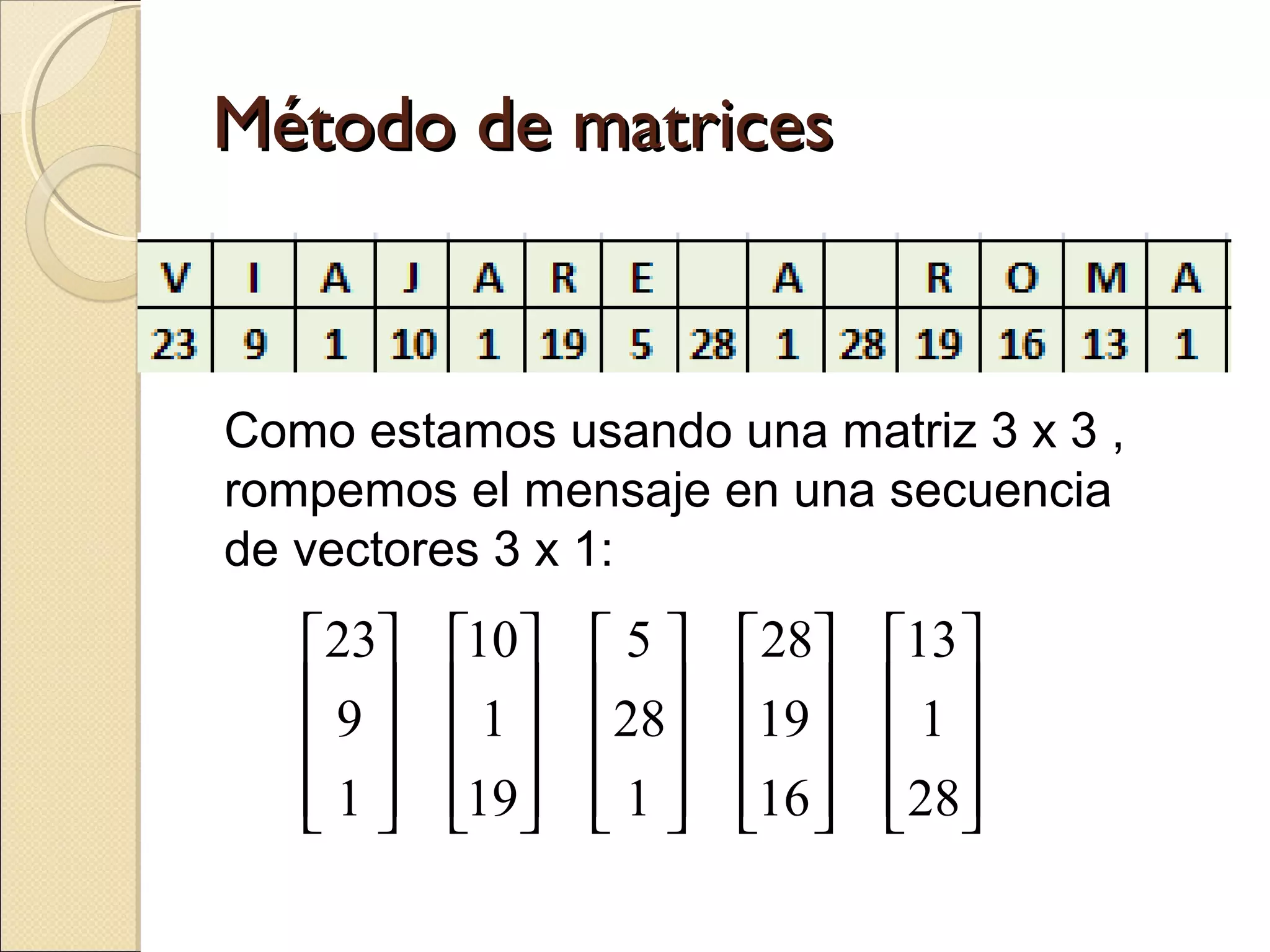

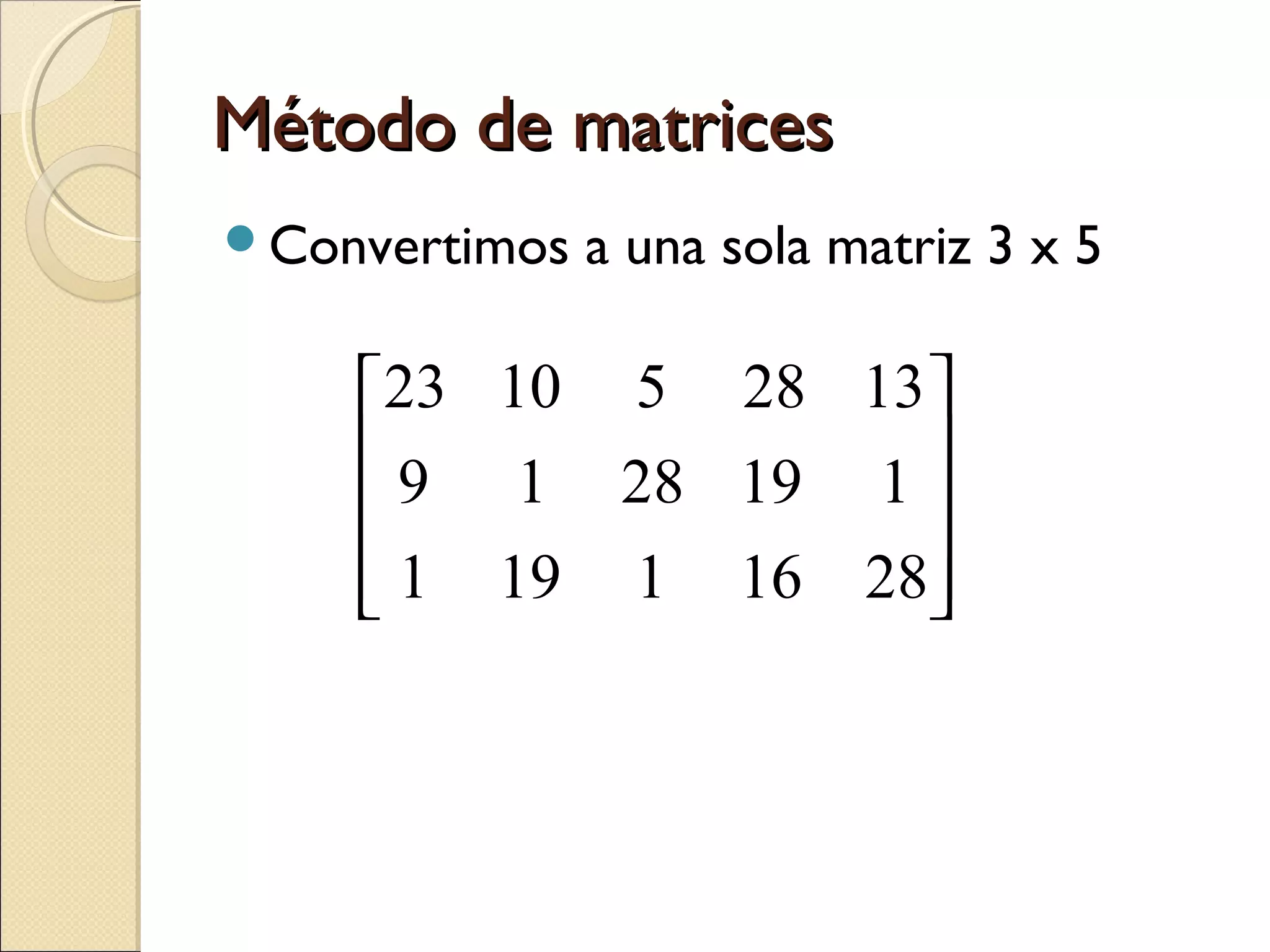

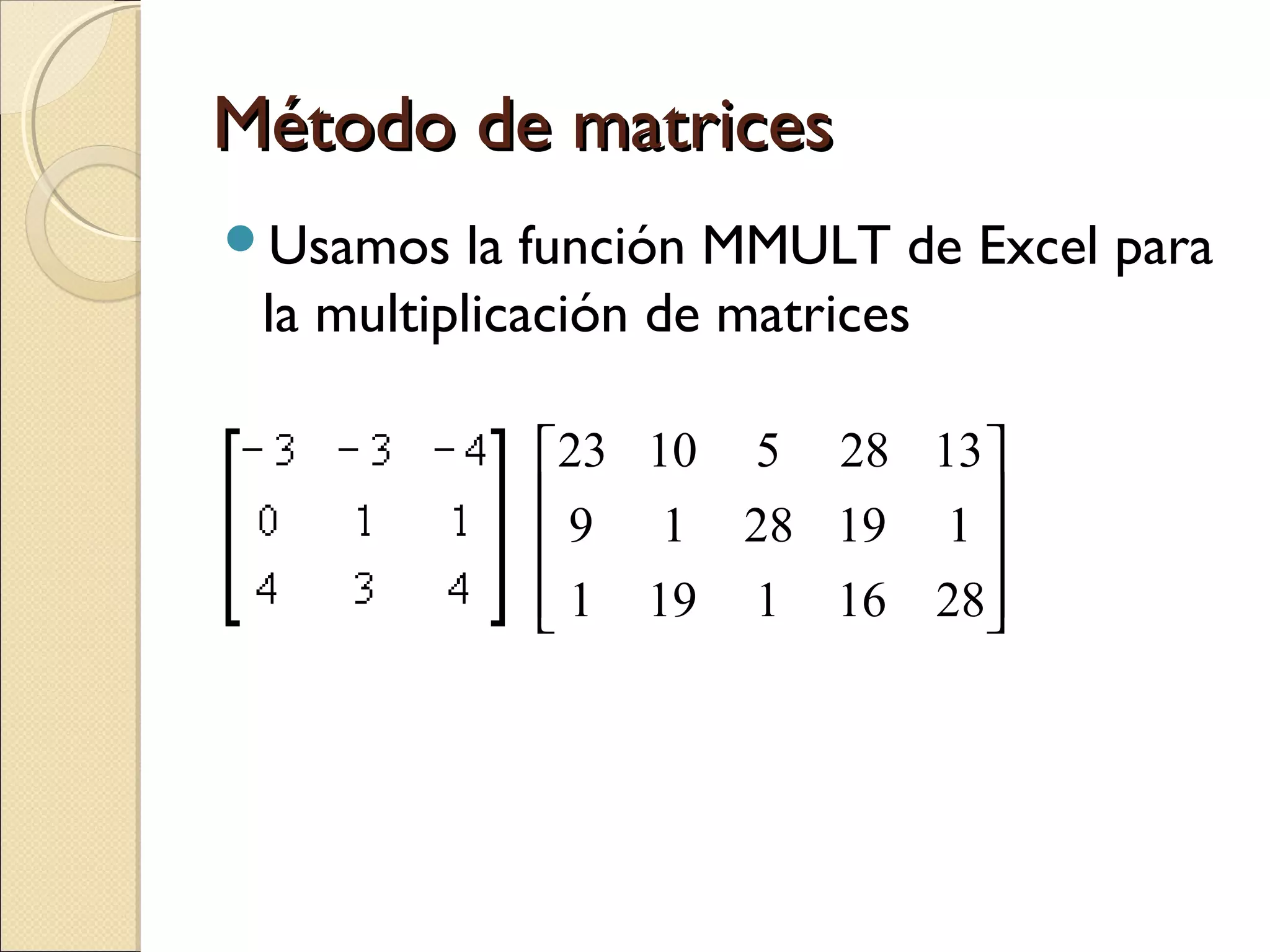

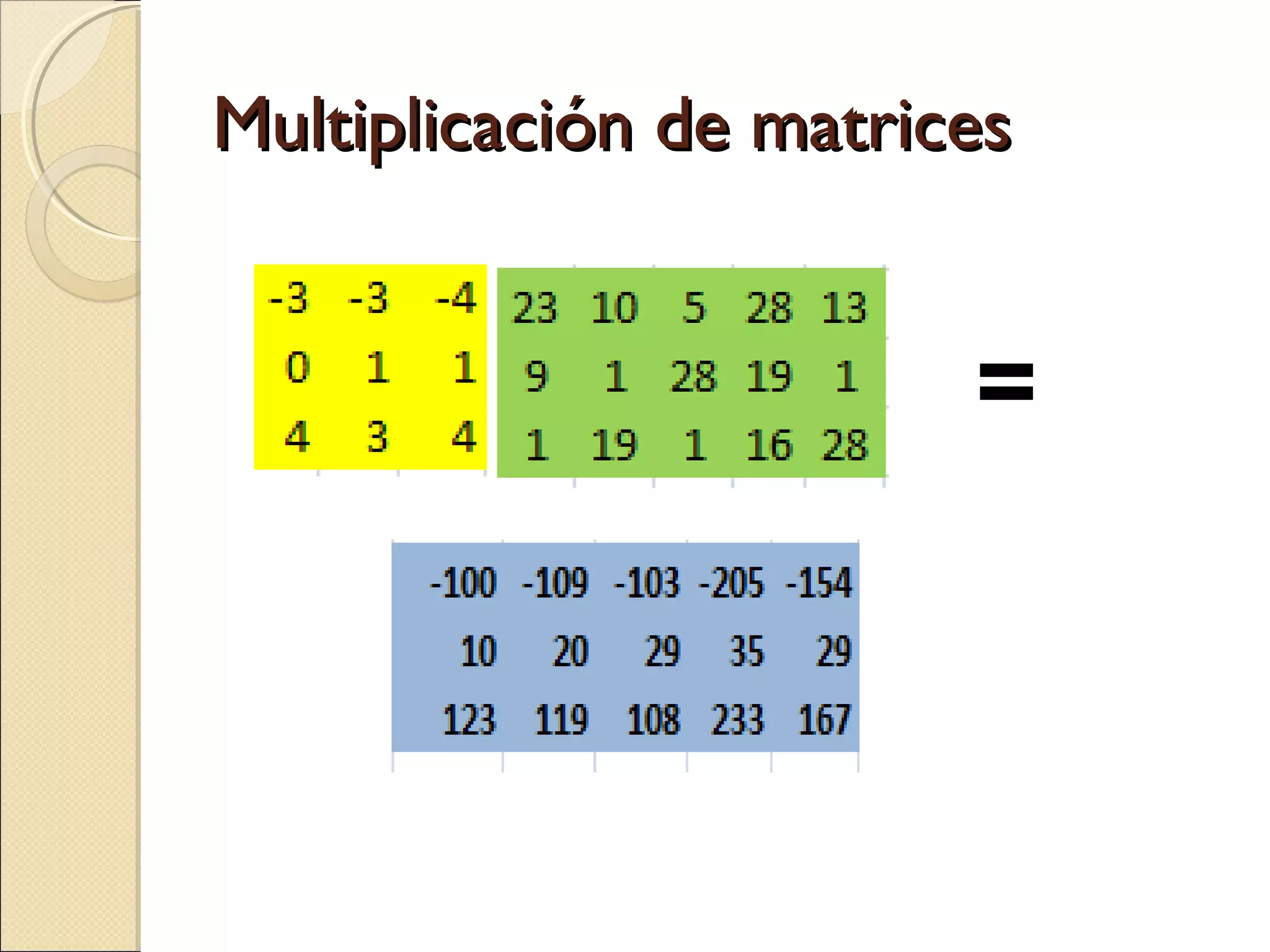

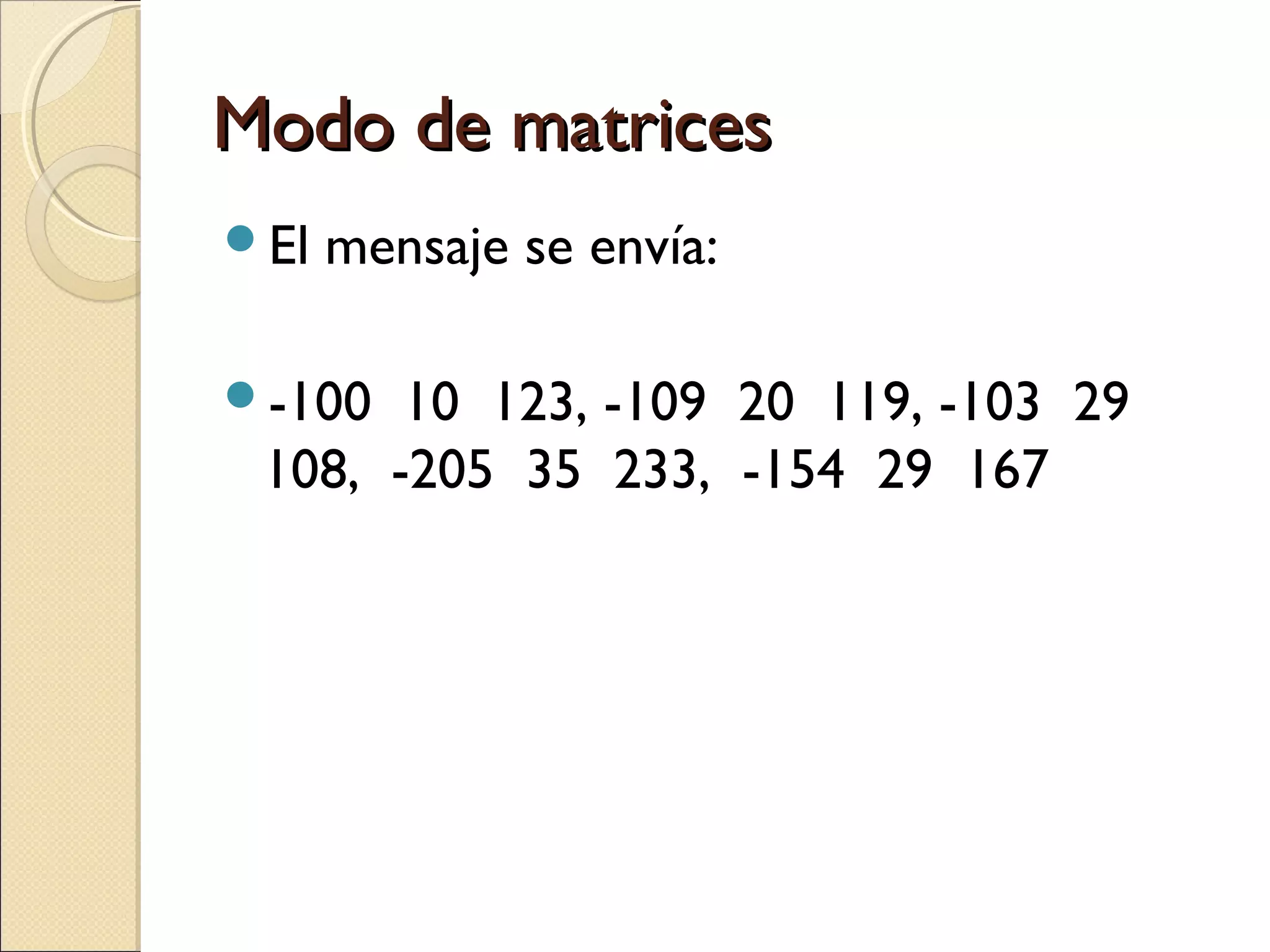

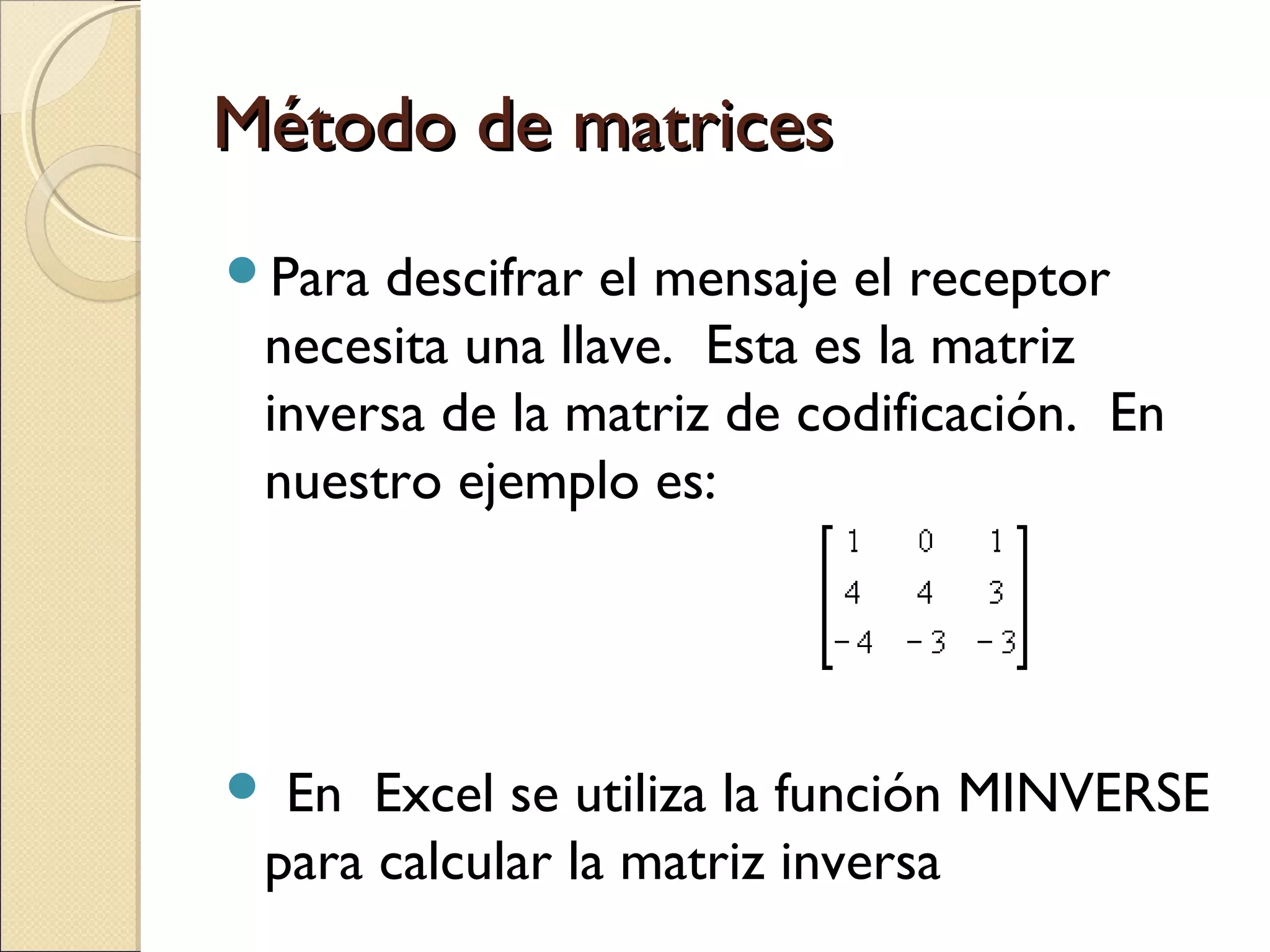

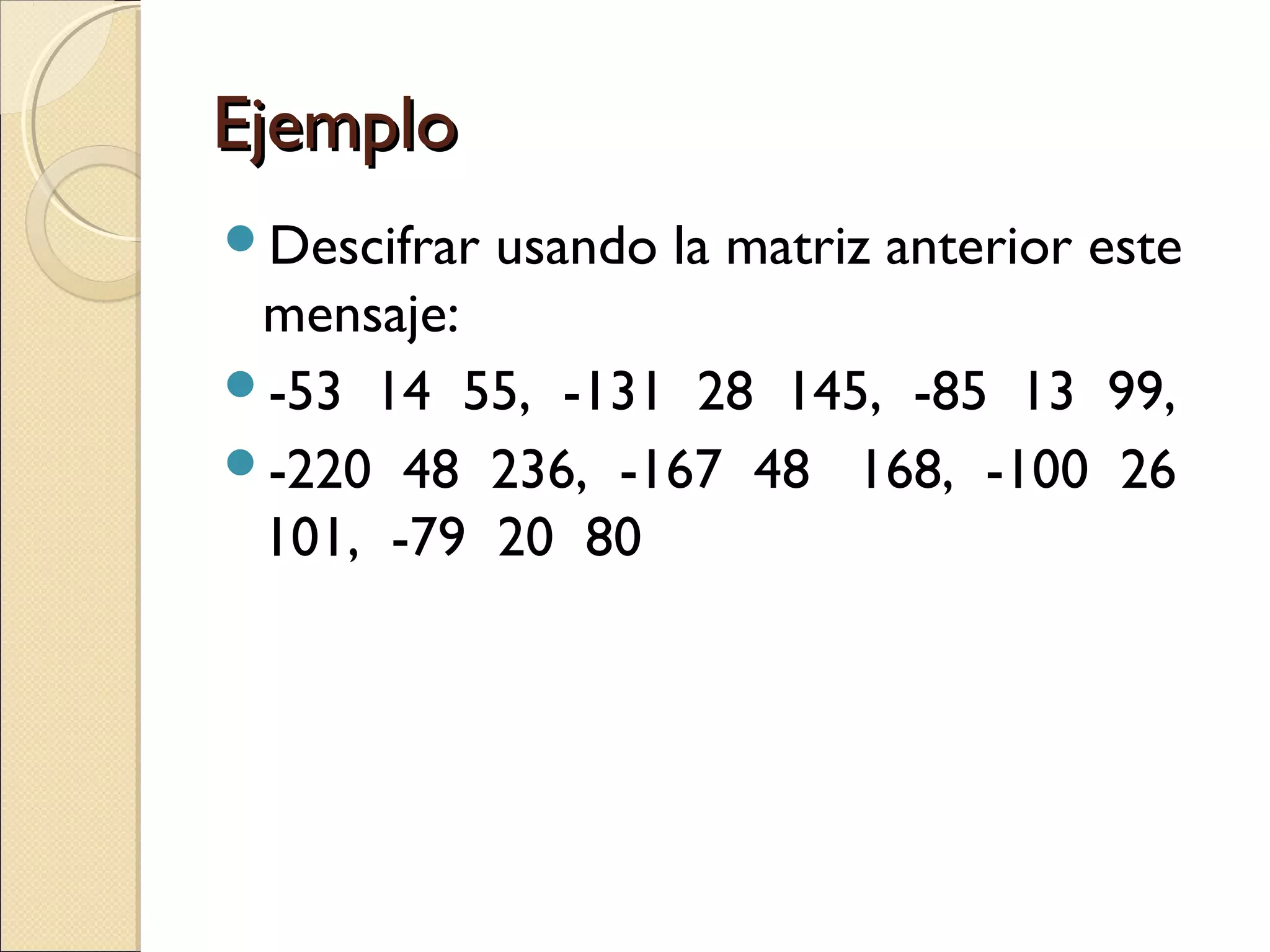

Este documento trata sobre criptografía, que es la ciencia que se ocupa de las técnicas para cifrar mensajes de manera que sólo el destinatario autorizado pueda leerlos. Explica los primeros métodos de cifrado como el de Julio César y el uso de matrices, además de la importancia histórica y actual de la criptografía para proteger comunicaciones.