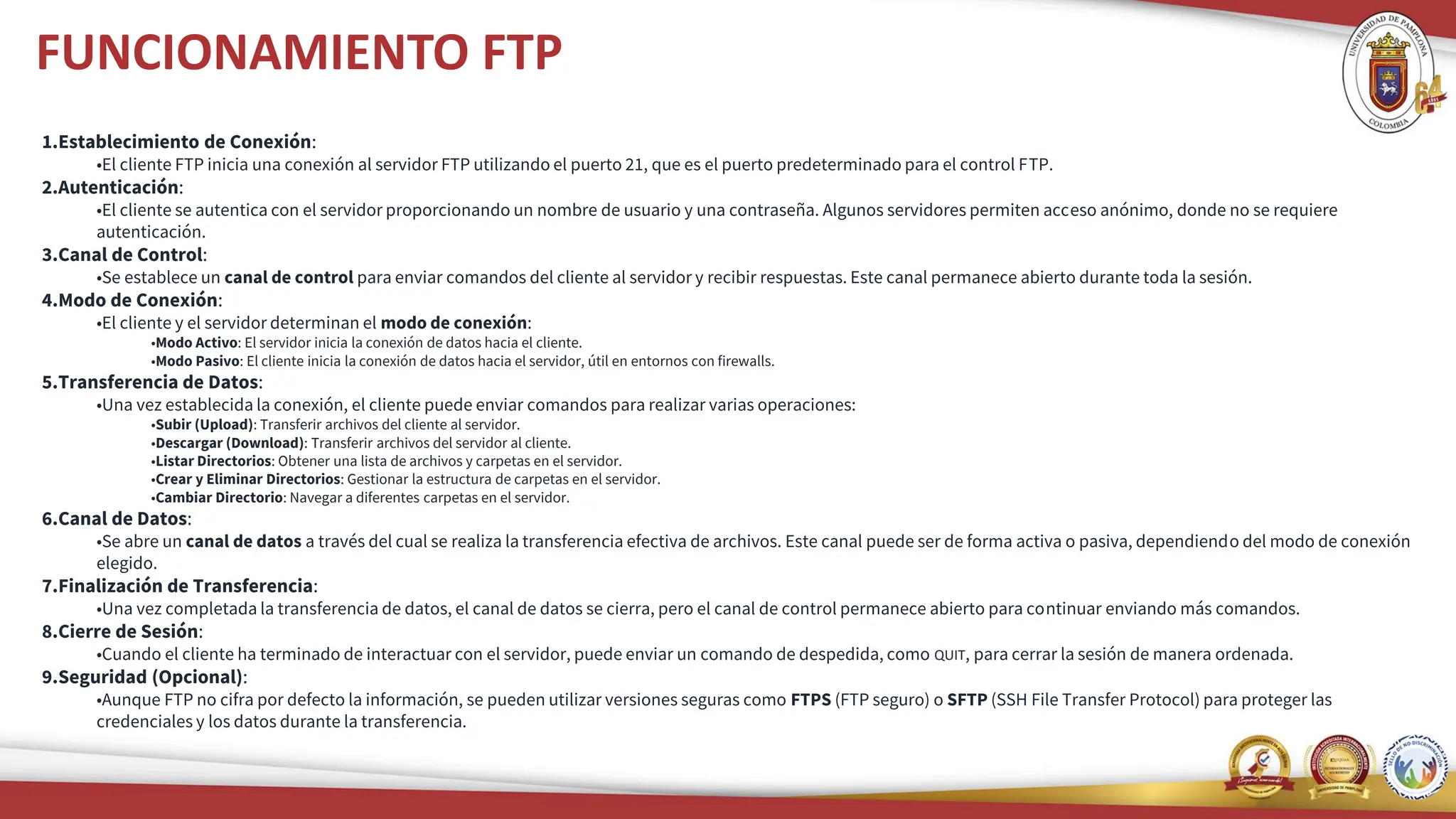

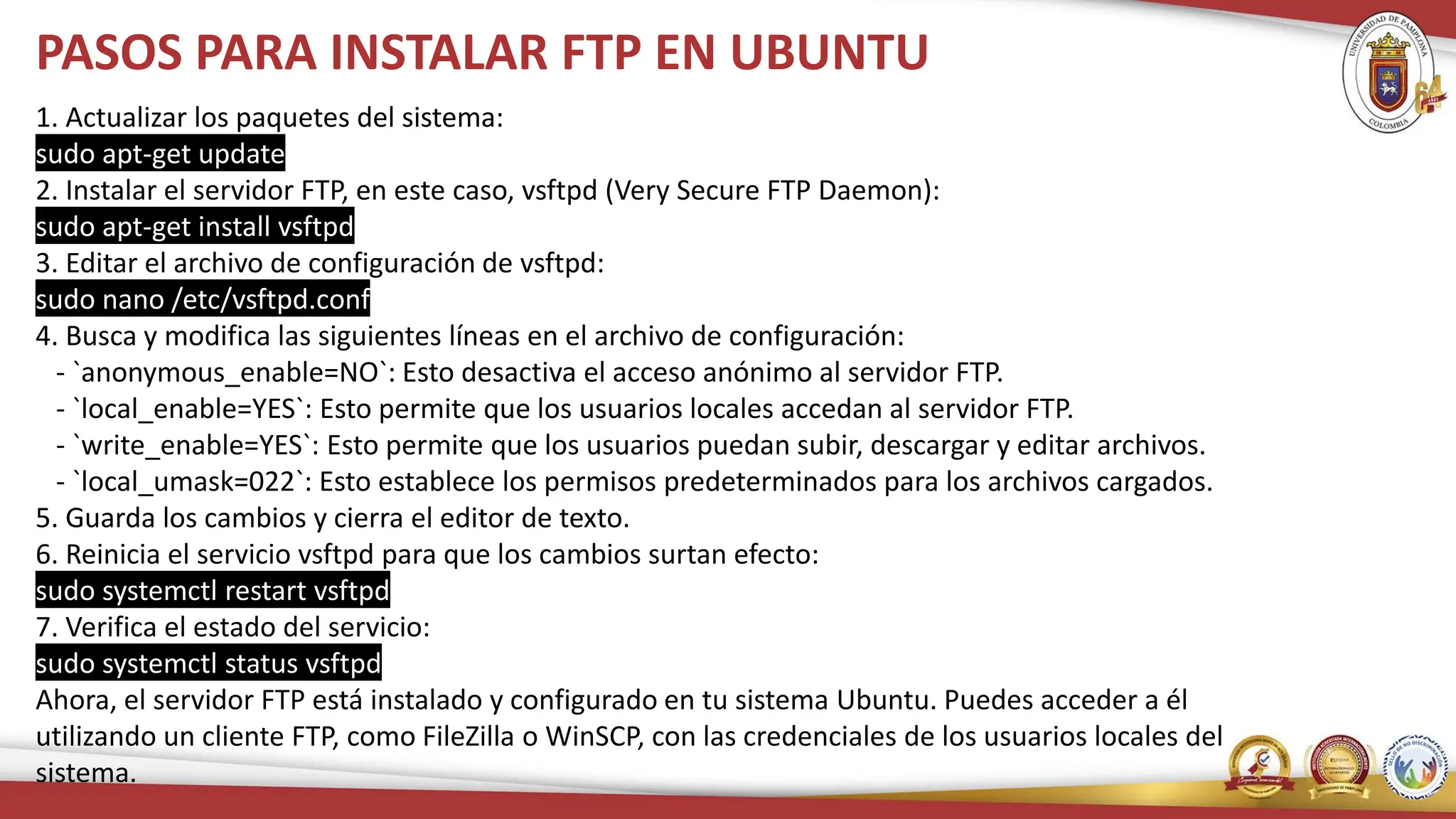

El documento explica los protocolos de comunicación en la capa de aplicación como FTP, SMTP, y sus respectivos procesos de instalación y uso en Ubuntu. Destaca las funciones de transferencia de archivos, el envío de correos electrónicos, y la importancia de la seguridad con protocolos más seguros como FTPS y SFTP. Además, describe el funcionamiento de proxies y firewalls para la gestión y protección de redes.

![PASOS PARA INSTALAR SMTP EN UBUNTU

Actualizar los paquetes del sistema:

sudo apt-get update

sudo apt-get upgrade

Instalar el servidor de correo electrónico Postfix:

sudo apt-get install postfix

Durante la instalación, se te pedirá que selecciones la configuración de Postfix. Elige la opción "Internet

Site" y presiona Enter.

Configurar Postfix:

sudo nano /etc/postfix/main.cf

Dentro del archivo, busca las siguientes líneas y modifica los valores según tus necesidades:

myhostname = your_hostname.com

mydomain = your_domain.com

myorigin = $mydomain

inet_interfaces = all

relay_domains = $mydomain

relayhost = [smtp.your_smtp_provider.com]:587

Guarda y cierra el archivo.

Reiniciar el servicio Postfix: sudo systemctl restart postfix

Probar el envío de un correo electrónico: echo "Este es un mensaje de prueba" | mail -s "Prueba de

SMTP" usuario@example.com](https://image.slidesharecdn.com/telematica3-capadeaplicacionftpsmtpproxyyfirewall-241116203418-ef9ad3f0/75/TELEMATICA-3-CAPA-DE-APLICACION-FTP-SMTP-PROXY-Y-FIREWALL-9-2048.jpg)

![PASOS PARA INSTALAR FIREWALL EN UBUNTU

1. Actualizar los paquetes del sistema:

Antes de instalar el firewall, es recomendable actualizar los paquetes del sistema operativo Ubuntu. Puedes hacerlo con el siguiente

comando:

sudo apt-get update && sudo apt-get upgrade

Instalar el firewall UFW (Uncomplicated Firewall):

UFW es un firewall sencillo y fácil de usar, recomendado para entornos Linux. Puedes instalarlo con el siguiente comando:

sudo apt-get install ufw

Configurar el firewall UFW:

Una vez instalado, debes configurar el firewall UFW. Puedes habilitar el firewall con el siguiente comando:

sudo ufw enable

Por defecto, UFW bloquea todo el tráfico entrante y permite todo el tráfico saliente. Puedes agregar reglas específicas para permitir o

bloquear ciertos puertos o servicios. Por ejemplo, para permitir el acceso al puerto 80 (HTTP) y 443 (HTTPS), puedes ejecutar los siguientes

comandos:

sudo ufw allow 80

sudo ufw allow 443

Verificar el estado del firewall:

Puedes verificar el estado del firewall UFW con el siguiente comando:

sudo ufw status

Esto mostrará las reglas de firewall activas y el estado del servicio.

Puedes utilizar los siguientes comandos para administrar el firewall UFW:

sudo ufw allow [port]: Permite el tráfico entrante en el puerto especificado.

sudo ufw deny [port]: Bloquea el tráfico entrante en el puerto especificado.

sudo ufw delete [rule]: Elimina una regla de firewall existente.

sudo ufw disable: Desactiva el firewall UFW..](https://image.slidesharecdn.com/telematica3-capadeaplicacionftpsmtpproxyyfirewall-241116203418-ef9ad3f0/75/TELEMATICA-3-CAPA-DE-APLICACION-FTP-SMTP-PROXY-Y-FIREWALL-16-2048.jpg)