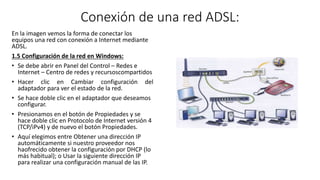

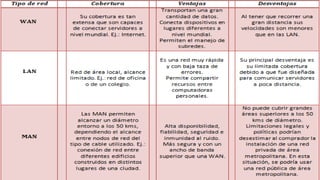

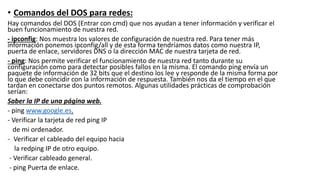

El documento aborda la seguridad de redes e informática, identificando causas de inseguridad, clasificaciones de ataques (pasivos y activos), y la importancia de implementar mecanismos de protección. Se destacan las dificultades para identificar atacantes en la red y se describen diferentes tipos de redes según su alcance y acceso. Además, se menciona la relevancia de las redes de datos en la comunicación global y la necesidad de herramientas tecnológicas para su funcionamiento adecuado.