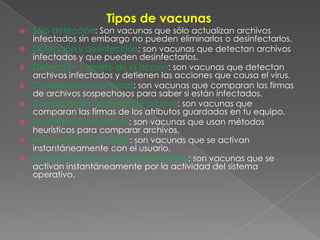

El documento trata sobre la seguridad informática y las amenazas a los sistemas. Explica que la seguridad informática protege la privacidad y integridad de la información almacenada y que los sistemas pueden protegerse lógica o físicamente. Las amenazas incluyen virus, delincuentes remotas, y negligencia. También describe varios tipos de virus comunes como gusanos, caballos de Troya y bombas lógicas.