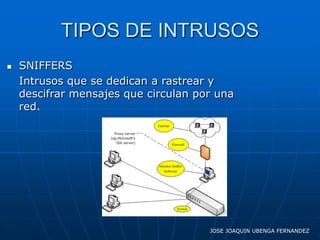

El documento describe los diferentes tipos de ataques y vulnerabilidades en una red, incluyendo ataques activos y pasivos, reconocimiento de sistemas, explotación de vulnerabilidades, robo de información, modificación de mensajes, análisis de tráfico, suplantación de identidad, malware, ataques criptográficos y denegación de servicio. También describe los tipos de intrusos como hackers, crackers, sniffers y phreakers, así como las fases típicas de un ataque informático.