Virus

•Descargar como DOCX, PDF•

0 recomendaciones•54 vistas

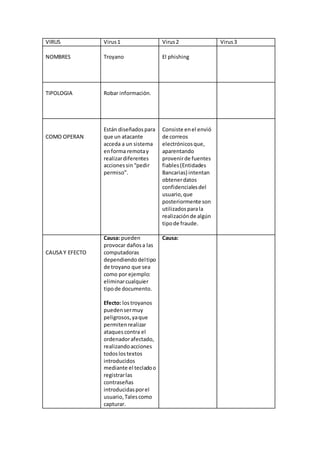

Este documento describe tres tipos de virus comunes: Troyanos, phishing y virus. Los troyanos permiten a los atacantes acceder remotamente a un sistema y realizar acciones sin permiso, mientras que el phishing envía correos electrónicos falsos para robar información confidencial. Ambos pueden causar daños a las computadoras o robar datos.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (20)

Similar a Virus

Similar a Virus (20)

White Paper hostalia: Tipos de amenazas que nos podemos encontrar en la red

White Paper hostalia: Tipos de amenazas que nos podemos encontrar en la red

Último

Último (12)

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

investigación de los Avances tecnológicos del siglo XXI

investigación de los Avances tecnológicos del siglo XXI

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Virus

- 1. VIRUS Virus1 Virus2 Virus3 NOMBRES Troyano El phishing TIPOLOGIA Robar información. COMO OPERAN Están diseñadospara que un atacante acceda a un sistema enforma remotay realizardiferentes accionessin“pedir permiso”. Consiste enel envió de correos electrónicosque, aparentando provenirde fuentes fiables (Entidades Bancarias) intentan obtenerdatos confidencialesdel usuario,que posteriormente son utilizadosparala realizaciónde algún tipode fraude. CAUSA Y EFECTO Causa: pueden provocar dañosa las computadoras dependiendodeltipo de troyano que sea como por ejemplo: eliminarcualquier tipode documento. Efecto: lostroyanos puedensermuy peligrosos,yaque permitenrealizar ataquescontra el ordenadorafectado, realizandoacciones todoslostextos introducidos mediante el tecladoo registrarlas contraseñas introducidasporel usuario,Talescomo capturar. Causa: