Tipos de malware y cómo protegerse

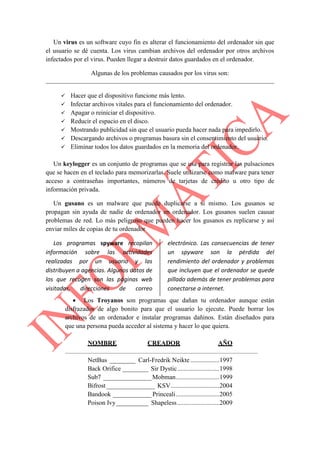

- 1. Un virus es un software cuyo fin es alterar el funcionamiento del ordenador sin que el usuario se dé cuenta. Los virus cambian archivos del ordenador por otros archivos infectados por el virus. Pueden llegar a destruir datos guardados en el ordenador. Algunas de los problemas causados por los virus son: Hacer que el dispositivo funcione más lento. Infectar archivos vitales para el funcionamiento del ordenador. Apagar o reiniciar el dispositivo. Reducir el espacio en el disco. Mostrando publicidad sin que el usuario pueda hacer nada para impedirlo. Descargando archivos o programas basura sin el consentimiento del usuario. Eliminar todos los datos guardados en la memoria del ordenador. Un keylogger es un conjunto de programas que se usa para registrar las pulsaciones que se hacen en el teclado para memorizarlas. Suele utilizarse como malware para tener acceso a contraseñas importantes, números de tarjetas de crédito u otro tipo de información privada. Un gusano es un malware que puede duplicarse a sí mismo. Los gusanos se propagan sin ayuda de nadie de ordenador en ordenador. Los gusanos suelen causar problemas de red. Lo más peligroso que pueden hacer los gusanos es replicarse y así enviar miles de copias de tu ordenador Los programas spyware recopilan información sobre las actividades realizadas por un usuario y las distribuyen a agencias. Algunos datos de los que recogen son las páginas web visitadas, direcciones de correo electrónico. Las consecuencias de tener un spyware son la pérdida del rendimiento del ordenador y problemas que incluyen que el ordenador se quede pillado además de tener problemas para conectarse a internet. Los Troyanos son programas que dañan tu ordenador aunque están disfrazados de algo bonito para que el usuario lo ejecute. Puede borrar los archivos de un ordenador e instalar programas dañinos. Están diseñados para que una persona pueda acceder al sistema y hacer lo que quiera. NOMBRE CREADOR AÑO NetBus ________ Carl-Fredrik Neikte..................1997 Back Orifice ________ Sir Dystic..........................1998 Sub7 _______________Mobman...........................1999 Bifrost_______________ KSV..............................2004 Bandook ____________Princeali...........................2005 Poison Ivy__________ Shapeless..........................2009

- 2. Los Adware son programas que muestran publicidad al usuario con el fin de molestar. Existen también algunos programas en los que pueden pagar por una versión que elimina los anuncios. PUBLICIDAD CAUSADA POR ADWARE Los Hijackers son programas que cambian los ajustes de la página web. Hay otros tipos que te envían hacia anuncios de pago. Además, son capaces de instalar spywares. Debemos tener en cuenta que para evitar estos programas, es necesario estar atentos a las páginas web que visitemos y lo que instalemos. Los Antivirus son programas cuyo objetivo es eliminar virus informáticos. Hoy en día, los antivirus son capaces de reconocer muchos tipos de malware como spyware, gusanos, troyanos… Debido a que cada día hay nuevos virus, se recomienda actualizar el antivirus frecuentemente. Hay varios tipos de antivirus diseñados para eliminar los virus. TIPOS DE ANTIVIRUS AVAST! ANTIVIRUS Cuenta con una versión gratuita y bloquea a los virus como los spywares y los ataques de hackers. Además es imposible que te roben tus datos personales. NORTON ANTIVIRUS Cuenta con un gran número de actualizaciones y es usado por muchas empresas. Una de sus grandes ventajas es la facilidad para instalarlo y que es muy veloz y fácil de usar. PANDA SECURITY Se puede descargar desde internet y sus funciones son proteger datos privados, copia de seguridad y cuenta con cortafuegos. Este antivirus aumenta la duración de la batería aunque su instalación puede resultar algo pesada ya que hay que reiniciar el ordenador varias veces. BIT DEFENDER Ofrece la protección de datos personales y es muy veloz aparte de ser seguro. Una ventaja es que es muy sencillo de instalar y no ocupa mucho (favorece que el ordenador vaya rápido). F-SECURE ANTIVIRUS Se puede descargar gratis desde internet y encuentra programas que estén dañando el ordenador además de spywares. Este antivirus también se puede instalar para teléfonos móviles. F-PROT ANTIVIRUS Se puede descargar gratis desde internet y se actualiza de forma automática. Sus grandes ventajas son su rapidez y la facilidad para configurarlo. Suele usarse en bastantes empresas por su eficiencia.

- 3. Los Cortafuegos son una parte de una red que está diseñada para bloquear el acceso no autorizado aunque si deja entrar a comunicaciones autorizadas. Se suelen utilizar para evitar que los usuarios de internet tengan acceso a redes privadas. Los cortafuegos tienen limitaciones como por ejemplo que los cortafuegos no pueden evitar que virus informáticos entren en un ordenador. Los predecesores de los cortafuegos fueron los routers, que mantenían las redes separadas entre ellas . Las Contraseñas son formas de verificar la cuenta para entrar en una determinada página web. Al establecer una contraseña es importante no poner una obvia o fácil de adivinar como “1234”. Una buena opción para que no te roben la contraseña es que la cambies frecuentemente. La Criptografía engloba las técnicas que se aplican a mensajes para que resulten indescifrables para las personas que no están autorizadas para ver el mensaje. Uno de los objetivos fundamentales de la criptografía es que solo puedan acceder al mensaje personal autorizado.