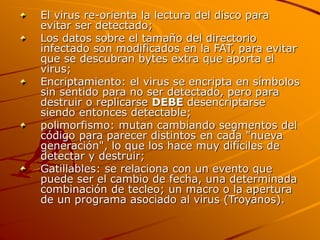

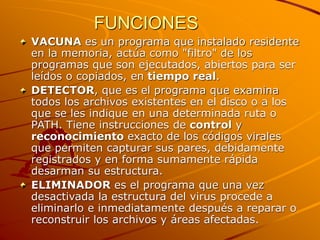

Este documento describe diferentes tipos de virus informáticos, incluyendo virus residentes, de acción directa, de sobreescritura, de arranque, de macro, de enlace, encriptados, polimórficos, multipartitos, de fichero, de compañía, de FAT, gusanos y troyanos. Explica las características y cómo funcionan cada uno de estos tipos de virus.