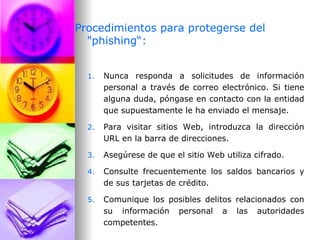

El documento proporciona información sobre diferentes tipos de amenazas cibernéticas como virus, phishing, spam y ransomware. Explica cómo funcionan los PC zombies y cómo los ciberdelincuentes pueden acceder a los ordenadores de forma remota para enviar spam u otros ataques. También ofrece consejos sobre cómo protegerse, como mantener los sistemas actualizados y evitar abrir archivos o enlaces sospechosos.