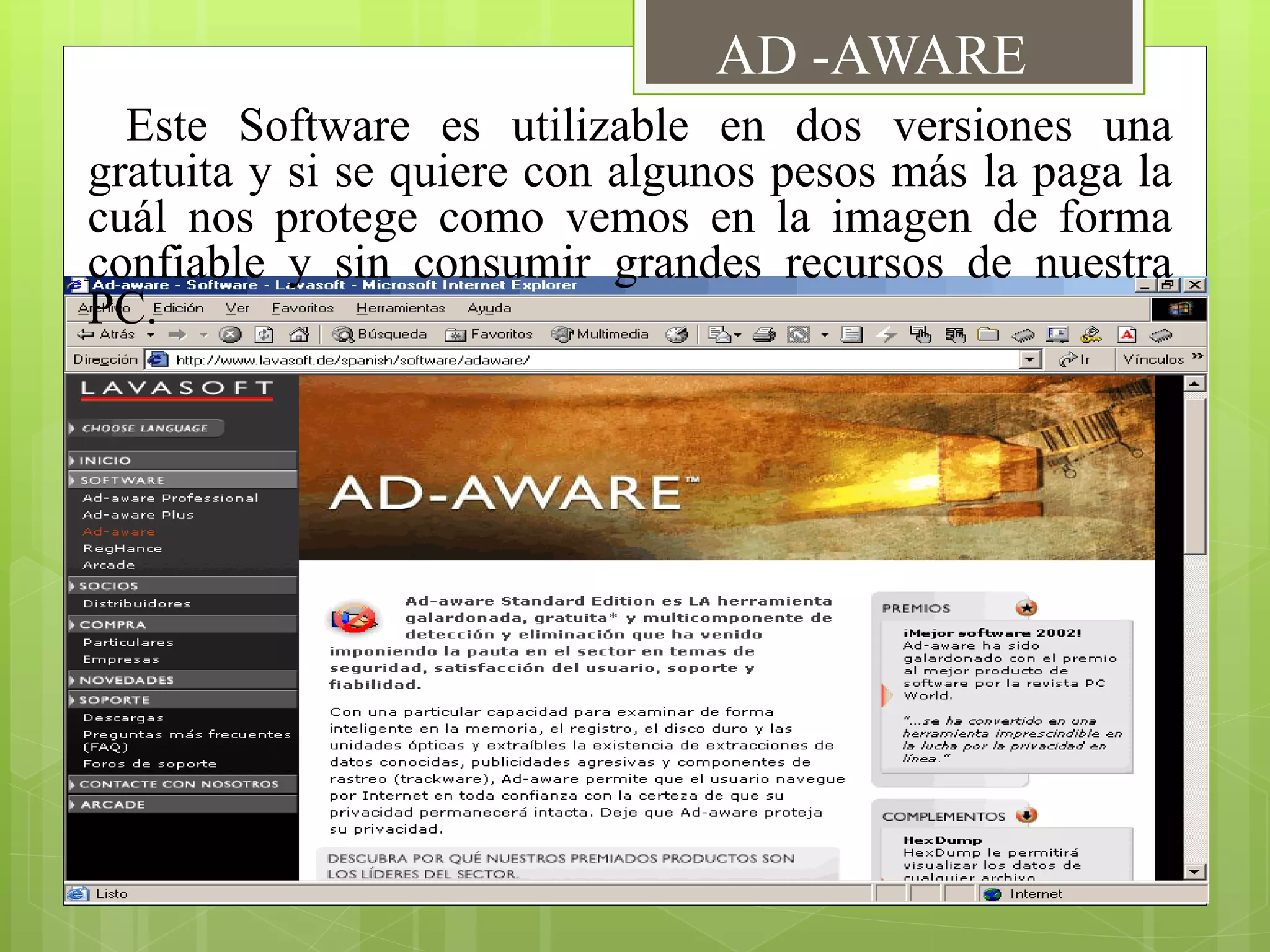

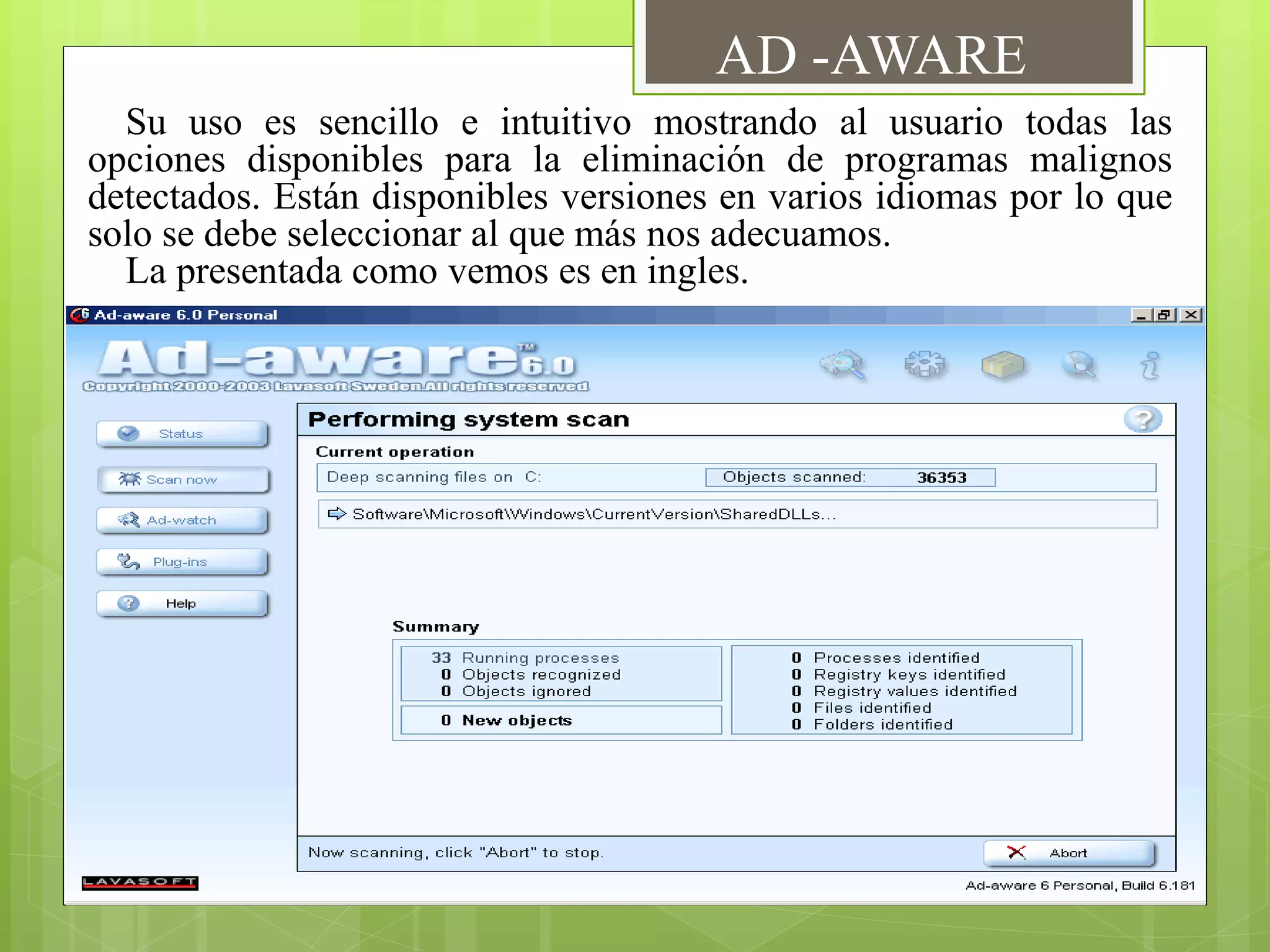

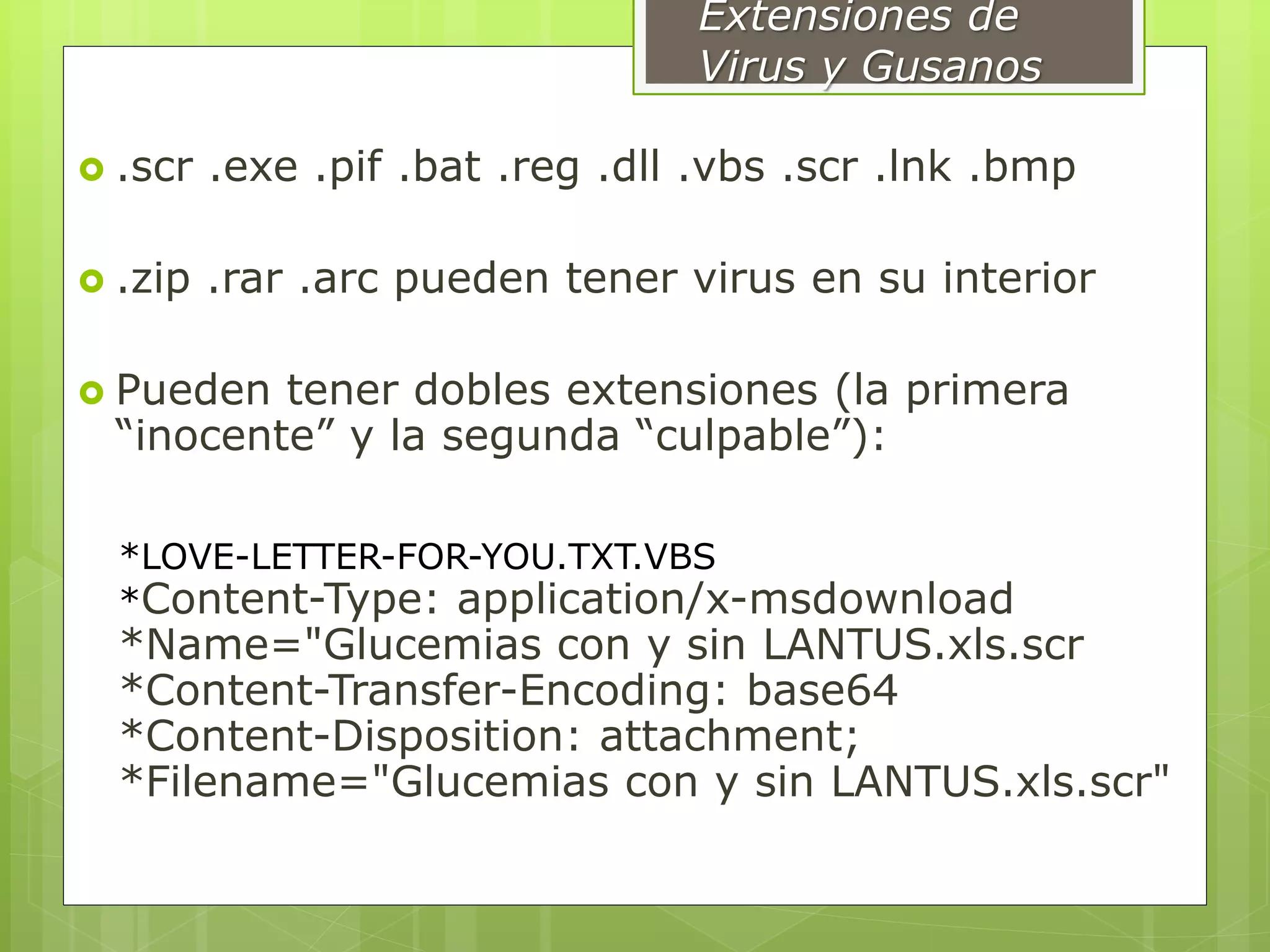

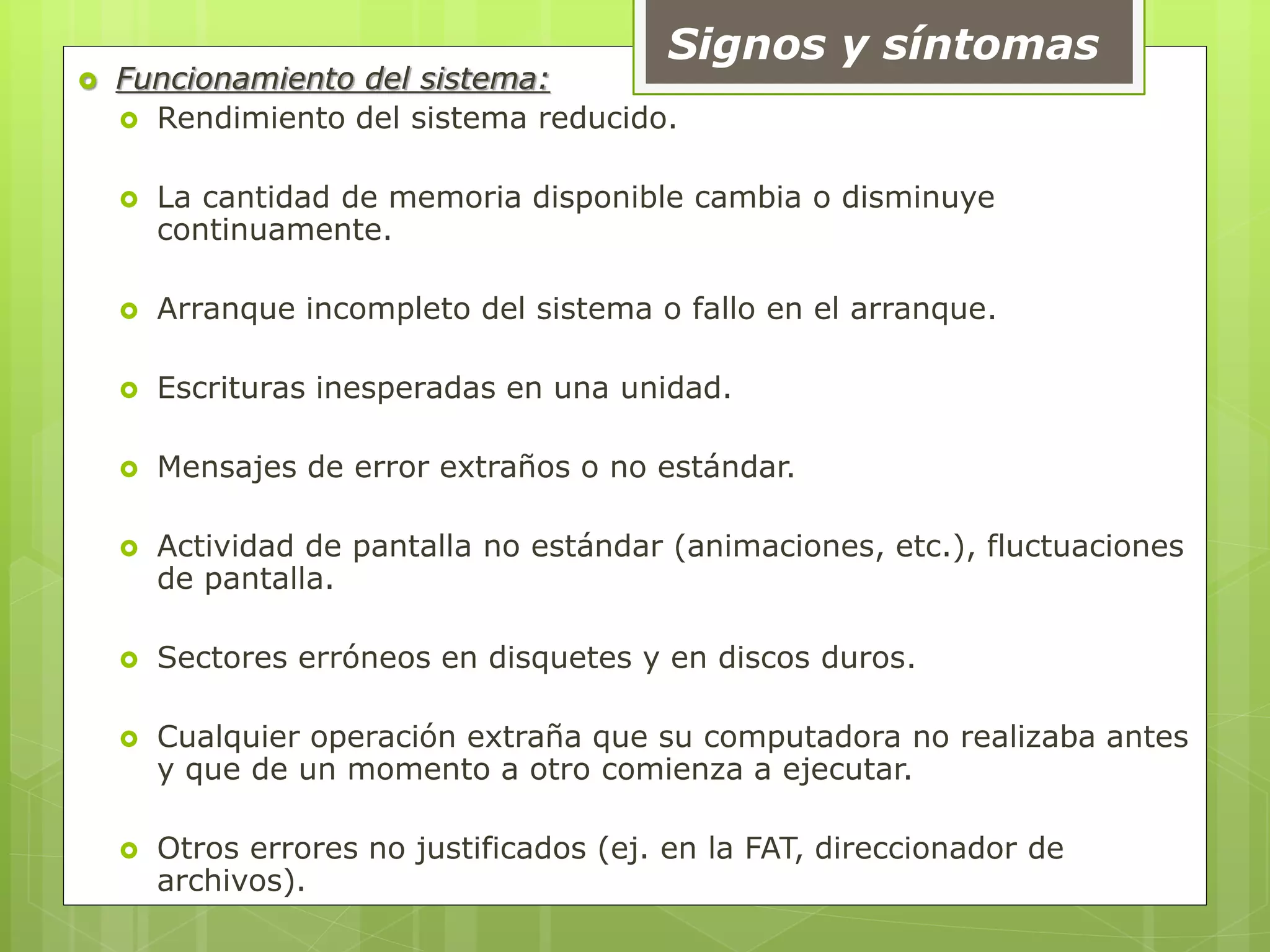

Este documento habla sobre los virus informáticos, spyware, adware y formas de prevenirlos. Explica que el spyware y adware son programas que se instalan sin consentimiento del usuario para monitorear su actividad en internet y mostrar anuncios. También describe diferentes tipos de virus como virus de archivos, troyanos y gusanos, y sus efectos como pérdida de datos. Resalta que los usuarios son el eslabón más débil y deben tener cuidado con disquetes, email y sitios web inseguros. Finalmente recomienda usar