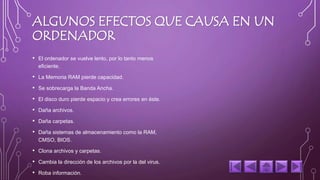

Este documento describe diferentes tipos de virus y antivirus informáticos. Explica qué son los virus informáticos, cómo funcionan y algunos ejemplos como Sobig, Blaster y SQL Slammer. También describe varios tipos de antivirus como preventores, identificadores y descontaminadores. Finalmente, concluye que los virus no solo se crean para dañar computadoras y que tanto virus como antivirus son programas necesarios para mantener la seguridad y rendimiento de los ordenadores.