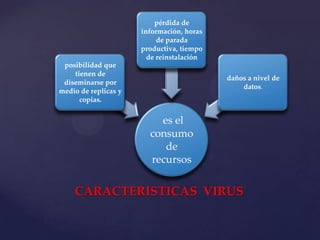

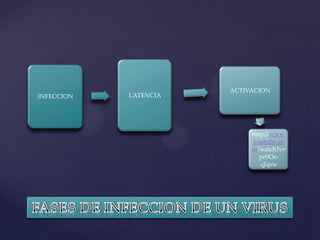

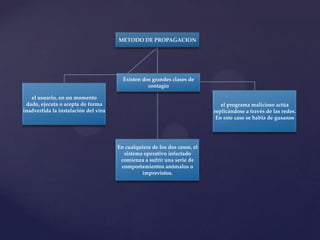

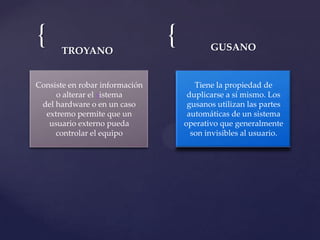

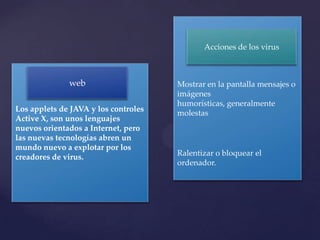

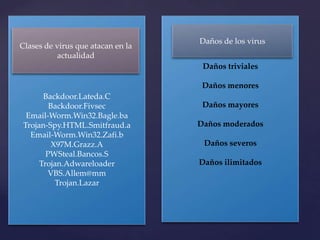

Este documento describe los virus informáticos, su historia, tipos y efectos. Los virus son programas maliciosos que alteran el funcionamiento de las computadoras sin el permiso del usuario y se propagan infectando otros archivos y sistemas. Algunos tipos comunes de virus son troyanos, gusanos, bombas de tiempo y virus de macros. Los virus pueden causar daños que van desde la pérdida de información hasta el bloqueo completo de sistemas.