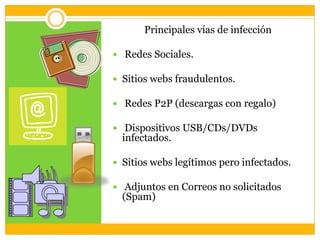

Este documento define qué son los virus informáticos, cómo funcionan y se clasifican. Explica que un virus es un malware que altera el funcionamiento de una computadora sin el permiso del usuario, infectando archivos ejecutables. Describe que los virus se replican alojándose en la memoria RAM y luego infectando otros archivos. Finalmente, ofrece consejos sobre cómo prevenir y eliminar virus, recomendando el uso de antivirus y sentido común a la hora de navegar sitios web.