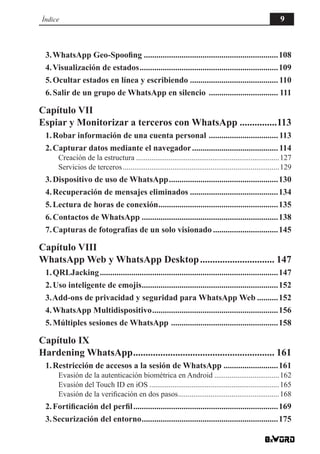

Este documento trata sobre el uso de WhatsApp para realizar investigaciones de inteligencia abierta (OSINT). Explica cómo seleccionar objetivos, recopilar información sobre ellos a través de redes sociales y otras fuentes, acceder a datos almacenados en WhatsApp como mensajes y contactos, y espiar cuentas de terceros. También cubre técnicas de phishing, secuestro de cuentas y modos de ocultar el estado en línea.