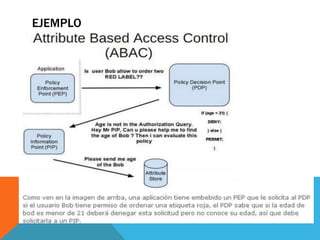

XACML (eXtensible Access Control Markup Language) es un lenguaje basado en XML diseñado para expresar políticas de seguridad y derechos de acceso a la información. Fue desarrollado por un equipo de varias compañías y adoptado como un estándar en 2003. Define cinco entidades clave (PAP, PDP, PEP, PIP, PRP) que colaboran para evaluar solicitudes de acceso según las políticas definidas. Permite gran flexibilidad para que cada sistema exprese sus propias políticas de autorización.

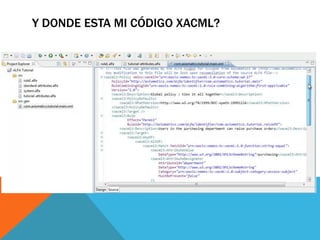

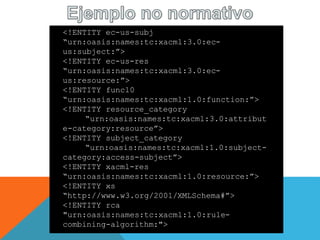

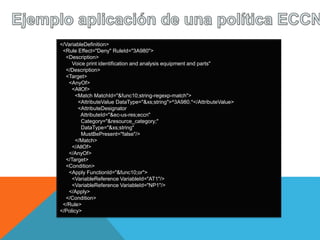

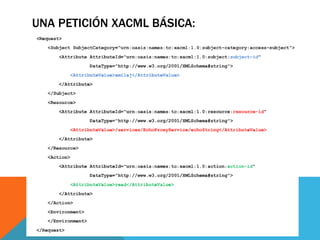

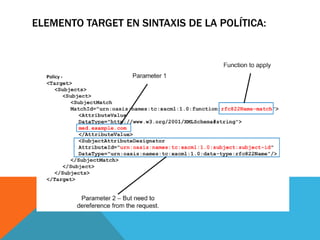

![EN POCAS PALABRAS LA ANTERIOR REQUEST Y

POLÍTICA SE ESTÁN REFIRIENDO A LA SIGUIENTE

FUNCIÓN:

Evaluate function rfc822Name-Match (“med.example.com”, [otros

parametros])

Los demás elementos

del target se refieren a

los recursos y acciones

que se tomaran para la

operación y el ambiente

que se vera afectado

(funcionan con la misma

sintaxis vista)](https://image.slidesharecdn.com/xacml-140716223832-phpapp02/85/Xacml-21-320.jpg)