Noticia febrero

•Descargar como DOCX, PDF•

0 recomendaciones•171 vistas

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (18)

Riesgos de la informacion electronica virus , ataque

Riesgos de la informacion electronica virus , ataque

Destacado

Destacado (20)

Sistema de localización visual por color (M. Dominguez Duran)

Sistema de localización visual por color (M. Dominguez Duran)

Gianotti María de_ los_ Ángeles_Unidad 3-Taller de Videojuegos- parte a

Gianotti María de_ los_ Ángeles_Unidad 3-Taller de Videojuegos- parte a

Similar a Noticia febrero

Similar a Noticia febrero (20)

Seguridad y vulnerabilidad s.o - Security and vulnerability S.O

Seguridad y vulnerabilidad s.o - Security and vulnerability S.O

Más de solisACEVEDObrenda

Más de solisACEVEDObrenda (20)

Último

Centros Multigrados Procedimientos para la planificación en los Centros Educativos tipo V ( multi...

Procedimientos para la planificación en los Centros Educativos tipo V ( multi...Katherine Concepcion Gonzalez

Último (20)

LABERINTOS DE DISCIPLINAS DEL PENTATLÓN OLÍMPICO MODERNO. Por JAVIER SOLIS NO...

LABERINTOS DE DISCIPLINAS DEL PENTATLÓN OLÍMPICO MODERNO. Por JAVIER SOLIS NO...

SESION DE PERSONAL SOCIAL. La convivencia en familia 22-04-24 -.doc

SESION DE PERSONAL SOCIAL. La convivencia en familia 22-04-24 -.doc

Prueba de evaluación Geografía e Historia Comunidad de Madrid 2º de la ESO

Prueba de evaluación Geografía e Historia Comunidad de Madrid 2º de la ESO

PIAR v 015. 2024 Plan Individual de ajustes razonables

PIAR v 015. 2024 Plan Individual de ajustes razonables

2 REGLAMENTO RM 0912-2024 DE MODALIDADES DE GRADUACIÓN_.pptx

2 REGLAMENTO RM 0912-2024 DE MODALIDADES DE GRADUACIÓN_.pptx

Curso = Metodos Tecnicas y Modelos de Enseñanza.pdf

Curso = Metodos Tecnicas y Modelos de Enseñanza.pdf

Tema 8.- PROTECCION DE LOS SISTEMAS DE INFORMACIÓN.pdf

Tema 8.- PROTECCION DE LOS SISTEMAS DE INFORMACIÓN.pdf

Prueba libre de Geografía para obtención título Bachillerato - 2024

Prueba libre de Geografía para obtención título Bachillerato - 2024

PINTURA DEL RENACIMIENTO EN ESPAÑA (SIGLO XVI).ppt

PINTURA DEL RENACIMIENTO EN ESPAÑA (SIGLO XVI).ppt

Procedimientos para la planificación en los Centros Educativos tipo V ( multi...

Procedimientos para la planificación en los Centros Educativos tipo V ( multi...

Noticia febrero

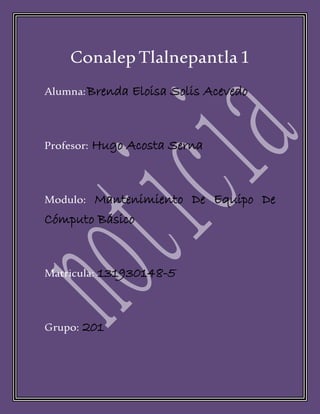

- 1. ConalepTlalnepantla1 Alumna:Brenda Eloisa Solis Acevedo Profesor: Hugo Acosta Serna Modulo: Mantenimiento De Equipo De Cómputo Básico Matricula: 131930148-5 Grupo: 201

- 2. Índice Glosario………………………………………………………1 Que es un virus informático…………………………………………………..2 Opinión………………………………………………………..3

- 3. Glosario Código: Código binario, código fundamental en el que se basan los ordenadores, el más simple pues solo consta de dos elementos (0) y (1) que combinados de distintas maneras como impulsos eléctricos ponen las bases para la informática (véase codificación digital). Tecnología: es un conjunto de los instrumentos como procedimientos y métodos empleados en las distintas ramas industriales conjunto de los términos técnicos de un arte, ciencia u oficio.

- 4. Que es un virus informático AFECTA ATAQUE DE MALWARE USUARIOS DE YAHOO Las visitantes a las múltiples páginas de yahoo! Que han hecho clic en los anuncios durante los últimos días están pronunciablemente de riesgo en su computadora hayan sido infectadas. LLEGA UN NUEVO VIRUS A WATSAPP EL watsapp el servicio de mensajería que ha superado los 400 millones de usuarios ha sido uno de los principales blancos de los ciberdelicuentes según la firma ESET, quien afirma que Zeus una de las amenazas más populares especializadas en el robo de información personal y credenciales bancarias, ahora se está concentrando en este App. SITIOS DE TECNOLOGIA CON MAS VIRUS QUE LOS DE POMOGRAFIA

- 5. En la actualidad los sitios web enfocados a tecnología son más peligrosos que los pornográficos pues estos son directamente manipulados por los cibercriminales o son creados con este propósito destaco G data.

- 6. Opinión Nos dice que es un programa diseñado para infectar archivos y que además cuando se introduce el sistema se aloja un código de otros programas. El virus actúa hasta que el programa sea infectado y algunos de ellos están preparados para activarse cuando se cumpla una determinada condición. Además el termino virus se debe a una a una norme aparición de virus biológicos.