Guia seguridad informatica

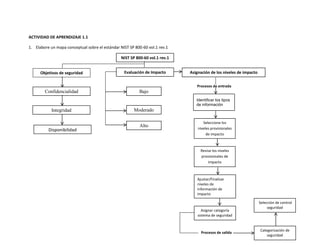

- 1. ACTIVIDAD DE APRENDIZAJE 1.1 1. Elabore un mapa conceptual sobre el estándar NIST SP 800-60 vol.1 rev.1 NIST SP 800-60 vol.1 rev.1 Objetivos de seguridad Evaluación de Impacto Asignación de los niveles de impacto Procesos de entrada Confidencialidad Bajo Identificar los tipos de información Integridad Moderado Seleccione los Alto Disponibilidad niveles provisionales de impacto Revise los niveles provisionales de impacto Ajustar/Finalizar niveles de información de impacto Selección de control seguridad Asignar categoría sistema de seguridad Categorización de Procesos de salida seguridad

- 2. Actividad de aprendizaje 1.2 1. Elabore un mapa conceptual sobre el estándar NIST SP 800-30

- 3. NIST SP 800-30 ENTRADAS ACTIVIDADES SALIDAS - Hardware Paso 1: Caracterización de sistemas - Fronteras del sistema - Software - Funciones del sistema - Interfaces entre - Criticidad de datos y sistemas sistemas - Datos e información - Sensibilidad de datos y - Personal sistemas - Misión de los sistemas - Histórico de ataques Paso 2: Identificación de amenazas Definición de amenazas - Datos de agencias de inteligencia: NIPC, OIG, FedCIRC - Datos de medios de comunicación. - Informes de Paso 3: Identificación de vulnerabilidades Lista de vulnerabilidades evaluaciones de potenciales riesgos anteriores - Resultados de auditorías - Requerimientos de seguridad - Resultados de pruebas de seguridad - Controles actuales Paso 4: Análisis de controles Lista de controles actuales - Controles planificados y planificados - Motivación para los Paso 5: Determinación de probabilidades Rating de probabilidades ataques - Capacidad de las amenazas - Naturaleza de las vulnerabilidades - Controles actuales - Análisis de impacto Paso 6: Análisis de impacto Rating de impactos sobre la misión - Valoración de la - Pérdida de integridad criticidad de los - Pérdida de disponibilidad activos - Pérdida de confidencialidad - Criticidad de datos - Sensibilidad de datos - Naturaleza de las - Probabilidad de Paso 7: Determinación de riesgo Riesgos y niveles de riesgo explotación de las amenazas - Magnitud de los Paso 8: Recomendación de controles Controles recomendados impactos - Adecuación de los controles actuales y Informe de valoración de planificados Paso 9: Documentación de resultados riesgos