Virus

•

0 recomendaciones•158 vistas

cuadro comparativo de los tipos de virus

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (19)

Seguridad Informatica - Ejemplo de Ataque con troyanos

Seguridad Informatica - Ejemplo de Ataque con troyanos

Destacado

Destacado (19)

PT Application Inspector SSDL Edition product brief

PT Application Inspector SSDL Edition product brief

Determine quanto do seu código é testado com Code Coverage

Determine quanto do seu código é testado com Code Coverage

Текстовый контент интернет-магазинов: примеры и рекомендации

Текстовый контент интернет-магазинов: примеры и рекомендации

Similar a Virus

Similar a Virus (20)

Trabajo de tics sobre virus y antivirus informáticos

Trabajo de tics sobre virus y antivirus informáticos

Trabajo de tics sobre virus y antivirus informáticos

Trabajo de tics sobre virus y antivirus informáticos

Último

Último (7)

Unidad V. Disoluciones quimica de las disoluciones

Unidad V. Disoluciones quimica de las disoluciones

Virus

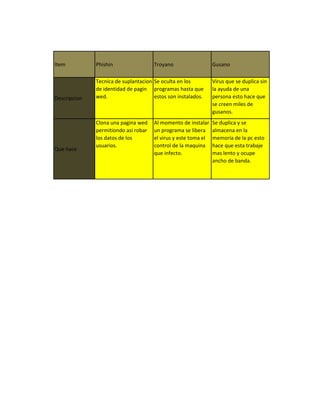

- 1. Item Phishin Troyano Gusano Descripcion Tecnica de suplantacion de identidad de pagin wed. Se oculta en los programas hasta que estos son instalados. Virus que se duplica sin la ayuda de una persona esto hace que se creen miles de gusanos. Que hace Clona una pagina wed permitiondo asi robar los datos de los usuarios. Al momento de instalar un programa se libera el virus y este toma el control de la maquina que infecto. Se duplica y se almacena en la memoria de la pc esto hace que esta trabaje mas lento y ocupe ancho de banda.

- 2. Spyware Bomba de tiempo Macros Keylogger Programa que se dedica a recopilar informacion de sus victimas. Virus que se activa en una fecha ya definida y roba datos. Se encuentra en archivos de office. Recopila informacion de todo lo que la victima a hecho. Recopila inforacion de su victima pero para enviarla nesecita de internet o un USB. El programador al crealo establece una fecha para que se active y al momento de activarce roba datos. El macro ataca solo los archivos office permitiendo que se dupliquen. Guarda las pulsaciones que se hacen en el teclado y envia reportes al atacante.