Piratas que operan como Empresas

•Descargar como DOC, PDF•

0 recomendaciones•188 vistas

Breve enunciado mas un árbol del problema y de soluciones.

Denunciar

Compartir

Denunciar

Compartir

Más contenido relacionado

Destacado

Destacado (20)

10 Ways to Guarantee At Data Security Breach in 12-Months

10 Ways to Guarantee At Data Security Breach in 12-Months

Similar a Piratas que operan como Empresas

Examen grupo 01 Ensayo "Seguridad informática en las empresas bancarias del p...

Examen grupo 01 Ensayo "Seguridad informática en las empresas bancarias del p...JhoanAntoniCruzCasti

Similar a Piratas que operan como Empresas (20)

Examen grupo 01 Ensayo "Seguridad informática en las empresas bancarias del p...

Examen grupo 01 Ensayo "Seguridad informática en las empresas bancarias del p...

Seguridad Empresarial: Seguridad en las operaciones de su empresa - OPSEC

Seguridad Empresarial: Seguridad en las operaciones de su empresa - OPSEC

Formación de una cultura de seguridad frente a robos informáticos

Formación de una cultura de seguridad frente a robos informáticos

Último

Último (20)

Crear un recurso multimedia. Maricela_Ponce_DomingoM1S3AI6-1.pptx

Crear un recurso multimedia. Maricela_Ponce_DomingoM1S3AI6-1.pptx

El_Blog_como_herramienta_de_publicacion_y_consulta_de_investigacion.pptx

El_Blog_como_herramienta_de_publicacion_y_consulta_de_investigacion.pptx

Medidas de formas, coeficiente de asimetría y coeficiente de curtosis.pptx

Medidas de formas, coeficiente de asimetría y coeficiente de curtosis.pptx

LAS_TIC_COMO_HERRAMIENTAS_EN_LA_INVESTIGACIÓN.pptx

LAS_TIC_COMO_HERRAMIENTAS_EN_LA_INVESTIGACIÓN.pptx

El uso de las tic en la vida ,lo importante que son

El uso de las tic en la vida ,lo importante que son

Presentación inteligencia artificial en la actualidad

Presentación inteligencia artificial en la actualidad

Segunda ley de la termodinámica TERMODINAMICA.pptx

Segunda ley de la termodinámica TERMODINAMICA.pptx

Google-Meet-como-herramienta-para-realizar-reuniones-virtuales.pptx

Google-Meet-como-herramienta-para-realizar-reuniones-virtuales.pptx

Piratas que operan como Empresas

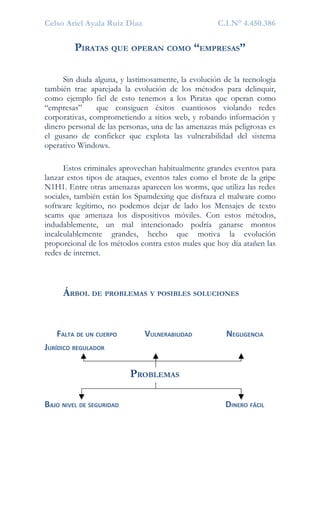

- 1. Celso Ariel Ayala Ruiz Díaz C.I.N° 4.450.386 PIRATAS QUE OPERAN COMO “EMPRESAS” Sin duda alguna, y lastimosamente, la evolución de la tecnología también trae aparejada la evolución de los métodos para delinquir, como ejemplo fiel de esto tenemos a los Piratas que operan como “empresas” que consiguen éxitos cuantiosos violando redes corporativas, comprometiendo a sitios web, y robando información y dinero personal de las personas, una de las amenazas más peligrosas es el gusano de conficker que explota las vulnerabilidad del sistema operativo Windows. Estos criminales aprovechan habitualmente grandes eventos para lanzar estos tipos de ataques, eventos tales como el brote de la gripe N1H1. Entre otras amenazas aparecen los worms, que utiliza las redes sociales, también están los Spamdexing que disfraza el malware como software legítimo, no podemos dejar de lado los Mensajes de texto scams que amenaza los dispositivos móviles. Con estos métodos, indudablemente, un mal intencionado podría ganarse montos incalculablemente grandes, hecho que motiva la evolución proporcional de los métodos contra estos males que hoy día atañen las redes de internet. ÁRBOL DE PROBLEMAS Y POSIBLES SOLUCIONES FALTA DE UN CUERPO VULNERABILIDAD NEGLIGENCIA JURÍDICO REGULADOR PROBLEMAS BAJO NIVEL DE SEGURIDAD DINERO FÁCIL

- 2. Celso Ariel Ayala Ruiz Díaz C.I.N° 4.450.386 CUERPO JURÍDICO ESPECÍFICO ORGANISMO CONTRALOR SOLUCIONES MAYOR SEGURIDAD EFICACIA