ENCRIPTAR Y FIREWALL

•Descargar como PPTX, PDF•

0 recomendaciones•1,208 vistas

AQUI ENCONTRARAS EL SIGNIFICADO DE QUE ES ENCRIPTAR Y QUE ES FIREWALL

Denunciar

Compartir

Denunciar

Compartir

Más contenido relacionado

La actualidad más candente

La actualidad más candente (7)

Destacado

Destacado (20)

Referent Roger Schwarz: "Das REISS Profile - Einsatz im Projektmanagement"

Referent Roger Schwarz: "Das REISS Profile - Einsatz im Projektmanagement"

Similar a ENCRIPTAR Y FIREWALL

Similar a ENCRIPTAR Y FIREWALL (20)

Herramientas de Licenciamiento de Software y Protección de Software HARdkey

Herramientas de Licenciamiento de Software y Protección de Software HARdkey

Información de proteger archivos de arias externas

Información de proteger archivos de arias externas

Más de sandra

Más de sandra (11)

Último

Último (20)

El uso de las tic en la vida ,lo importante que son

El uso de las tic en la vida ,lo importante que son

Crear un recurso multimedia. Maricela_Ponce_DomingoM1S3AI6-1.pptx

Crear un recurso multimedia. Maricela_Ponce_DomingoM1S3AI6-1.pptx

Hernandez_Hernandez_Practica web de la sesion 11.pptx

Hernandez_Hernandez_Practica web de la sesion 11.pptx

El_Blog_como_herramienta_de_publicacion_y_consulta_de_investigacion.pptx

El_Blog_como_herramienta_de_publicacion_y_consulta_de_investigacion.pptx

Medidas de formas, coeficiente de asimetría y coeficiente de curtosis.pptx

Medidas de formas, coeficiente de asimetría y coeficiente de curtosis.pptx

Presentación inteligencia artificial en la actualidad

Presentación inteligencia artificial en la actualidad

LAS_TIC_COMO_HERRAMIENTAS_EN_LA_INVESTIGACIÓN.pptx

LAS_TIC_COMO_HERRAMIENTAS_EN_LA_INVESTIGACIÓN.pptx

Actividad integradora 6 CREAR UN RECURSO MULTIMEDIA

Actividad integradora 6 CREAR UN RECURSO MULTIMEDIA

ENCRIPTAR Y FIREWALL

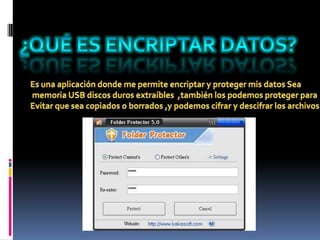

- 1. ¿Qué es encriptar datos? Es una aplicación donde me permite encriptar y proteger mis datos Sea memoria USB discos duros extraíbles ,también los podemos proteger para Evitar que sea copiados o borrados ,y podemos cifrar y descifrar los archivos

- 2. Métodos de encriptación ALGOTITMOS HASH: ESTE SIRV PARA CALCULAR MATEMATICAMENTE SOBLE LOS DATOS QUE CONSTITUYEN EL DOCUMENTO Y DA COMO RESULATDO UN MUMERO LLAMADO MAC ALGORITMOS SIMETRICOS SE UTILIZA SOLO UNA CLAVE PARA ENCRIPTAR Y DESENCRIPTAR EL DOCUMENTO , UN DOCUMENTO QUE ESTE ENCRIPTADO CON LA MISMA CLAVE DEBE SER DESENCRIPTADO CON LA MISMA CLAVE.

- 3. ALGORITMOS ASIMETRICOS ESTA REQUIERE DE DOS CLAVES UNA PRIVADA PARA EL USUARIO Y LA OTRA PARA EL PUBLICO ,LA LLAVE PUBLICA PUEDE SER DISTRIBUIDA SIN NINGUN PROBLEMA ENTRE LOS USUARIOS DE LA EMPRESA . ¿QUE ES UN FIREWALL? UN FIREWALL O TAMBIEN LLAMADO CORTAFUEGOS ES UN SISTEMA BASICO DE SEGURIDAD UTILIZADO EN LAS REDES ENTRE PC RED POR LA QUE CIRCULAN TODOS LOS DATOS Y PERMITE VIAJAR PAQUETES DE DATOS SEGÚN LO AUTORISE EL FIREWALL.

- 4. TIPOS DE FIREWALL TIPO HARDWARE:SON DISPOSITIVOS QUE SE COLOCAN ENTRE UN ROUTER Y LA CONEXIÓN TELEFONICA TIPO SOTFWARE:SON PROGRAMAS MAS COMUNES EN LOS HOGARES Y SU INSTALACION ES MUY SENCILLA ,LOS SOTFWARE LIBRE SON MAS POTENTES Y FLEXIBLES Y EXISTE UNA SERIE DE HERARMIENTAS PARA LA PROTECCION DE SOTFWARE QUE ES EL ANTIVIRUS