CZ Zero Trust recortada hasta la 20.pptx

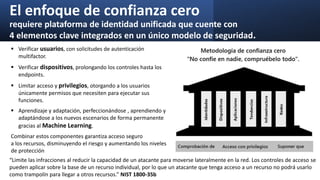

- 1. El enfoque de confianza cero requiere plataforma de identidad unificada que cuente con 4 elementos clave integrados en un único modelo de seguridad. “Limite las infracciones al reducir la capacidad de un atacante para moverse lateralmente en la red. Los controles de acceso se pueden aplicar sobre la base de un recurso individual, por lo que un atacante que tenga acceso a un recurso no podrá usarlo como trampolín para llegar a otros recursos.” NIST 1800-35b Verificar usuarios, con solicitudes de autenticación multifactor. Verificar dispositivos, prolongando los controles hasta los endpoints. Limitar acceso y privilegios, otorgando a los usuarios únicamente permisos que necesiten para ejecutar sus funciones. Aprendizaje y adaptación, perfeccionándose , aprendiendo y adaptándose a los nuevos escenarios de forma permanente gracias al Machine Learning. Combinar estos componentes garantiza acceso seguro a los recursos, disminuyendo el riesgo y aumentando los niveles de protección

- 2. El impulso para una arquitectura moderna Zero Trust es que los modelos de seguridad tradicionales basados en el perímetro ya no son necesarios en el panorama digital de hoy día. Las organizaciones deben adoptar un enfoque global de la seguridad basado en la verificación de la identidad y la confianza de todos los usuarios, dispositivos y sistemas que acceden a sus redes y datos. 2da. Generación: VIRTUAL 1ra. Generación: PERIMETRO 3ra. Generación: Zero Trust

- 3. Evolución de Zero Trust para gestionar en forma segura la transformación digital Zero Trust 2011 ZT eXtended 2017 Framework 2020 Principios de Zero Trust: Nunca confiar, siempre verificar Asumir brecha (incumplimiento) Dar el privilegio mínimo CARTA (IAM) 2017 BeyondCorp 2014

- 4. GOOGLE - BEYONDCORP – 2014

- 5. FORRESTER Zero Trust eXtended - 2017 • ¿Cuáles son las reglas de firewall que está utilizando? • ¿Cómo estás encriptando tus datos? • ¿Cómo lo estás controlando? • ¿Cómo entienden las personas de su organización la seguridad internamente? • ¿Cómo está identificando los dispositivos, que es una de las principales preocupaciones, y el panorama completo de la gestión de acceso e identidad (IAM) ?

- 6. Gartner CARTA – 2017 Continuous Adaptive Risk and Trust Assessment Gestión adaptativa continua de riesgos y confianza El modelo CARTA es un enfoque estratégico para la gestión de riesgos y seguridad en redes corporativas, evangelizado y promovido por la investigación de Gartner, dirigido a los riesgos de los negocios digitales modernos y la gestión de amenazas avanzadas en entornos digitales. 1. Reemplazar el mecanismo único de control de seguridad de la información por una plataforma de seguridad de la información con características de conciencia situacional, autoadaptabilidad y programables. 2. Continuar proactiva y pasivamente minando, monitoreando, evaluando y priorizando los riesgos. 3. Realizar evaluaciones de riesgo y confianza en la etapa inicial de la planificación del negocio digital. 4. Al establecer la infraestructura, debe haber una visibilidad de riesgo completa e integral, incluido el plan de procesamiento de datos confidenciales. 5. Utilice análisis, inteligencia artificial, automatización y orquestación (orquestación) para acelerar la detección y el tiempo de respuesta y ampliar la influencia. 6. Construya la protección de la seguridad de la información en un sistema programable autoadaptativo integrado, en lugar de formar una isla de datos. 7. Poner la toma de decisiones de riesgo basada en datos y la propiedad del riesgo en manos de las unidades de negocio y los propietarios de productos.

- 7. Zero Trust – CISA Cybersecurity and Infrastructure Security Agency Zero Trust (ZT) es un conjunto en evolución de paradigmas de ciberseguridad que mueven las defensas desde perímetros estáticos basados en redes para enfocarse en usuarios, activos y recursos. Una arquitectura de confianza cero (ZTA) utiliza principios de confianza cero para planificar la infraestructura y los flujos de trabajo industriales y empresariales. La confianza cero supone que no se otorga confianza implícita a los activos o cuentas de usuario basándose únicamente en su ubicación física o de red (es decir, redes de área local frente a Internet) o en la propiedad de los activos (empresa o propiedad personal). La autenticación y la autorización (tanto del sujeto como del dispositivo) son funciones discretas que se realizan antes de que se establezca una sesión con un recurso empresarial. Zero Trust es una respuesta a las tendencias de redes empresariales que incluyen usuarios remotos, traiga su propio dispositivo (BYOD), y activos basados en la nube que no están ubicados dentro de los límites de una red propiedad de la empresa. La confianza cero protege los recursos (activos, servicios, flujos de trabajo, cuentas de red, etc.), no los segmentos de la red, ya que la ubicación de la red no se considera el componente principal de la postura de seguridad del recurso.

- 9. Evolución del foco de los pilares de ZT

- 10. • Los usuarios en algunos entornos de confianza cero expresan frustración con las solicitudes repetidas de autenticación de varios factores. Es un desafío que algunos expertos ven como una oportunidad para la automatización con machine learning. • Por ejemplo, Gartner sugiere aplicar análisis en una estrategia de seguridad que denomina confianza adaptable continua. CAT (Continuous adaptive trust) puede usar datos contextuales, como la identidad del dispositivo, la identidad de la red y la geolocalización, como una especie de verificación de realidad digital para ayudar a autenticar a los usuarios. Cómo la IA Automatiza la Confianza Cero

- 11. Arquitectura de confianza cero de NIST • Motor de políticas (PE): decisión final de otorgar acceso a un recurso a un sujeto en particular que intenta acceder • Administrador de políticas (PA): control de la comunicación entre el sujeto y el recurso de destino • Punto de aplicación de políticas (PEP): habilitación, monitoreo y finalización de conexiones que no cumplen con la política

- 12. Zero Trust CLOUD DATA EXFILTRATION Más allá de NIST SP 800-207, varios marcos e iniciativas respaldan la mejora de la seguridad en la nube. La combinación de los diferentes conceptos podría dar como resultado una ZTA que impida el acceso a datos y recursos en la nube a menos que se logre una validación continua. . Cloud Control Matrix (CCM) v4 y el programa Security, Trust, Assurance, and Risk (STAR) de Cloud Security. . ISO 27017:2015 es otro conjunto integral de pautas o prácticas de seguridad para servicios en la nube basado en ISO/IEC 27002; contiene varias similitudes con CCMv4 y otros estándares, y puede admitir implementaciones de ZTA. . ISACA y Cloud Security Alliance se asociaron recientemente para producir el Certificate of Cloud Auditing Knowledge (CCAK) como la primera credencial de auditoría global de la industria y un complemento perfecto para las credenciales CISA y CCSP. CCAK mejora las herramientas y el conocimiento disponible para apoyar a los profesionales en este campo para identificar oportunidades para implementar ZTA adecuados y efectivos. . En Estados Unidos, el Chief Information Officers Council (CIO Council) ha apoyado el desarrollo de Cloud Smart como una estrategia para centrarse en la seguridad, las adquisiciones y la fuerza laboral relacionada con el uso de los servicios en la nube. Esta estrategia respalda los principios básicos de ZTA https://www.isaca.org/resources/news-and-trends/newsletters/atisaca/2022/volume-13/zero-trust-as-security-strategy-to-prevent-data-exfiltration-in-the-cloud

- 14. CISA - Zero Trust Interrelación de los siete Pilares - Mobility https://www.cisa.gov/sites/default/files/publications/Zero_Trust_Principles_Enterprise_Mobility_For_Public_Comment_508C.pdf

- 15. Siete Pilares de Zero Trust segun DoD https://www.crowdstrike.com/blog/how-falcon-identity-threat-protection-helps-meet-identity-security-government-mandates/

- 16. DOD Zero trust Architecture 2021

- 17. Construccion de estado mixto - Zero trust UK National Cyber Security Centre Proxy de confianza cero VPN administrada https://www.ncsc.gov.uk/guidance/zero-trust-building-a-mixed-estate

- 18. MODELO DE CAPACIDAD – ZERO TRUST

- 19. Tiene el desafío de Identificar y verificar usuarios y dispositivos, requiriendo inventario preciso de la base de usuarios, grupos de los que forman parte y sus aplicaciones y dispositivos. Organiza y coordina los diferentes equipos de manera efectiva. Rompe los silos entre los grupos de TI, ciberseguridad y redes, estableciendo canales de comunicación claros y reuniones periódicas entre los miembros del equipo, ayudando a lograr la estrategia de seguridad cohesiva. Trabaja la resistencia general al cambio, ya que es un obstáculo significativo en las implementaciones. El Chief Zero Trust Officer, comprende e implementa la compleja arquitectura Zero Trust integrando diferentes soluciones, desarrollando un plan, donde se alinean los diferentes equipos. Logra una implementación eficaz con el apoyo y capacitación de servicios profesionales de expertos certificados en las diferentes marcas. https://blog.cloudflare.com/chief-zero-trust-officer/

Notas del editor

- Zero Trust se basa en una base establecida de principios de seguridad... Al igual que con cualquier construcción de una casa, todo comienza con una buena base sólida, algo lo suficientemente fuerte y estable para evitar que lo que sea que esté soportando se derrumbe o caiga en la propiedad de su vecino. Para ZT, esta base incluye prácticas comunes de la industria, y quiero resaltar tres principios básicos relevantes, ya que son importantes para ZT pero a menudo desalineados de manera holística: Privilegios mínimos Separación de tareas Defensa en Profundidad (DiD)

- el memorando de la Casa Blanca que ordenó a los organismos federales "avanzar hacia los principios de ciberseguridad Zero Trust" y exigía a los organismos "designar e identificar una figura directiva para llevar a cabo la implementación de la estrategia Zero Trust para su organización" 1ra. Generación: PERIMETRO

- Forrester - defined the ZT philosophy CARTA - a good model for IAM Google BeyondCorp - a good application of ZT principles to a ZT network architecture for their specific use case and then say, clients have a challlenge - how do they apply these different models to their organizations?

- Implementing Privileged Access Security into Zero-trust Models and Architectures (cyberark.com) https://www.cyberark.com/resources/webinars/implementing-privileged-access-security-into-zero-trust-models-and-architectures?previtm=609325494&prevcol=6824667 BEYONDCORP A NEW APPROACH TO ENTERPRISE SECURITY

- ES Evolución del pensamiento - IT IS Evolution of thought La historia no es solo la evolución de la tecnología. - History is not Just the evolution of thechnology El Marco ZTX tiene alrededor de siete pilares que, según las auditorías de Forrester, determinan quién en la industria está haciendo un mejor trabajo al implementar los principios de Zero Trust, para los clientes y para ellos mismos. Con base en estos criterios, tenemos algunos líderes y fuertes desempeños en este campo. Cuando desee implementar ZTX Framework, además de seleccionar proveedores de los cuales puede seleccionar sus productos y servicios, puede responder las siguientes preguntas para darle una idea de cómo implementar Zero Trust: ¿Cuáles son las reglas de firewall que está utilizando? ¿Cómo estás encriptando tus datos? ¿Cómo lo estás controlando? ¿Cómo entienden las personas de su organización la seguridad internamente? ¿Cómo está identificando los dispositivos, que es una de las principales preocupaciones, y el panorama completo de la gestión de acceso e identidad (IAM) allí?

- Gartner Continuous Adaptive Risk and Trust Assessment (CARTA) 1. Reemplazar el mecanismo único de control de seguridad de la información por una plataforma de seguridad de la información con características de conciencia situacional, autoadaptabilidad y programables. 2. Continuar proactiva y pasivamente minando, monitoreando, evaluando y priorizando los riesgos. 3. Realizar evaluaciones de riesgo y confianza en la etapa inicial de la planificación del negocio digital. 4. Al establecer la infraestructura, debe haber una visibilidad de riesgo completa e integral, incluido el plan de procesamiento de datos confidenciales. 5. Utilice análisis, inteligencia artificial, automatización y orquestación (orquestación) para acelerar la detección y el tiempo de respuesta y ampliar la influencia. 6. Construya la protección de la seguridad de la información en un sistema programable autoadaptativo integrado, en lugar de formar una isla de datos. 7. Poner la toma de decisiones de riesgo basada en datos y la propiedad del riesgo en manos de las unidades de negocio y los propietarios de productos.

- Zero Trust 800-207 del NIST Agosto 2020 MFA/2FA - SSO – SAML – IAM (OKTA) - PAM - AZURE AD - UEM SASE – ZTNA (vpn) – NAC –SWG -SEGMENTATION XDR –NDR (IPS/NTA) – EDR - MDR – SOAR – SIEM – UBA/UEBA - NOC/SOC DevSecOps Backup 3-2-1-0 https://www.paloaltonetworks.es/cyberpedia/what-is-a-zero-trust-architecture

- https://www.youtube.com/watch?v=l16L5D68eMg

- As a result of increased risk, many organizations have turned to NIST zero trust. While the definitive walls of traditional infrastructure have been broken down, NIST zero trust has become a prevailing force in the cyber industry. This trend has become so prevalent, NIST zero trust has in many ways been reduced to an industry “buzz word.” But if we truly examine the NIST zero trust framework, if we look beyond the “hype”, we find insightful guidelines for the threat management domain, to secure our business. The diagram on screen, “the logical components of NIST zero trust architecture,” is taken directly from the NIST 800-207. You can find several components that align directly to threat management. Threat Intelligence, with activity logs, correlated within a SIEM. In fact, NIST zero trust states that organizations need visibility to every transaction happening in the enterprise. Additionally, NIST directly calls out the need to monitor ALL network traffic. Because cyber attacks have become increasingly sophisticated, depth of detection capabilities is critical for security teams today. _______________ Definitions NIST: (United States) National Institute of Standards and Technology https://www.nist.gov/ SIEM: Security Information and Event Management Learn more NIST 800-207, also known as Zero Trust Architecture: https://csrc.nist.gov/publications/detail/sp/800-207/final

- https://www.isaca.org/resources/news-and-trends/newsletters/atisaca/2022/volume-13/zero-trust-as-security-strategy-to-prevent-data-exfiltration-in-the-cloud Los marcos estándar de la industria para la seguridad en la nube admiten y combinan los conceptos anteriores de varias maneras; La adopción de Cloud Control Matrix (CCM) v4 y el programa Security, Trust, Assurance, and Risk (STAR) de Cloud Security Alliance es un excelente punto de partida al planificar la implementación de un ZTA para un servicio en la nube. ISO 27017:2015 es otro conjunto integral de pautas o prácticas de seguridad para servicios en la nube basado en ISO/IEC 27002; contiene varias similitudes con CCMv4 y otros estándares, y puede admitir implementaciones de ZTA. ISACA y Cloud Security Alliance se asociaron recientemente para producir el Certificate of Cloud Auditing Knowledge (CCAK) como la primera credencial de auditoría global de la industria y un complemento perfecto para las credenciales CISA y CCSP. CCAK mejora las herramientas y el conocimiento disponible para apoyar a los profesionales en este campo para identificar oportunidades para implementar ZTA adecuados y efectivos. En Estados Unidos, el Chief Information Officers Council (CIO Council) ha apoyado el desarrollo de Cloud Smart como una estrategia para centrarse en la seguridad, las adquisiciones y la fuerza laboral relacionada con el uso de los servicios en la nube. Esta estrategia respalda los principios básicos de ZTA

- https://www.cisa.gov/sites/default/files/publications/Zero_Trust_Principles_Enterprise_Mobility_For_Public_Comment_508C.pdf

- https://www.crowdstrike.com/blog/how-falcon-identity-threat-protection-helps-meet-identity-security-government-mandates/ Usuario. Cada usuario tiene una identidad, que normalmente existe en varios lugares (por ejemplo, en dispositivos, en Active Directory, en la nube). Es importante recordar que un usuario normalmente puede autenticarse en varios lugares, ya sea en las instalaciones o en servicios en la nube u otro proveedor de identidad. Dispositivo. Los dispositivos no solo tienen sus propias identidades, sino que también están expuestos a las identidades y otras credenciales de los usuarios que acceden a ellos. Como resultado, si un dispositivo se ve comprometido, las credenciales de ese dispositivo también quedan expuestas siempre que el adversario tenga acceso a él. Red/Entorno. Normalmente, los dispositivos de red son accesibles mediante cuentas de servicio que tienen los privilegios adecuados. Si se ignoran las cuentas de servicio en una postura de defensa, similar a lo que sucedió en el ataque SUNBURST, se crean puntos ciegos que podrían generar infracciones significativas. Aplicación y carga de trabajo. Las aplicaciones y las cargas de trabajo dependen de la autenticación de los usuarios para otorgarles los privilegios respectivos, y con la integración continua/desarrollo continuo (CI/CD) que tienen las aplicaciones modernas hoy en día para habilitar las prácticas de DevOps y DevSecOps, si se compromete un token de identidad que tiene privilegios para empujar código a una canalización de CI/CD, es posible que un adversario realice cambios en el nivel de producción. Datos. Para estar completamente protegidos, los datos deben estar más que catalogados y etiquetados adecuadamente. Los usuarios deben poder autenticarse adecuadamente para el acceso autorizado a dichos datos. No solo eso, la protección de datos también puede incluir solo permitir que ciertas aplicaciones accedan a esos datos y, cuando se implementa, debe ejecutarse a nivel de proceso. Y para que se confíe en los procesos, también se debe confiar en el sistema operativo y el propio dispositivo hasta cierto punto. Visibilidad y Analítica. La visibilidad y el análisis se utilizan para evaluar la identidad en todos estos pilares, en busca de actividad anómala. Además, los usuarios que deseen acceder a estos datos también deben poder autenticarse en algún nivel, lo que requiere protección de identidad para acceder a los datos en esta capa. Automatización y Orquestación. La automatización y la orquestación ayudan a los defensores a usar, de manera proactiva si es posible, la visibilidad y el análisis aprendidos a través de webhooks de API: webhooks de API que requieren tokens de autenticación, asignados a una identidad, que le otorgan los permisos adecuados para ejecutarse. Un compromiso contra uno de esos tokens puede tener un impacto devastador en un entorno.

- DOD Zero trust Architecture 2021

- https://www.ncsc.gov.uk/guidance/zero-trust-building-a-mixed-estate

- https://blog.cloudflare.com/chief-zero-trust-officer/ En los últimos años, el ransomware y las filtraciones de datos han causado enormes trastornos en organizaciones y gobiernos. A medida que las empresas impulsan la transformación digital y trasladan sus operaciones a la nube, confían cada vez más en un modelo de confianza cero para crear una infraestructura de red resistente y segura. ¿Necesitan las empresas un Chief Zero Trust Officer? Establecido como una convergencia basada en la nube de acceso a la red y servicios de seguridad, Secure Access Service Edge es un enfoque común para la adopción empresarial de Zero Trust. Sin embargo, el desafío es que, en muchas organizaciones, la responsabilidad de las redes y la seguridad reside en diferentes partes del negocio, y estos grupos a menudo usan diferentes proveedores en sus respectivas áreas. Para implementar Zero Trust en organizaciones más grandes, es fundamental romper los silos entre los equipos de seguridad y red y seleccionar las herramientas, los productos y los proveedores adecuados alineados con los resultados comerciales deseados. Cuando las organizaciones necesitan moverse rápidamente y traspasar los límites de la organización, a menudo designan a un oficial para que se haga cargo de un programa específico y se encargue de su implementación o ejecución. A medida que aumenta la presión para implementar Zero Trust, espero que surja el rol de Chief Zero Trust Officer en algunas organizaciones grandes. Esta persona será el oficial de Zero Trust de la empresa y será responsable de hacer que la empresa avance hacia Zero Trust. Su trabajo será reunir a organizaciones y proveedores dispares y garantizar que todos los equipos y departamentos estén en la misma página y trabajen hacia un objetivo común. En caso de resistencia, el oficial de Zero Trust debe contar con el respaldo de la alta gerencia (CIO, CISO, CEO, junta directiva) para tomar decisiones rápidas y cruzar los límites de la organización para hacer avanzar el proceso. Ya sea que el título de Chief Zero Trust Officer se haga realidad o no, una persona empoderada con un mandato y un enfoque claros puede ser clave para que Zero Trust sea un éxito en 2023.

- Acceso Adaptativo Políticas de Seguridad Aislamiento del Navegador Protección de Aplicaciones