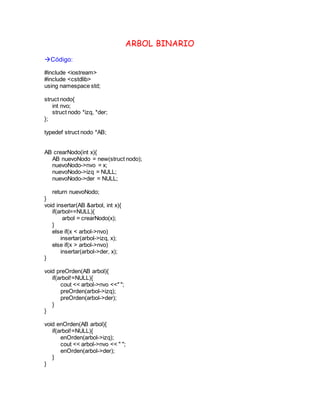

Arbol binario

- 1. ARBOL BINARIO Código: #include <iostream> #include <cstdlib> using namespace std; struct nodo{ int nvo; struct nodo *izq, *der; }; typedef struct nodo *AB; AB crearNodo(int x){ AB nuevoNodo = new(struct nodo); nuevoNodo->nvo = x; nuevoNodo->izq = NULL; nuevoNodo->der = NULL; return nuevoNodo; } void insertar(AB &arbol, int x){ if(arbol==NULL){ arbol = crearNodo(x); } else if(x < arbol->nvo) insertar(arbol->izq, x); else if(x > arbol->nvo) insertar(arbol->der, x); } void preOrden(AB arbol){ if(arbol!=NULL){ cout << arbol->nvo <<" "; preOrden(arbol->izq); preOrden(arbol->der); } } void enOrden(AB arbol){ if(arbol!=NULL){ enOrden(arbol->izq); cout << arbol->nvo << " "; enOrden(arbol->der); } }

- 2. void postOrden(AB arbol){ if(arbol!=NULL){ postOrden(arbol->izq); postOrden(arbol->der); cout << arbol->nvo << " "; } } void mostrarArbol(AB arbol, int n){ if(arbol==NULL) return; mostrarArbol(arbol->der, n+1); for(int i=0; i<n; i++) cout<<"--->"; cout<< arbol->nvo <<endl; mostrarArbol(arbol->izq, n+1); } int main(){ AB arbol = NULL; int n; int x; cout << "ntt CONTRUCCION Y RECORRIDOS DE UN ARBOL BINARIO nn"; cout << " Inserte el numero de nodos del arbol: "; cin >> n; cout << endl; for(int i=0; i<n; i++){ cout << " Numero del nodo " << i+1 << ": "; cin >> x; insertar( arbol, x); } cout << "n Este es el esquema del arbol: nn"; mostrarArbol( arbol, 0); cout << "n Los recorridos del arbol son: "; cout << "nn En orden: "; enOrden(arbol); cout << "nn Pre Orden: "; preOrden(arbol); cout << "nn Post Orden: "; postOrden(arbol); cout << endl; system("pause");

- 3. return 0; } Pantalla de salida: