Mapa mental de tecnologia

•Descargar como PPTX, PDF•

0 recomendaciones•174 vistas

MAPA MENTAL ANTONIO TREMONT C.I 18855906 INFORMARTICA NIVEL 3

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (16)

¿Cómo navegar seguro por Internet?Tipos de estafas en la red

¿Cómo navegar seguro por Internet?Tipos de estafas en la red

La ética y la tecnología|Santiago Lozada C. Bryan Jimenez C.|Colegio Cisneros

La ética y la tecnología|Santiago Lozada C. Bryan Jimenez C.|Colegio Cisneros

La ética y la tecnología 7 3 santi lozada !!!!!!!!!!!!

La ética y la tecnología 7 3 santi lozada !!!!!!!!!!!!

Recomendaciones para prevenir delitos informáticos

Recomendaciones para prevenir delitos informáticos

Destacado (10)

Tecnologia para la prevencion de delitos luis escobar

Tecnologia para la prevencion de delitos luis escobar

Similar a Mapa mental de tecnologia

Similar a Mapa mental de tecnologia (20)

Cómo resguardarte del robo de identidad en internet

Cómo resguardarte del robo de identidad en internet

Prevencion de delitos tecnologicos y ciberbullying

Prevencion de delitos tecnologicos y ciberbullying

Último

Último (19)

ATAJOS DE WINDOWS. Los diferentes atajos para utilizar en windows y ser más e...

ATAJOS DE WINDOWS. Los diferentes atajos para utilizar en windows y ser más e...

trabajotecologiaisabella-240424003133-8f126965.pdf

trabajotecologiaisabella-240424003133-8f126965.pdf

Hernandez_Hernandez_Practica web de la sesion 12.pptx

Hernandez_Hernandez_Practica web de la sesion 12.pptx

KELA Presentacion Costa Rica 2024 - evento Protégeles

KELA Presentacion Costa Rica 2024 - evento Protégeles

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

Proyecto integrador. Las TIC en la sociedad S4.pptx

Proyecto integrador. Las TIC en la sociedad S4.pptx

SalmorejoTech 2024 - Spring Boot <3 Testcontainers

SalmorejoTech 2024 - Spring Boot <3 Testcontainers

Instrumentación Hoy_ INTERPRETAR EL DIAGRAMA UNIFILAR GENERAL DE UNA PLANTA I...

Instrumentación Hoy_ INTERPRETAR EL DIAGRAMA UNIFILAR GENERAL DE UNA PLANTA I...

POWER POINT YUCRAElabore una PRESENTACIÓN CORTA sobre el video película: La C...

POWER POINT YUCRAElabore una PRESENTACIÓN CORTA sobre el video película: La C...

Mapa mental de tecnologia

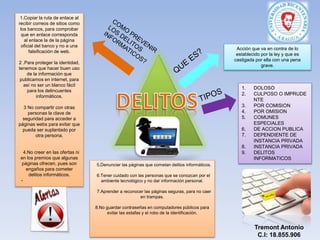

- 1. Acción que va en contra de lo establecido por la ley y que es castigada por ella con una pena grave. 1. DOLOSO 2. CULPOSO O IMPRUDE NTE 3. POR COMISION 4. POR OMISION 5. COMUNES ESPECIALES 6. DE ACCION PUBLICA 7. DEPENDIENTE DE INSTANCIA PRIVADA 8. INSTANCIA PRIVADA 9. DELITOS INFORMATICOS 1.Copiar la ruta de enlace al recibir correos de sitios como los bancos, para comprobar que en enlace corresponda al enlace la de la página oficial del banco y no a una falsificación de web. 2 .Para proteger la identidad, tenemos que hacer buen uso de la información que publicamos en internet, para así no ser un blanco fácil para los delincuentes informáticos. 3 No compartir con otras personas la clave de seguridad para acceder a páginas webs para evitar que pueda ser suplantado por otra persona. 4.No creer en las ofertas ni en los premios que algunas páginas ofrecen, pues son engaños para cometer delitos informáticos. - 5,Denunciar las páginas que cometan delitos informáticos. 6.Tener cuidado con las personas que se conozcan por el ambiente tecnológico y no dar información personal. 7.Aprender a reconocer las páginas seguras, para no caer en trampas. 8.No guardar contraseñas en computadores públicos para evitar las estafas y el robo de la identificación. Tremont Antonio C.I: 18.855.906