Comunidad de voz segura

•Descargar como PPTX, PDF•

0 recomendaciones•135 vistas

Realizado por Erika Leiva y Candelaria Paz Barrios

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (16)

Destacado

Destacado (20)

Presentatie Albelli - Logistieke Webshop van het Jaar

Presentatie Albelli - Logistieke Webshop van het Jaar

Séjour exclusif : le Printemps de Bourges en Guest Star

Séjour exclusif : le Printemps de Bourges en Guest Star

8 Breakthrough Strategies Seminar Atlanta/Virginia (VAFC) 2008

8 Breakthrough Strategies Seminar Atlanta/Virginia (VAFC) 2008

E:\Actividad Para Entregar El 24 De Marzo Del 2010 ( Redes)

E:\Actividad Para Entregar El 24 De Marzo Del 2010 ( Redes)

Scenario San Lazaro - 4 quartos ou 3 suítes em São Lazaro

Scenario San Lazaro - 4 quartos ou 3 suítes em São Lazaro

Proyecto de modificatorio de la Ley de Software 25922

Proyecto de modificatorio de la Ley de Software 25922

Similar a Comunidad de voz segura

Similar a Comunidad de voz segura (20)

Sonic wall net_sec_ sol_overview_2017_customer_short_v1.0

Sonic wall net_sec_ sol_overview_2017_customer_short_v1.0

Seguridad en VoIP Open Source: Poniendo el punto sobre la i

Seguridad en VoIP Open Source: Poniendo el punto sobre la i

Securización de sistemas de VoIP - JOSÉ LUIS VERDEGUER - VoIP2DAY 2017

Securización de sistemas de VoIP - JOSÉ LUIS VERDEGUER - VoIP2DAY 2017

Ethical hacking en Plataformas de Voz Sobre IP (Elastix)

Ethical hacking en Plataformas de Voz Sobre IP (Elastix)

Seguridad VoIP en Open Source - Poniendo el punto sobre la Í

Seguridad VoIP en Open Source - Poniendo el punto sobre la Í

Último

Último (15)

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

Presentación guía sencilla en Microsoft Excel.pptx

Presentación guía sencilla en Microsoft Excel.pptx

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

presentacion de PowerPoint de la fuente de poder.pptx

presentacion de PowerPoint de la fuente de poder.pptx

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Comunidad de voz segura

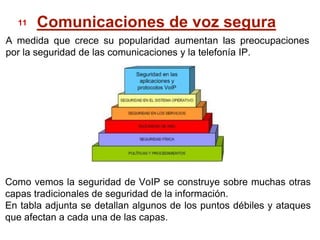

- 1. 11 Comunicaciones de voz segura A medida que crece su popularidad aumentan las preocupaciones por la seguridad de las comunicaciones y la telefonía IP. Como vemos la seguridad de VoIP se construye sobre muchas otras capas tradicionales de seguridad de la información. En tabla adjunta se detallan algunos de los puntos débiles y ataques que afectan a cada una de las capas.

- 2. 11 Comunicaciones de voz segura Capa Ataques y vulnerabilidades Políticas y Procedimientos Contraseñas débiles. Ej: Contraseña del VoiceMail - Mala política de privilegios - Accesos permisivos a datos comprometidos Seguridad Física Acceso físico a dispositivos sensibles. Ej: Acceso al gatekeeper. - Reinicio de máquinas. - Denegaciones de servicio Seguridad de Red DDoS - ICMP unreacheable - SYN floods - Gran variedad de flood Seguridad en los Servicios SQL injections - Denegación en DHCP - Do Seguridad en el S.O. Buffer overflows - Gusanos y virus - Malas configuraciones. Seguridad en las Fraudes - SPIT (SPAM) - Vishing (Phising) Aplicaciones y protocolos de Fuzzing - Floods (INVITE,REGISTER,etc..) - Secuestro VoI de sesiones (Hijacking) - Interceptación (Eavesdroping) - Redirección de llamadas (CALL redirection) - Reproducción de llamadas (CALL replay)