Taller de Informatica

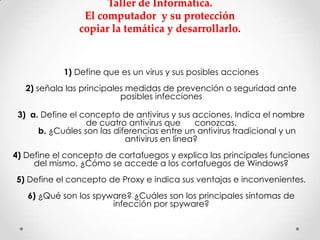

- 1. Taller de Informática. El computador y su protección copiar la temática y desarrollarlo. 1) Define que es un virus y sus posibles acciones 2) señala las principales medidas de prevención o seguridad ante posibles infecciones 3) a. Define el concepto de antivirus y sus acciones. Indica el nombre de cuatro antivirus que conozcas. b. ¿Cuáles son las diferencias entre un antivirus tradicional y un antivirus en línea? 4) Define el concepto de cortafuegos y explica las principales funciones del mismo. ¿Cómo se accede a los cortafuegos de Windows? 5) Define el concepto de Proxy e indica sus ventajas e inconvenientes. 6) ¿Qué son los spyware? ¿Cuáles son los principales síntomas de infección por spyware?

- 2. 9) Indica la respuesta correcta: Un virus es: a. Un programa instalado por el usuario b. Un e-mail que contiene un documento ejecutable c. Un programa que se introduce sin conocimiento del usuario Un troyano es: a. Un tipo de Firewall b. Un virus c. Un tipo de control de programas de espía Un antivirus puede provocar: a. Lentitud, mensajes no deseados, captura de datos b. Detección y supresión de virus c. Aumento de espacio en disco Un antivirus en línea: a. Se ejecuta de forma remota sobre nuestro ordenador b. Se debe instalar en el equipo para la detección de virus c. No elimina los virus

- 3. 7) Relaciona Los siguientes conceptos con sus características: Problemas de seguridad. Ficheros con los datos de conexión del usuario. Programa espía cookie Aplicaciones de que captan información privada. Lentitud de procesamiento Modificación de páginas o suplantación R// No lo supe hacer profe es que no lo supe organizar, Gracias. 8) Comenta los siguientes términos: a. Bombas de tiempo b. Spam y fishing c. Malware d. Password e. Cookie

- 4. Un filtro de correo tiene como misión: a. Impedir la recepción de mensajes con virus b. Impedir la recepción de mensajes de direcciones desconocidas c. Impedir la recepción de mensajes que no son considerados seguros Un filtro de correo se establece: a. En el programa de correo del usuario o bien en el servidor de correo b. Siempre en el programa de correo del usuario c. Solo en el servidor de correo Un cortafuegos: a. Es un dispositivo electrónico b. es un programa de ordenador c. Puede ser un dispositivo electrónico o un programa de ordenador Un cortafuegos: a. Controla las recepciones de mensajes b. Controla los accesos a uno o a todos los equipos de la red c. Dificulta la comunicación entre equipo

- 5. Un programa espía: a. Envía mensajes de forma masiva b. Captura información privada de los usuarios c. elimina ficheros con los datos del usuario 10) Realiza un crucigrama tipo pregunta y un mapa conceptual explicando el tema protección a un ordenador.

- 6. DESARROLLO 1) R// Virus: Un virus informático es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Posibles Acciones: Además de destruir archivos, programas u otros elementos, los virus pueden dejar el ordenador fuera de servicio. Impiden que el sistema arranque, borran la memoria poco a poco, averiguan contraseñas, borran información, no permiten el buen uso de programas, etc. 2) R// No meterse a paginas indebidas.

- 7. 3) R// a) Antivirus: En informática los antivirus son programas cuyo objetivo es detectar y/o eliminar virus informáticos. Nacieron durante la década de 1980. Con el transcurso del tiempo, la aparición de sistemas operativos más avanzados e Internet, ha hecho que los antivirus hayan evolucionado hacia programas más avanzados que no sólo buscan detectar virus informáticos, sino bloquearlos, desinfectarlos y prevenir una infección de los mismos, y actualmente ya son capaces de reconocer otros tipos de malware, como spyware, rootkits, etc. Posibles Acciones: - Detectar - Analizar – Desinstalar virus. Tipos: AVG ANTIVIRUS- KASPERSKY- AVIRA AVAST- NORTON. b) Diferencias: El online es tan necesario como un grifo para llenar un vaso, si lo cierras deja de caer agua. Y para mi gusto el antivirus actualizado, ya que por regla general los antivirus online te suelen avisar de las infecciones, pero no suelen desinfectarlas

- 8. 4) R// Un cortafuegos o firewall es un sistema que previene el uso y el acceso desautorizados a tu ordenador. Los cortafuegos pueden ser software, hardware, o una combinación de ambos. Se utilizan con frecuencia para evitar que los usuarios desautorizados de Internet tengan acceso a las redes privadas conectadas con Internet, especialmente intranets. Función: es un programa que sirve para filtrar las comunicaciones de un ordenador o de una red, tanto entrantes como salientes, permitiendo o denegando estas comunicaciones en función de una serie de criterios, llamados Reglas. Como se accede a Windows: Para activar ICF en Windows XP y XP SP1, siga estos pasos: 1. Seleccione Inicio, Panel de Control, Conexiones de Red (o Conexiones de Red e Internet, Conexiones de Red). 2. Haga clic con el botón derecho sobre las distintas conexiones disponibles para conectarse a Internet, y en "Conexión de Red de Área Local" y seleccione Propiedades en cada una de ellas. 3. En la lengüeta "Avanzadas" tilde la opción "Proteger mi equipo y mi red limitando o impidiendo el acceso a él desde Internet" en todos los casos. 4. Seleccione Aceptar, etc.

- 9. 5) R// Es una red informática que consiste en interceptar las conexiones de red que un cliente hace a un servidor de destino, por varios motivos posibles como seguridad, rendimiento, anonimato, etc. Esta función de servidor proxy puede ser realizada por un programa o dispositivo. Ventajas: En general (no sólo en informática), los proxies hacen posible: Control: sólo el intermediario hace el trabajo real, por tanto se pueden limitar y restringir los derechos de los usuarios, y dar permisos sólo al proxy. Ahorro. Sólo uno de los usuarios (el proxy) ha de estar preparado para hacer el trabajo real. Con estar preparado queremos decir que es el único que necesita los recursos necesarios para hacer esa funcionalidad. Ejemplos de recursos necesarios para hacer la función pueden ser la capacidad y lógica de cómputo o la dirección de red externa (IP). Velocidad. Si varios clientes van a pedir el mismo recurso, el proxy puede hacer caché: guardar la respuesta de una petición para darla directamente cuando otro usuario la pida. Así no tiene que volver a contactar con el destino, y acaba más rápido. Filtrado. El proxy puede negarse a responder algunas peticiones si detecta que están prohibidas. Modificación. Como intermediario que es, un proxy puede falsificar información, o modificarla siguiendo un algoritmo. Anonimato. Si todos los usuarios se identifican como uno sólo, es difícil que el recurso accedido pueda diferenciarlos. Pero esto puede ser malo, por ejemplo cuando hay que hacer necesariamente la identificación.

- 10. 6) R// El spyware o programa espía es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador. Síntomas: *Se te cambian solas las pagina de inicio, error y búsqueda del navegador. *Se te abren ventanitas pop-ups por todos lados, incluso sin estar conectado y sin tener el navegador abierto, la mayoría son de temas pornográficos. *Barras de búsquedas de sitios Como la de Alexa, Hotbar, etc... Que no podemos eliminar. *Botones que aparecen en la barras de herramientas del navegador y no podemos sacarlos. *La navegación por la red se hace cada día más lenta.

- 11. 7) R// *Bombas de tiempo: Pues este es un programa de computadoras que ha sido programado para que deje de funcionar después de que se llegue a una determinada fecha o tiempo de uso. *Fishing: es un término informático que denomina un tipo de delito encuadrado dentro del ámbito de las estafas cibernéticas, y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria). *Spam: Correo basura o mensaje basura a los mensajes no solicitados, no deseados o de remitente no conocido (correo anónimo), habitualmente de tipo publicitario, generalmente enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. *Malware: código maligno, software malicioso o software malintencionado, es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora sin el consentimiento de su propietario. * Password: Clave secreta o personal con que se accede a la información contenida en un ordenador o en una red informática * Cookie: Las cookies son pequeños archivos que algunos sitios web guardan en tu ordenador. Las cookies almacenan información sobre tí, como nombre de usuario o información de registro, o preferencias de usuario, pero no espían, como el spyware.

- 12. • PRESENTADO POR DAVID DURANGO…