Por qué son necesarias las auditorías de redes WiFi

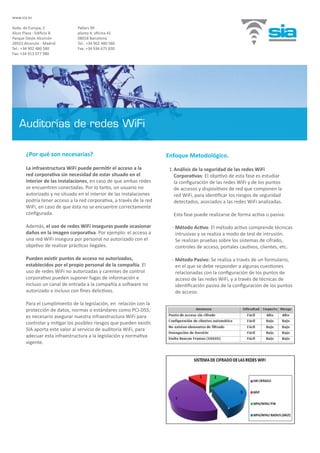

- 1. ¿Por qué son necesarias? La infraestructura WiFi puede permitir el acceso a la red corporativa sin necesidad de estar situado en el interior de las instalaciones, en caso de que ambas redes se encuentren conectadas. Por lo tanto, un usuario no autorizado y no situado en el interior de las instalaciones podría tener acceso a la red corporativa, a través de la red WiFi, en caso de que ésta no se encuentre correctamente configurada. Además, el uso de redes WiFi inseguras puede ocasionar daños en la imagen corporativa. Por ejemplo: el acceso a una red WiFi insegura por personal no autorizado con el objetivo de realizar prácticas ilegales. Pueden existir puntos de acceso no autorizados, establecidos por el propio personal de la compañía. El uso de redes WiFi no autorizadas y carentes de control corporativo pueden suponer fugas de información e incluso un canal de entrada a la compañía a software no autorizado e incluso con fines delictivos. Para el cumplimiento de la legislación, en relación con la protección de datos, normas o estándares como PCI-DSS, es necesario asegurar nuestra infraestructura WiFi para controlar y mitigar los posibles riesgos que pueden existir. SIA aporta este valor al servicio de auditoría WiFi, para adecuar esta infraestructura a la legislación y normativa vigente. Enfoque Metodológico. 1. Análisis de la seguridad de las redes WiFi Corporativas: El objetivo de esta fase es estudiar la configuración de las redes WiFi y de los puntos de accesos y dispositivos de red que componen la red WiFi, para identificar los riesgos de seguridad detectados, asociados a las redes WiFi analizadas. Esta fase puede realizarse de forma activa o pasiva: - Método Activo: El método activo comprende técnicas intrusivas y se realiza a modo de test de intrusión. Se realizan pruebas sobre los sistemas de cifrado, controles de acceso, portales cautivos, clientes, etc. - Método Pasivo: Se realiza a través de un formulario, en el que se debe responder a algunas cuestiones relacionadas con la configuración de los puntos de acceso de las redes WiFi, y a través de técnicas de identificación pasiva de la configuración de los puntos de acceso. Auditorías de redes WiFi www.sia.es Avda. de Europa, 2 Alcor Plaza - Edificio B Parque Oeste Alcorcón 28922 Alcorcón - Madrid Tel.: +34 902 480 580 Fax: +34 913 077 980 Pallars 99 planta 4, oficina 41 08018 Barcelona Tel.: +34 902 480 580 Fax: +34 934 675 830

- 2. 2. Estudio del nivel de señal de los puntos de acceso de las redes WiFi en el interior de las instalaciones: El objetivo de esta fase es obtener un mapa de cobertura del nivel de señal de los puntos de acceso de las redes WiFi corporativas y un análisis del mismo, en el interior de las instalaciones. Para efectuar un estudio de nivel de señal es necesario establecer unos puntos de medición estratégicos, que abarquen la posibilidad de existencia de señal de los puntos de acceso de las redes WiFi corporativas en el interior de las instalaciones. 3. Estudio del nivel de señal de los puntos de acceso de las redes WiFi en el exterior de las instalaciones: El objetivo de esta fase es realizar un mapa de cobertura del nivel de señal de los puntos de acceso de las redes WiFi corporativas y un análisis del mismo, en el exterior de las instalaciones. Para realizar un estudio de nivel de señal es necesario establecer unos puntos de medición estratégicos, que abarquen la posibilidad de existencia de señal de los puntos de acceso de las redes WiFi corporativas en el exterior de las instalaciones. 4. Identificación de puntos de acceso no autorizados: El objetivo de esta fase es la detección de puntos de acceso no autorizados en el interior de las instalaciones y reportar su ubicación y características. Para ello, es necesario hacer un estudio en el interior de las instalaciones, para la detección de señal de puntos de acceso no autorizados. www.sia.es Avda. de Europa, 2 Alcor Plaza - Edificio B Parque Oeste Alcorcón 28922 Alcorcón - Madrid Tel.: +34 902 480 580 Fax: +34 913 077 980 Pallars 99 planta 4, oficina 41 08018 Barcelona Tel.: +34 902 480 580 Fax: +34 934 675 830 Grupo SIA, teniendo en cuenta la importancia y trascendencia de las cuestiones relacionadas con la seguridad de la información, dispone de las siguientes soluciones que complementan y facilitan este servicio: Para poder desarrollar una auditoría de redes WiFi es necesario conocer la ubicación de los edificios en los cuales se encuentran los puntos de acceso de las redes WiFi corporativas, cuya señal se pretende analizar y donde pueden estar situados los puntos de acceso no autorizados. Análisis de la seguridad de las redes WiFi corporativas (Test de Intrusión) Estudio del nivel de señal de los puntos de acceso a las redes Wifi en el interior de las instalaciones Estudio del nivel de señal de los puntos de acceso de las redes Wifi en el exterior de las instalaciones Identificación de puntos de acceso no autorizados Grupo SIA, proveedor global de seguridad, tiene las siguientes certificaciones que avalan la madurez de los servicios que presta: • Qualified Security Assessor – PCI DSS • Gestión de la Calidad – UNE-EN-ISO 9001:2000 • Gestión de Seguridad de la Información – UNE-ISO/IEC 27001 • Gestión de Servicios IT – UNE-ISO/IEC 20000 • Gestión de Continuidad de Negocio UNE-ISO 22301 • Gestión de Medio Ambiente – ISO 14001:2004 • Calidad de Software (SPICE Nivel 3) - ISO 15504