Tipos de virus

•Descargar como PPTX, PDF•

0 recomendaciones•146 vistas

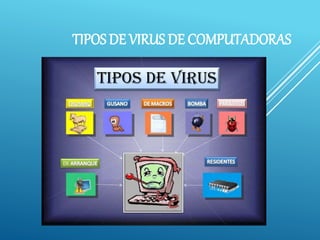

En esta presentación veras los tipos de virus mas comunes que pueden afectar tu ordenador.

Denunciar

Compartir

Denunciar

Compartir

Más contenido relacionado

La actualidad más candente

La actualidad más candente (17)

Destacado

Erectile Dysfunction Treatment Information by Premier Men's Medical Center

Erectile Dysfunction Treatment Information by Premier Men's Medical CenterPremier Men's Medical Center

Destacado (15)

2015 BEST Tertiary Programme Brochure_FA Trim and Bleed

2015 BEST Tertiary Programme Brochure_FA Trim and Bleed

How to prepare your business for an active shooter

How to prepare your business for an active shooter

‘Freedom to think, wisdom to learn and courage to act’ - Business School Neth...

‘Freedom to think, wisdom to learn and courage to act’ - Business School Neth...

Erectile Dysfunction Treatment Information by Premier Men's Medical Center

Erectile Dysfunction Treatment Information by Premier Men's Medical Center

Similar a Tipos de virus

Similar a Tipos de virus (20)

Último

Último (9)

El necesario mal del Legacy Code (Drupal Iberia 2024)

El necesario mal del Legacy Code (Drupal Iberia 2024)

TECNOLOGIA DE LA INFORMACION Y MULTIMEDIA 15 MAYO.pptx

TECNOLOGIA DE LA INFORMACION Y MULTIMEDIA 15 MAYO.pptx

TECNOLOGÍA DE LA INFORMACIÓN SLIDESHARE INVESTIGACION.pdf

TECNOLOGÍA DE LA INFORMACIÓN SLIDESHARE INVESTIGACION.pdf

Tipos de datos en Microsoft Access definiciones.pdf

Tipos de datos en Microsoft Access definiciones.pdf

Ciberseguridad y Seguridad Informática Franco Correa Grupo B.pptx

Ciberseguridad y Seguridad Informática Franco Correa Grupo B.pptx

serenidad APP presentacion.pdfes una innovadora aplicación móvil diseñada par...

serenidad APP presentacion.pdfes una innovadora aplicación móvil diseñada par...

Tipos de virus

- 1. TIPOS DE VIRUS DE COMPUTADORAS

- 2. En informática, un virus de computadora es un programa malicioso desarrollado por programadores que infecta un sistema para realizar alguna acción determinada.

- 3. TIMEBOMBO BOMBADE TIEMPO Los virus del tipo "bomba de tiempo" son programados para que se activen en determinados momentos, definido por su creador.

- 4. LOMBRICES, WORMO GUSANOS Este tipo de virus pasó a ser llamado gusano o worm. Son cada vez más perfectos, hay una versión que al atacar la computadora, no sólo se replica, sino que también se propaga por internet

- 5. TIPOSDE VIRUSEN COMPUTADORAS Virus de Boot Uno de los primeros tipos de virus conocido, el virus de boot infecta la partición de inicialización del sistema operativo.

- 6. TROYANOS O CABALLOS DE TROYA Ciertos virus traen en su interior un código aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto.