Computadora

•Descargar como DOCX, PDF•

0 recomendaciones•7 vistas

documento word

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (17)

Más de MARGARITACETIS109

Más de MARGARITACETIS109 (15)

Último

Último (9)

El necesario mal del Legacy Code (Drupal Iberia 2024)

El necesario mal del Legacy Code (Drupal Iberia 2024)

TECNOLOGIA DE LA INFORMACION Y MULTIMEDIA 15 MAYO.pptx

TECNOLOGIA DE LA INFORMACION Y MULTIMEDIA 15 MAYO.pptx

Tipos de datos en Microsoft Access definiciones.pdf

Tipos de datos en Microsoft Access definiciones.pdf

TECNOLOGÍA DE LA INFORMACIÓN SLIDESHARE INVESTIGACION.pdf

TECNOLOGÍA DE LA INFORMACIÓN SLIDESHARE INVESTIGACION.pdf

serenidad APP presentacion.pdfes una innovadora aplicación móvil diseñada par...

serenidad APP presentacion.pdfes una innovadora aplicación móvil diseñada par...

Ciberseguridad y Seguridad Informática Franco Correa Grupo B.pptx

Ciberseguridad y Seguridad Informática Franco Correa Grupo B.pptx

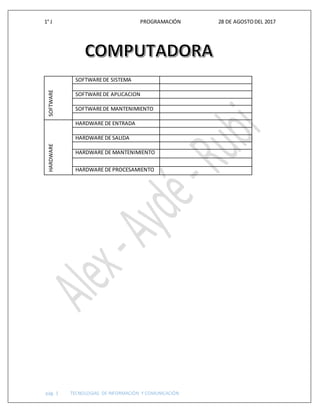

Computadora

- 1. 1° J PROGRAMACIÓN 28 DE AGOSTODEL 2017 pág. 1 TECNOLOGIAS DE INFORMACIÓN Y COMUNICACIÓN SOFTWARE SOFTWAREDE SISTEMA SOFTWAREDE APLICACION SOFTWAREDE MANTENIMIENTO HARDWARE HARDWARE DE ENTRADA HARDWARE DE SALIDA HARDWARE DE MANTENIMIENTO HARDWARE DE PROCESAMIENTO