Integración

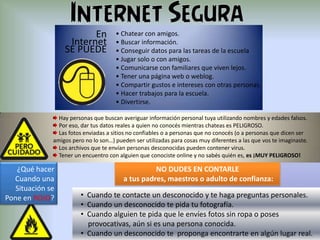

- 1. En Internet SE PUEDE • Chatear con amigos. • Buscar información. • Conseguir datos para las tareas de la escuela • Jugar solo o con amigos. • Comunicarse con familiares que viven lejos. • Tener una página web o weblog. • Compartir gustos e intereses con otras personas. • Hacer trabajos para la escuela. • Divertirse. Hay personas que buscan averiguar información personal tuya utilizando nombres y edades falsos. Por eso, dar tus datos reales a quien no conocés mientras chateas es PELIGROSO. Las fotos enviadas a sitios no confiables o a personas que no conocés (o a personas que dicen ser amigos pero no lo son…) pueden ser utilizadas para cosas muy diferentes a las que vos te imaginaste. Los archivos que te envían personas desconocidas pueden contener virus. Tener un encuentro con alguien que conociste online y no sabés quién es, es ¡MUY PELIGROSO! ¿Qué hacer Cuando una Situación se Pone en ROJO? NO DUDES EN CONTARLE a tus padres, maestros o adulto de confianza: • Cuando te contacte un desconocido y te haga preguntas personales. • Cuando un desconocido te pida tu fotografía. • Cuando alguien te pida que le envíes fotos sin ropa o poses provocativas, aún si es una persona conocida. • Cuando un desconocido te proponga encontrarte en algún lugar real.

- 2. Ventajas Desventajas Internet es una fuente inagotable de conocimiento. Muchos usuarios pierden de vista algunas cuestiones practicas. Las redes sociales posibilitan que los usuarios se conecten con sus amigos sin salir de su casa. Acosadores de todo tipo pueden ponerse en contacto con jóvenes sin salir de su casa. La tecnología portátil permite estar comunicado en todo momento. Internet es una fuente inagotable de pornografía y violencia explícita. Los foros permiten que los usuarios se conecte con personas de gusto e intereses similares. El contenido de los videos puede no estar autorizado o ser inconveniente para menores. Con el teléfono celular es muy sencillo captar y transmitir imágenes. A veces sería bueno poder desconectarse un poco. Los sitios de publicación de videos permiten compartir material y acceder a un gran archivo audiovisual. En los foros y chats, se suele dar información personal que puede ser empleada con malos fines. Los videojuegos posibilita que los usuarios desarrollen el pensamiento lógico y estratégico. Tener cuidado con los que te están persiguiendo o sacándote fotos. Tecnología de la Información y la Comunicación

- 3. Mantén tu equipo a salvo de software maliciosos y no abras mensajes o ficheros extraños No compartas tu claves . Guárdalas en secreto. Cámbialas de vez en cuando Protege tu información personal. Datos es imágenes que te identifique tiene un valor que no se debe regalar. La cámara web da mucha información sobre ti. Mide muy bien con quien la usas. No contestes a las provocaciones. Evita los conflictos. Si algo te molesta desconecta y cuéntaselo a alguna persona adulta de confianza Piensa que todo lo que ves en la red no es cierto. Cualquiera puede poner cualquiera puede poner cualquier cosa. Contrasta la información Sube las imágenes y escribe lo que desees asegúrate antes que no le moleste a nadie y ten en cuenta de que lo pueda ver cualquiera Mantén cautela si no conoces a la persona que está al otro lado. Cuidado con los amigos de los amigos Configura bien las opciones de privacidad de tus redes sociales. Es muy importante En ningún caso te cites por primera vez con alguien que hallas conocido por internet

- 4. 1 No des datos personales 4 Confiar en tus padres 5 Si te molestan pide ayuda 7 Utilizar más de una dirección de e-mail 8 Alguien desconocido no es tu amigo 10 2 Mantener tu clave en secreto 3 No dar con facilidad tu dirección e-mail 6 No te creas los chollos y los regalos 9 Rechaza los SPAM y los ficheros inesperados Nunca te cites por primera vez a solas con alguien

- 5. Difundir fotografías, vídeos o datos de otros sin su autorización Robo de identidad: difundir contenidos en nombre de otro Exhibición de fotos o videos personales a desconocidos Acceder a contenidos inadecuados (pornografía, violencia extrema…) Quedar con adultos desconocidos en la red Espiar con la cámara y grabadora de voz. Uso de juegos inadecuados a la edad Hacer apuestas por Internet Sin permiso de un mayor