SEGUROS EN LAS REDES???

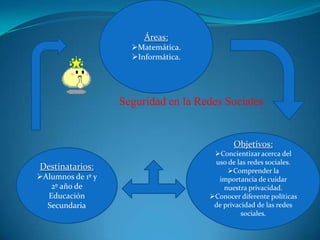

- 1. Seguridad en la Redes Sociales Áreas: Matemática. Informática. Destinatarios: Alumnos de 1º y 2º año de Educación Secundaria Objetivos: Concientizar acerca del uso de las redes sociales. Comprender la importancia de cuidar nuestra privacidad. Conocer diferente políticas de privacidad de las redes sociales.

- 2. Redes Sociales Una red social es un conjunto de usuarios relacionados a través de una plataforma en común, mediante la cual mantienen relaciones de forma virtual, que pueden desencadenar relaciones en el mundo físico. Al arte de crear contactos para establecer relaciones con ello recibe el nombre de networking….

- 3. Ventajas Puedes conocer a otras personas (formar una red). Puedes mantener un contacto casi constante con las amistades (Chat). Puedes exponer y compartir tu vida…(perfiles, aficiones , estados de ánimo, anécdotas;…etc). Puedes expresarte libremente. Puedes contactar con gente conocida que viva lejos o retomar contactos de la infancia. Inconvenientes • Puedes entrar en contacto con gente que no te interesa. • Puedes perderte el contacto físico. • Los negocios pueden obtener información muy valiosa (datos para vender y cruzar, ofrecer publicidad..). • Puedes hacer mucho daño si utilizas mal la libertad de expresión.

- 4. Las redes sociales no son culpables de los problemas de seguridad Víctima Agresor

- 5. Cada vez hay más universidades y empresas que analizan a los candidatos mediante las redes sociales. Hay empresas que se beneficiarán a tu costa : publicidad y venta de datos… Imagínate que alguien se hiciera pasar por ti con los datos que conoce…. Saben cuándo estás sólo en casa o cuándo te vas de vacaciones…. Que Información interesante!!! ¿Qué podría pasar si otras personas tienen mis datos?

- 6. La reunión con mi profesora, mi madre y mi padre iba bien…¡pero se armó una buena cuando la profesora contó lo que había encontrado de mi en Internet! ¿Admitirías que has copiado tus trabajos de Internet? Levantarías la mano en clase para pregonar qué páginas web has visitado recientemente? Si tienes un secreto que contar a algún amigo, ¿lo pondrías como un anuncio en el tablón de los pasillos del instituto? Si estás en tu habitación chateando con tu novia o novio, ¿invitarías a tu tía que participe en la conversación? Quizás prefieres reservarte todas éstas cosas para ti… Pero no siempre estás tan en el anonimato como te crees... En Internet no hay intimidad!!!!

- 7. Era solo una broma pero, de repente, ¡pulsé la tecla “intro”! Tú decides lo que dejas saber a los demás… http://www.youtube.com/watch?v=1-_-VXSWaRY En Internet otras personas deciden sobre tu vida privada…

- 8. Para algunas personas es normal subir fotos desnudos o semidesnudos o en posturas sensuales para “ligar” y eso puede ser mal utilizado por otras personas (tanto en las redes sociales como en los celulares) Algunas personas ni siquiera lo hacen porque quisieran “ligar”. Tu imagen no es sólo tuya en Internet…

- 9. Respeto: tener en cuenta y aceptar los sentimientos, acciones, derechos y espacio de los demás sin interferir. Intimidad: la zona reservada de una persona o familia. Poca cultura de la privacidad y poca percepción del riesgo. Siempre ha existido el chisme pero ahora tiene más repercusión: Llega más tarde Falta la información no verbal Respetar la intimidad de los demás…

- 10. No respetar la intimidad de los demás es un delito… Art. 197 del Código Penal.

- 11. Además pones en riesgo el ordenador… Las redes sociales pueden ser la vía perfecta para introducir virus o troyanos que puedan copiar tus contraseñas, tus fotos, etc… http://www.youtube.com/watch?v=ovXhzWlbe1s&feat ure=related

- 12. Recomendaciones en el Chat… A personas desconocidas (o conocidas pero con sospecha) Considerar cuidadosamente qué imágenes, videos o información envías: respeta a los demás como quieres que te respeten. El uso de un seudónimo puede proteger tu identidad y privacidad. No des nunca tu nombre, no digas donde vives ni como se llaman tus padres, no envíes fotografías tuyas ni de tu familia. No informes de tus horarios ni de tus vacaciones. No aceptes peticiones de amistas de personas que no conozcas y verifica todos tus contactos: asegúrate de que son quienes dicen ser. Se honesto con respecto a tu edad. Si alguien te dice algo que te resulta incómodo o molesto díselo rápidamente a tus padres. Nunca te reúnas con extraños. Evita reunirte con alguien que conoces en línea . Si, por necesidad, debes reunirte con un amigo de la red, prepara la reunión en un lugar público durante el día y lleva a algún familiar. Confía en instinto si tienes sospechas. Si te sientes amenazado por alguien o incómodo por algo que está en línea dilo a un adulto de confianza.

- 13. Usa los ajustes de privacidad para controlar quien puede visitar tu perfil. Recuerda que si no los usas, cualquiera puede ver tu información. Siempre debes intentar no publicar información que permita que un extraño te encuentre (horarios, vacaciones, dirección personal…) No aceptes peticiones de amistad de alguien que no conozcas y verifica todos tus contactos. La popularidad no se valora por el número de amigos en la red. Es fácil aceptar amistades indiscriminadamente. No guardes tus claves de acceso en tu móvil. Revisa frecuentemente los comentarios: si permites que te escriban comentarios, léelos frecuentemente. Si alguno es insolente y vulgar, elimina dicho comentario, bloquea a la persona y por supuesto informa sobre esto a un adulto de confianza, a la red social, y lo más importante, evita responder comentarios de personas extrañas que te pregunten información personal. Fotos: Piensa antes de publicar. Cuando subas fotos, ten mucho cuidado con las imágenes. Antes de subir una foto, piensa como te sentirías si es vista por uno de tus padres/abuelos, profesores… Sé honesto con respecto a tu edad. Respeta a los demás como quieres que te respeten. Recomendaciones en el perfil…

- 14. No des toda la información por las redes sociales, hay cosas que se pueden decir personalmente. Puedes crear un segundo perfil con menos datos personales y restringido a menos personas. Etiquétate a ti mismo/a donde tu elijas etiquetarte, pero no etiquetes a otros. Utiliza otras opciones: Messenger, Skype…etc. Otros trucos….

- 15. En resumen… Cada vez empiezan usuarios más jóvenes en internet. Eres un modelo a seguir para otras personas (hermanos, primos, compañeros de clase…). Piensa siempre que no es un sitio seguro y que todo se queda registrado.

- 16. Riesgos en la Redes Sociales Sexting: ¡NO LO PRODUZCAS! Grooming Ciberbullyng Cuidado con la Webcam!!! http://www.youtube.com/wa tch?feature=player_embedde d&v=GVF-hJx0Aqw http://www.youtube.com/watch?v=JgzHphn5ldY http://www.youtube.com/wat ch?v=tX4WjDr5XcM http://www.youtube.com/watch?v=l2_f-Ro8rGs

- 17. Conclusión http://www.youtube.com/watch?v=mSSau3Xmso4 En la red debemos aplicar una única norma de buen uso para evitar cualquier tipo de problema: compórtate con respeto y educación y no hagas en Internet lo que no harías cara a cara.