Delitos informáticos y su relación con la legislación colombiana

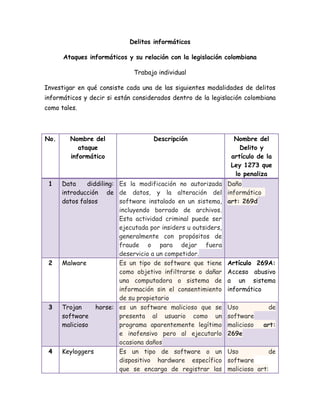

- 1. Delitos informáticos Ataques informáticos y su relación con la legislación colombiana Trabajo individual Investigar en qué consiste cada una de las siguientes modalidades de delitos informáticos y decir si están considerados dentro de la legislación colombiana como tales. No. 1 2 3 4 Nombre del ataque informático Descripción Data diddiling: Es la modificación no autorizada introducción de de datos, y la alteración del datos falsos software instalado en un sistema, incluyendo borrado de archivos. Esta actividad criminal puede ser ejecutada por insiders u outsiders, generalmente con propósitos de fraude o para dejar fuera deservicio a un competidor. Malware Es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o sistema de información sin el consentimiento de su propietario Trojan horse: es un software malicioso que se software presenta al usuario como un malicioso programa aparentemente legítimo e inofensivo pero al ejecutarlo ocasiona daños Keyloggers Es un tipo de software o un dispositivo hardware específico que se encarga de registrar las Nombre del Delito y artículo de la Ley 1273 que lo penaliza Daño informático art: 269d Artículo 269A: Acceso abusivo a un sistema informático Uso software malicioso 269e de art: Uso de software malicioso art:

- 2. 5 6 7 8 pulsaciones que se realizan en el teclado, para posteriormente memorizarlas en un fichero o enviarlas a través de internet. Botnets. Es un término que hace referencia a un conjunto de robots informáticos o bots, que se ejecutan de manera autónoma y automática. El artífice de la botnet (llamado pastor) puede controlar todos los ordenadores/servidores infectados de forma remota y normalmente lo hace a través del irc. Las nuevas versiones de estas botnets se están enfocando hacia entornos de control mediante http, con lo que el control de estas máquinas será mucho más simple. Adware Se denomina adware al software que muestra publicidad, empleando cualquier tipo de medio: pop-up, banners, cambios en la página de inicio o de búsqueda del navegador, etc. La publicidad está asociada a productos y/o servicios ofrecidos por los propios creadores o por terceros. Ransomware Es un tipo de malware, derivado de los desarrollos teóricos de adam young y moti yung (artículo original, 1996). La idea básica era explorar los posibles usos de algoritmos criptográficos en materia de virus informáticos Trap doors: Las puertas falsas (trap doors), puertas falsas consistentes en acceder a un sistema informático a través 269e Suplantación de sitios web art: 269g Circunstancias de agravación punitivas art: 269h Artículo 269A: Acceso abusivo a un sistema informático Artículo 269A: Acceso abusivo a un sistema

- 3. 9 10 Rounding Técnica salami down: del Superzapping: llave no autorizada 11 Logic bombs: bombas lógicas o cronológicas 12 Asyncronous attack: ataques sincrónicos 13 Acavenging: recogida información residual 14 de Data leakage: divulgación no autorizada de datos reservados de entrada diversas a las que se utilizan normalmente dentro de los programas. Consiste en manipular el software bancario para sacar cantidades mínimas de dinero. Es muy difícil de detectar y fácil de implementar Las "llaves maestras" (superzapping), que implican el uso no autorizado de programas con la finalidad de modificar, destruir, copiar, insertar, utilizar o impedir el uso de datos archivados en los sistemas de información. Las bombas lógicas (logic bombs), que se introducen en un sistema informático y se activan con un comando especial (fecha, números, etc.), para destruir o dañar datos contenidos en un ordenador. Ataques asincrónicos (asynchronous attacs), permiten al perpetrador de un fraude acceder a sistemas de usuarios lícitos y desviar sus datos o contraseñas para obtener luego un acceso con su identidad Recogida de información residual (scavenging) que consiste en aprovechar los residuos de la papelera o archivos no destruidos para obtener información. Divulgación no autorizada de datos reservados (data leakage), se trata de la utilización de datos obtenidos con una finalidad diversa como operaciones de inteligencia o espionaje. informático Transferencias no consentida de activos art: 269j Artículo 269F: Violación de datos personales. Daño informático art: 269d Artículo 269F: Violación de datos personales. Intercepción de datos informáticos art: 269c Circunstancia de agravación punitiva art: 269h

- 4. 15 16 17 18 Pyppybacking and Entrada a caballo (piggybacking impersonation and impersonation), que consiste Wiretgapping en hacerse pasar por otra persona y así obtener información. Simulation and Simulación y modelaje de delitos modeling (simulation and modeling), son conductas de preparación de un ilícito en otro ordenador. Phishing: Se conoce como „phishing‟ (del inglés fishing - pescar) a la suplantación de identidad (en internet, pero también por teléfono) que persigue apropiarse de datos confidenciales de los usuarios. El delito consiste en obtener información tal como números de tarjetas de crédito, contraseñas, información de cuentas u otros datos personales por medio de engaños. Este tipo de fraude se recibe habitualmente a través de mensajes de correo electrónico o de ventanas emergentes Phishing:un parasito que evoluciona permanentemente: Nuevos tipos de ataque de phishing se conocen a diario, pero quizás lo que realmente importa es que tanto las técnicas de captación de la víctima como la forma y los tipos de ataque evolucionan considerablemente en el tiempo. Smishing: Se trata de una variante del técnicas de phishing. No obstante, este último ingeniería social a ataca a los usuarios de través de SMS computadoras. El smishing, por su parte, aprovecha de expandirse a Artículo 269F: Violación de datos personales. Hurto por medios informáticos art: 269i Artículo 269F: Violación de datos personales. Artículo 269F: Violación de datos personales.

- 5. 19 Vishing: 20 Spyware partir de la diversificación en el uso de los teléfonos móviles, gracias a su mayor conectividad o la banda ancha a través redes celulares, lo que permite a estos dispositivos contar con más aplicaciones y funcionalidades. Fraude que persigue el mismo fin que el phishing: la obtención de datos confidenciales de usuarios, pero a través de un medio distinto: la telefonía ip. Los ataques de vishing se suelen producir siguiendo dos esquemas: - envío de correos electrónicos, en los que se alerta a los usuarios sobre algún tema relacionado con sus cuentas bancarias, con el fin de que éstos llamen al número de teléfono gratuito que se les facilita. - Utilización de un programa que realice llamadas automáticas a números de teléfono de una zona determinada. En ambos casos, cuando se logra contactar telefónicamente con el usuario, un mensaje automático le solicita el número de cuenta, contraseña, código de seguridad Es un tipo de programa cuyo objetivo es recopilar información del usuario del sistema en el que se instala. Los datos que se recogen suelen estar relacionados con los hábitos de navegación del usuario y se utilizan con fines publicitarios. Artículo 269F: Violación de datos personales. Artículo 269F: Violación de datos personales.

- 6. 21 Ataque Denegación servicio 22 DDoS Aunque la instalación de los programas espías puede realizarse con el consentimiento expreso del usuario, en muchos casos, se instalan sin la autorización de éste, al instalar otro programa supuestamente inofensivo, o mediante virus o un troyanos, distribuidos por correo electrónico. de En un ataque distribuido de de denegación de servicio (ddos), un atacante puede controlar decenas o incluso cientos de servidores y apuntar toda esa potencia de ataque acumulada de todos estos sistemas a un único objetivo (servidor o computadora). En lugar de lanzar un ataque desde un único sistema (como sucede con el dos), el atacante irrumpe en numerosos sitios, instala el script del ataque de denegación de servicio a cada uno, y luego organiza un ataque coordinado para ampliar la intensidad de estas agresiones cibernéticas. A este método suele conocérsele como “el ataque de los zombis”, el cual dificulta a los investigadores forenses el rastreo de la fuente real del ataque. El acrónimo DoS significa por sus siglas en inglés Negación de Servicio (Denial of Service) y es la base de lo que discutiremos más avanzado el tema. La técnica de DoS en palabras Obstaculizan de un sistema informático art: 269b Obstaculizan de un sistema informático art: 269b

- 7. simples se basa en solicitar un recurso a un servidor web una gran cantidad de veces de forma que el servidor no pueda atender a otras solicitudes. Tomemos el clásico el ejemplo del cantinero que puede atender a una serie de clientes en una barra de un bar y de repente se ve completamente agobiado ante las solicitudes de dos equipos completos de fútbol que han llegado a festejar al bar, dejando mal atendidos o desatendidos a los clientes habituales. 23 Cracking 24 hacking Persona que sin derecho penetra un sistema informático con el fin de robar o destruir información valiosa, realizar transacciones ilícitas, o impedir el buen funcionamiento de redes informáticas o computadoras. Alguien que viola la seguridad en un sistema. Este término fue acuñado por los hackers para defenderse del mal uso periodístico del término “hacker“. El término “cracker” refleja la gran revulsión a los actos de robo y vandalismo perpetrados por los círculos de criminales conocidos como crackers. Individuo que sin derecho penetra un sistema informático sólo por gusto o para probar sus habilidades. Usualmente no tiene fines delictivos graves este tipo Daño informático art: 269d Artículo 269A: Acceso abusivo a un sistema informático

- 8. de intrusión. Sin embargo, ellos mismos se definen como: · una persona que disfruta el explorar detalles de sistemas programables y cómo maximizar sus capacidades. Alguien que programa entusiastamente. · una persona que es buena programando rápidamente. · un experto en un programa particular, como un “hacker de unix”. De manera despectiva, un intruso malicioso que trata de descubrir información sensible merodeando. Según ellos, el término correcto para esta definición despectiva es “cracker“.

- 9. Universidad popular del cesar Delitos informáticos Docente: Sandra padilla Alexander mejía Facultad de ingenierías y tecnología Ingeniería electrónica Valledupar/cesar 2013