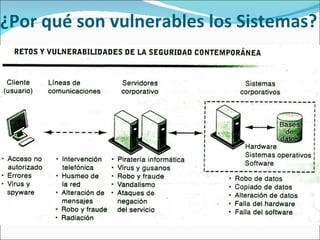

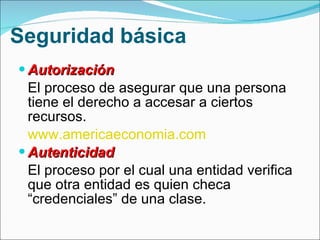

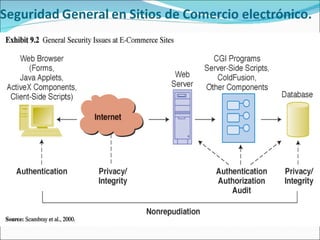

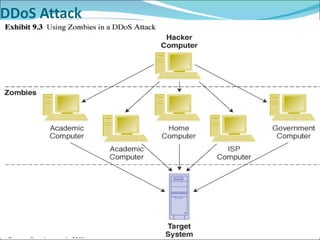

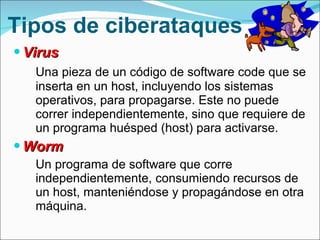

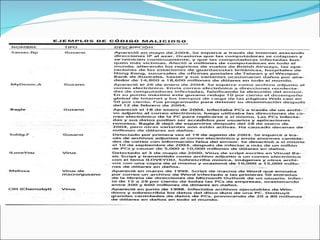

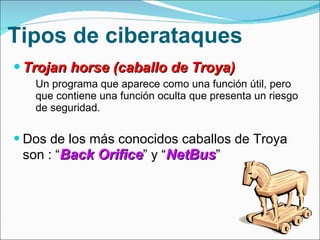

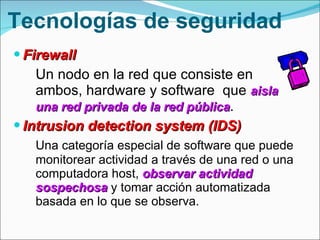

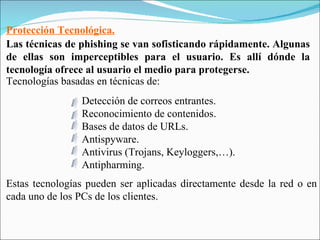

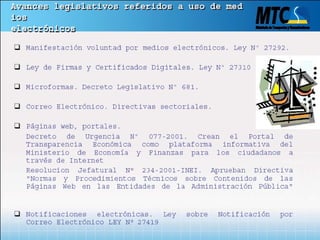

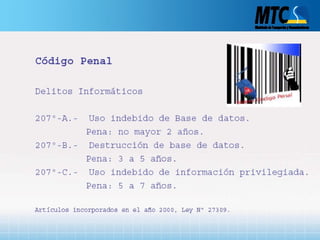

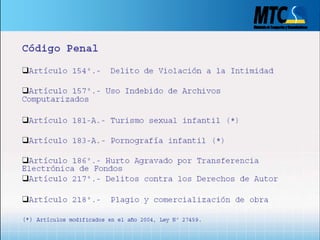

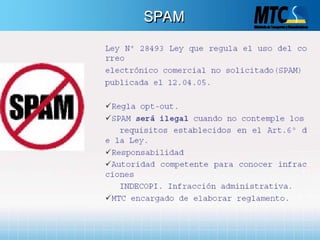

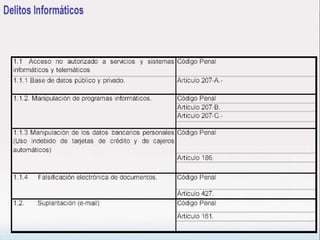

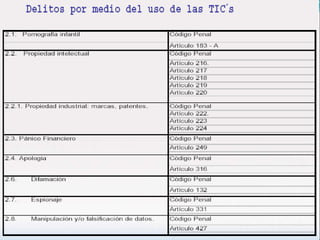

El documento discute la importancia de la seguridad y el control de sistemas para los negocios. Explica conceptos como vulnerabilidad, privacidad, propiedad intelectual, ciberdelitos, y tecnologías de seguridad. Resalta que las empresas deben hacer de la seguridad y el control sus principales prioridades para proteger sus sistemas e información de amenazas cibernéticas.