Criptografia

- 1. CRIPTOGRAFIA

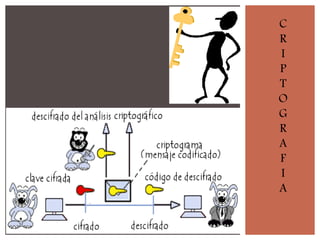

- 2. ¿QUE ES? La criptografía es la técnica que protege documentos y datos. Funciona a través de la utilización de cifras o códigos para escribir algo secreto en documentos y datos confidenciales que circulan en redes locales o en internet. Su utilización es tan antigua como la escritura.

- 3. ¿PARA QUE SIRVE LA CRIPTOGRAFÍA? Los seres humanos siempre han sentido la necesidad de ocultar información, mucho antes de que existieran los primeros equipos informáticos y calculadoras. Desde su creación, Internet ha evolucionado hasta conver tirse en una herramienta esencial de la comunicación. Sin embargo, esta comunicación impl ica un número creciente de problemas estratégicos relacionados con las actividades de las empresas en la Web. Las transacciones que se real izan a través de la red pueden ser interceptadas y, sobretodo, porque actualmente resulta di f ícil establecer una legislación sobre Internet. La seguridad de esta información debe garantizarse: éste es el papel de la criptograf ía.

- 4. EVOLUCION A partir de la evolución de las computadoras, la criptografía fue ampliamente divulgada, empleada y modificada, y se constituyó luego con algoritmos matemáticos. Además de mantener la seguridad del usuario, la criptografía preserva la integridad de la web, la autenticación del usuario así como también la del remitente, el destinatario y de la actualidad del mensaje o del acceso.

- 5. LAS LLAVES PUEDEN SER: Simétricas: Es la uti l ización de determinados algoritmos para descifrar y encriptar (ocultar) documentos. Son grupos de algoritmos distintos que se relacionan unos con otros para mantener la conexión confidencial de la información. Asimétrica: Es una fórmula matemática que uti l iza dos l laves, una públ ica y la otra privada. La l lave pública es aquel la a la que cualquier persona puede tener acceso, mientras que la l lave privada es aquella que sólo la persona que la recibe es capaz de descifrar.

- 6. CRIPTOANÁLISIS El criptoanálisis consiste en la reconstrucción de un mensaje criptosistemas deben ser resistentes a los métodos de criptoancifrado en texto simple utilizando métodos matemáticos. Por lo tanto, todos los álisis. Cuando un método de criptoanálisis permite descifrar un mensaje cifrado mediante el uso de un criptosistema, decimos que el algoritmo de cifrado ha sido decodificado.

- 7. GENERALMENTE, SE DISTINGUEN CUATRO MÉTODOS DE CRIPTOANÁLISIS: Un ataque de sólo texto cifrado consiste en encontrar la clave de desci frado uti l izando uno o más textos ci frados; Un ataque de texto simple conocido consiste en encontrar la clave de desci frado uti l izando uno o más textos ci frados conociendo el texto correspondiente; Un ataque de texto simple elegido consiste en encontrar la clave de desci frado uti l izando uno o más textos ci frados. El atacante tiene la opción de generarlos a par tir de textos simples; Un ataque de texto cifrado elegido consiste en encontrar la clave de desci frado uti l izando uno o más textos ci frados. El atacante tiene la opción de generarlos a par tir de los textos simples.

- 8. *Andrea Vázquez Espinosa *Brandon Morales Gonzales 301