Manual zentyal completo-2-0

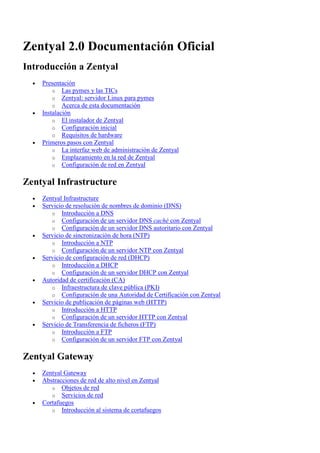

- 1. Zentyal 2.0 Documentación Oficial Introducción a Zentyal • Presentación o Las pymes y las TICs o Zentyal: servidor Linux para pymes o Acerca de esta documentación • Instalación o El instalador de Zentyal o Configuración inicial o Requisitos de hardware • Primeros pasos con Zentyal o La interfaz web de administración de Zentyal o Emplazamiento en la red de Zentyal o Configuración de red en Zentyal Zentyal Infrastructure • Zentyal Infrastructure • Servicio de resolución de nombres de dominio (DNS) o Introducción a DNS o Configuración de un servidor DNS caché con Zentyal o Configuración de un servidor DNS autoritario con Zentyal • Servicio de sincronización de hora (NTP) o Introducción a NTP o Configuración de un servidor NTP con Zentyal • Servicio de configuración de red (DHCP) o Introducción a DHCP o Configuración de un servidor DHCP con Zentyal • Autoridad de certificación (CA) o Infraestructura de clave pública (PKI) o Configuración de una Autoridad de Certificación con Zentyal • Servicio de publicación de páginas web (HTTP) o Introducción a HTTP o Configuración de un servidor HTTP con Zentyal • Servicio de Transferencia de ficheros (FTP) o Introducción a FTP o Configuración de un servidor FTP con Zentyal Zentyal Gateway • Zentyal Gateway • Abstracciones de red de alto nivel en Zentyal o Objetos de red o Servicios de red • Cortafuegos o Introducción al sistema de cortafuegos

- 2. o Configuración de un cortafuegos con Zentyal o Redirección de puertos con Zentyal • Encaminamiento o Introducción al encaminamiento o routing o Configuración del encaminamiento con Zentyal o Configuración del balanceo con Zentyal o Configuración de la tolerancia a fallos con Zentyal • Calidad de servicio o Configuración de la calidad de servicio con Zentyal • Servicio de autentificación de red (RADIUS) o Introducción a RADIUS o Configuración de un servidor RADIUS con Zentyal • Servicio de Proxy HTTP o Introducción al servicio de Proxy HTTP o Configuración del Proxy HTTP con Zentyal o Limitación de las descargas con Zentyal o Filtrado de contenidos con Zentyal Zentyal Unified Threat Manager • Zentyal Unified Threat Manager • Configuración Avanzada para el proxy HTTP o Configuración de perfiles de filtrado o Perfil de filtrado por objeto o Filtrado basado en grupos de usuarios o Filtrado basado en grupos de usuarios para objetos • Servicio de redes privadas virtuales (VPN) o Introducción a las redes privadas virtuales (VPN) o Configuración de un servidor VPN con Zentyal o Configuración de un servidor VPN para la interconexión de redes con Zentyal • Sistema de Detección de Intrusos (IDS) o Introducción al Sistema de Detección de Intrusos o Configuración de un IDS con Zentyal o Alertas del IDS • Filtrado de correo electrónico o Esquema del filtrado de correo en Zentyal o Listas de control de conexiones externas o Proxy transparente para buzones de correo POP3 Zentyal Office • Zentyal Office • Servicio de directorio (LDAP) o Introducción al servicio de directorio (LDAP) o Configuración de un servidor Zentyal maestro o Configuración de Zentyal como esclavo de Windows Active Directory o Configuración de un servidor LDAP con Zentyal o Rincón del Usuario o Ejemplos prácticos

- 3. o Ejercicios propuestos • Servicio de compartición de ficheros y de autenticación o Introducción a la compartición de ficheros y a la autenticación o Configuración de un servidor de ficheros con Zentyal o Configuración de un servidor de autenticación con Zentyal • Servicio de compartición de impresoras o Acerca de la compartición de impresoras o Configuración de un servidor de impresoras con Zentyal • Servicio de groupware o Introducción al servicio de groupware o Configuración de un servidor groupware (Zarafa) con Zentyal Zentyal Unified Communications • Zentyal Unified Communications • Servicio de correo electrónico (SMTP/POP3-IMAP4) o Introducción al servicio de correo electrónico o Configuración de un servidor SMTP/POP3-IMAP4 con Zentyal • Servicio de correo web o Introducción al servicio de correo web o Configuración del correo web con Zentyal • Servicio de mensajería instantánea (Jabber/XMPP) o Introducción al servicio de mensajería instantánea o Configuración de un servidor Jabber/XMPP con Zentyal • Servicio de Voz sobre IP o Introducción a la Voz sobre IP o Configuración de un servidor Voz IP con Zentyal o Uso de las funcionalidades de Voz IP de Zentyal Mantenimiento de Zentyal • Mantenimiento de Zentyal • Registros o Consulta de registros en Zentyal o Configuración de registros en Zentyal • Eventos y alertas o La configuración de eventos y alertas en Zentyal • Monitorización o La monitorización en Zentyal o Métricas o Alertas • Copias de seguridad o Backup de la configuración de Zentyal o Configuración de las copias de seguridad de un servidor Zentyal o Cómo recuperarse de un desastre • Actualización de software o La actualización de software en Zentyal o Gestión de componentes de Zentyal o Actualizaciones del sistema

- 4. o Actualizaciones automáticas • Cliente de Zentyal Cloud o Acerca de Zentyal Cloud o Subscribir un servidor Zentyal a Zentyal Cloud o Copia de seguridad de la configuración a Zentyal Cloud • Herramientas de soporte o Acerca del soporte en Zentyal o Informe de la configuración o Acceso remoto de soporte Presentación Las pymes y las TICs Alrededor del 99% de las empresas del mundo son pymes, y generan más de la mitad del PIB mundial. Pero en periodos de crisis como el actual suelen ser el segmento del tejido económico más vulnerable y, por lo tanto, el que con mayor urgencia necesita reducir costes y aumentar su productividad. Uno de los ámbitos donde mayor impacto se puede lograr en la reducción de costes y aumento de productividad en pymes es mediante la implantación de tecnologías de información y comunicaciones (TIC). Y los datos estadísticos de los últimos años así lo corroboran, con crecimientos anuales en adopción de soluciones TIC de más del 50% en según qué segmentos. Por otro lado, las pymes suelen operar bajo presupuestos muy escasos y con una fuerza laboral limitada. De nuevo, los datos estadísticos del mercado corroboran esta percepción, puesto que sólo una quinta parte de las empresas pequeñas y únicamente la mitad de las empresas medianas disponen de personal con funciones TIC específicas. Esto demuestra el reducido nivel de recursos de las pymes y su alta dependencia de los servicios provistos de manera rápida, sencilla y eficiente por parte de proveedores TIC externos. Merece la pena contrastar el enorme potencial y necesidades particulares de las pymes con el escaso interés que han mostrado tradicionalmente los fabricantes de tecnología por desarrollar soluciones que se adapten a la realidad de las pymes. Por lo general, las soluciones corporativas disponibles en el mercado se han desarrollado pensando en las grandes corporaciones, por lo que requieren inversiones considerables en tiempo y recursos y demandan un alto nivel de conocimientos técnicos. En el mercado de los servidores, esto ha significado que hasta ahora las pymes han dispuesto de pocas opciones donde elegir, consistentes por lo general en soluciones sobredimensionadas a sus necesidades reales, complejas de gestionar y con elevados costes de licencias. En este contexto parece razonable considerar a Linux como una alternativa más que interesante como servidor para pymes, puesto que técnicamente ha demostrado una calidad y nivel funcional muy elevados y su precio, gratuito, es imbatible. Sin embargo la presencia de Linux en entornos de pyme es testimonial y su crecimiento relativamente reducido. ¿Cómo es posible explicar estos datos?

- 5. La razón es sencilla: para que un servidor de empresa se adapte a un entorno de pyme necesita que sus distintos componentes estén bien integrados entre sí y que sean sencillos de administrar. Las pymes no tienen los recursos ni el tiempo necesario para desplegar soluciones de altas prestaciones pero complejas. Así mismo, los proveedores de servicios TIC para pymes también precisan de soluciones que consuman poco tiempo en despliegue y mantenimiento para poder ser competitivos, y las tradicionales distribuciones de Linux para servidor no cumplen con estas premisas. Zentyal: servidor Linux para pymes Zentyal [1] se desarrolló con el objetivo de acercar Linux a las pymes y permitirles aprovechar todo su potencial como servidor de empresa. Es la alternativa en código abierto a Windows Small Business Server, basado en la popular distribución Ubuntu. Zentyal permite a profesionales TIC administrar todos los servicios de una red informática, tales como el acceso a Internet, la seguridad de la red, la compartición de recursos, la infraestructura de la red o las comunicaciones, a través de una única plataforma. Zentyal permite gestionar la red de una forma fácil y centralizada Durante su desarrollo se hizo un especial énfasis en la usabilidad, creando una interfaz intuitiva que incluye únicamente aquéllas funcionalidades de uso más frecuente, aunque también dispone de los medios necesarios para realizar toda clase de configuraciones.

- 6. Otra de las características más importantes de Zentyal es que todas sus funcionalidades, construidas a partir de una serie de aplicaciones en principio independientes, están estrechamente integradas entre sí, automatizando la mayoría de las tareas y ahorrando tiempo en la administración de sistemas. Teniendo en cuenta que el 42% de los fallos de seguridad y el 80% de los cortes de servicio en una empresa se deben a errores humanos en la configuración y administración de los mismos [2], el resultado es una solución no sólo más sencilla de manejar sino también más segura y fiable. Además de acercar Linux y el Software Libre a las pymes con los importantes ahorros que ello supone, Zentyal mejora la seguridad y disponibilidad de los servicios en la empresa. El desarrollo de Zentyal se inició en el año 2004 con el nombre de eBox Platform y actualmente es una solución consolidada de reconocido prestigio que integra alrededor de 30 herramientas de código abierto para la administración de sistemas y redes en una sola tecnología. Zentyal está incluido en Ubuntu desde el año 2007, en la actualidad tiene más de 30.000 descargas mensuales y dispone de una comunidad activa de más de 4.000 miembros. Se estima que hay unas 40.000 instalaciones activas de Zentyal, principalmente en América y Europa, aunque su uso está extendido a prácticamente todos los países del globo, siendo Estados Unidos, Alemania, España, Italia y Brasil los países que cuentan con más instalaciones. Zentyal se usa principalmente en pymes, pero también en otros entornos como centros educativos, administraciones públicas, hospitales o incluso en instituciones de alto prestigio como la propia NASA. El desarrollo de Zentyal está financiado por eBox Technologies que además ofrece a las pymes y otros usuarios de Zentyal de todo el mundo, herramientas y servicios de gestión orientados a reducir los costes de mantenimiento de la infraestructura TIC. Estas herramientas y servicios comerciales se agrupan en Suscripciones de Servidor y se ofrecen a los clientes a través de Zentyal Cloud: • actualizaciones del sistema con garantía de calidad, • notificaciones y alertas de los eventos ocurridos en el servidor y los distintos servicios, • informes periódicos sobre el uso del sistema por los usuarios y un resumen de los eventos más relevantes, • inventario, monitorización y administración centralizada de múltiples servidores Zentyal junto con informes de los cambios en la configuración.

- 7. Zentyal Cloud garantiza una red segura y actualizada a un nivel profesional con un coste reducido Las suscripciones están dirigidas a dos tipos de clientes claramente diferenciados. Por un lado la Suscripción Profesional está dirigida a pequeñas empresas o proveedores TIC con un número reducido de servidores Zentyal que deben ser mantenidos al día, asegurando su contínuo funcionamiento, que se benefician de las actualizaciones garantizadas, las alertas y los informes. Por otra parte, la Suscripción Empresarial está dirigida a grandes empresas o proveedores de servicios gestionados que además tienen la necesidad de monitorizar y administrar múltiples instalaciones Zentyal de forma remota. Así mismo, los clientes que dispongan de una suscripción, pueden obtener acceso a suscripciones adicionales como la recuperación de desastres, actualizaciones avanzadas de seguridad o llamadas mediante Voz IP a un bajo coste. Estas subscripciones se complementan con otros servicios adicionales como formación, despliegue o soporte técnico provistos generalmente por alguno de sus partners certificados. Zentyal dispone de una Red Global de Partners en rápida expansión, a través de la cual consigue llevar la atención necesaria para distribuir el producto y los servicios a las pymes de todo el mundo. El estereotipo de los partners de Zentyal son proveedores locales de servicios TIC, consultores o proveedores de servicios gestionados que ofrecen un servicio de asesoría, despliegue, soporte y/o externalización completa de la infraestructura y servicios de red de sus clientes. Para más información sobre los beneficios y cómo convertirse en partner diríjase a la sección de partners de zentyal.com [3]. La combinación entre el servidor y las subscripciones aportan unos beneficios muy importantes que se traducen en ahorros superiores al 50% del coste total de instalación y mantenimiento de un servidor para pymes, comparando los costes de Zentyal con los de una instalación típica de Windows Small Business Server. [1] http://www.zentyal.com/ [2] http://enise.inteco.es/images/stories/Ponencias/T25/marcos%20polanco.pdf [3] http://www.zentyal.com/es/partners/ Acerca de esta documentación Esta documentación describe las principales características técnicas de Zentyal, ayudando a comprender la forma en la que se pueden configurar los distintos servicios de red en Zentyal y a ser productivo en la administración de una infraestructura TIC en un entorno pyme con sistemas Linux. La documentación está dividida en siete capítulos. Este primer capítulo introductorio ayuda a comprender el contexto de Zentyal, así como su instalación y a dar los primeros pasos con el sistema. Los siguientes cinco capítulos explican en profundidad cinco perfiles típicos de instalación, como servidor de infraestructura de una red, como servidor de acceso a Internet o Gateway, como servidor de seguridad o UTM, como servidor de oficina o como servidor de comunicaciones. Esta diferenciación en cinco grupos funcionales se hace sólo para facilitar los despliegues de Zentyal en los escenarios más típicos, pero un servidor Zentyal puede ofrecer cualquier combinación funcional sin más límites que los que impongan el hardware sobre el que esté instalado y el uso que se haga del servidor.

- 8. Finalmente, el último capítulo describe las herramientas y servicios disponibles para facilitar el mantenimiento de un servidor Zentyal, garantizando su funcionamiento, optimizando su uso, solventando las incidencias y recuperando el sistema en caso de desastre Instalación Zentyal está concebido para ser instalado en una máquina (real o virtual) de forma, en principio, exclusiva. Esto no impide que se puedan instalar otros servicios o aplicaciones adicionales, no gestionados a través de la interfaz de Zentyal, que deberán ser instalados y configurados manualmente. Funciona sobre la distribución Ubuntu [1] en su versión para servidores, usando siempre las ediciones LTS (Long Term Support) [2], cuyo soporte es mayor: cinco años en lugar de tres. La instalación puede realizarse de dos maneras diferentes: • usando el instalador de Zentyal (opción recomendada), • instalando a partir de una instalación de Ubuntu Server Edition. En el segundo caso es necesario añadir los repositorios oficiales de Zentyal y proceder a la instalación de aquellos módulos que se deseen [3]. Sin embargo, en el primer caso se facilita la instalación y despliegue de Zentyal ya que todas las dependencias se encuentran en un sólo CD y además se incluye un entorno gráfico que permite usar el interfaz web desde el propio servidor. La documentación oficial de Ubuntu incluye una breve introducción a la instalación y configuración de Zentyal [4], en el capítulo de eBox (anterior nombre del proyecto). Ubuntu es una distribución de Linux desarrollada por Canonical y la comunidad orientada a [1] ordenadores portátiles, de sobremesa y servidores: http://www.ubuntu.com/. Para una descripción detallada sobre la publicación de versiones de Ubuntu se recomienda la [2] consulta de la guía Ubuntu: https://wiki.ubuntu.com/Releases. Para más información sobre la instalación a partir del repositorio diríjase a [3] http://trac.zentyal.org/wiki/Document/Documentation/InstallationGuide. [4] https://help.ubuntu.com/10.04/serverguide/C/ebox.html El instalador de Zentyal El instalador de Zentyal está basado en el instalador de Ubuntu Server así que el proceso de instalación resultará muy familiar a quien ya lo conozca. En primer lugar seleccionaremos el lenguaje de la instalación, para este ejemplo usaremos Español.

- 9. Selección del idioma Podemos instalar utilizando la opción por omisión que elimina todo el contenido del disco duro y crea las particiones necesarias para Zentyal usando LVM [5] o podemos seleccionar la opción expert mode que permite realizar un particionado personalizado. La mayoría de los usuarios deberían elegir la opción por omisión a no ser que estén instalando en un servidor con RAID por software o quieran hacer un particionado más específico a sus necesidades concretas.

- 10. Inicio del instalador En el siguiente paso elegiremos el lenguaje que usará la interfaz de nuestro sistema una vez instalado, para ello nos pregunta por el pais donde nos localizamos, en este caso España. Localización geográfica Podemos usar la detección de automática de la distribución del teclado, que hará unas cuantas preguntas para asegurarse del modelo que estamos usando o podemos seleccionarlo manualmente escogiendo No.

- 11. Autodetección del teclado Selección del teclado Después elegiremos un nombre para nuestro servidor, este nombre es importante para la identificación de la máquina dentro de la red. Nombre de la máquina

- 12. En el siguiente paso, se nos pregunta por nuestra zona horaria, que se autoconfigurará dependiendo del país de origen que hayamos seleccionado anteriormente, pero se puede modificar en caso de que sea errónea. Zona horaria Una vez terminados estos pasos, comenzará la instalación que irá informando de su estado mediante el avance de la barra de progreso. A continuación se nos pregunta por el nombre del administrador.

- 13. Nombre del usuario Después habrá que indicar el nombre de usuario o login usado para identificarse ante el sistema. Este usuario tendrá privilegios de administración y además será el utilizado para acceder a la interfaz de Zentyal. Nombre de usuario en el sistema En el siguiente paso nos pedirá la contraseña para el usuario. Cabe destacar que el anterior usuario con esta contraseña podrá acceder tanto al sistema (mediante SSH o login local) como a la interfaz web de Zentyal, por lo que seremos especialmente cuidadosos en elegir una contraseña segura (más de 12 carácteres incluyendo letras, cifras y símbolos de puntuación).

- 14. Contraseña E introduciremos de nuevo la contraseña para su verificación. Confirmar contraseña Esperaremos a que nuestro sistema básico instale, mientras muestra una barra de progreso. Este proceso puede durar unos 20 minutos aproximadamente, dependiendo del servidor en cada caso.

- 15. Instalación del sistema base La instalación del sistema base está completada, ahora podremos extraer el disco de instalación y reiniciar. Reiniciar ¡Nuestro sistema Zentyal está funcionando! El sistema arrancará un interfaz gráfico con un navegador que permite acceder a la interfaz de administración, y aunque tras este primer reinicio el sistema haya iniciado el entorno gráfico automáticamente, de aquí en adelante, se necesitará autenticarse antes de que este arranque.

- 16. Entorno gráfico con el interfaz de administración Para comenzar a configurar los perfiles o módulos de Zentyal, usaremos el usuario y contraseña indicados durante la instalación. Cualquier otro usuario que añadamos posteriormente al grupo admin podrá acceder al interfaz de Zentyal al igual que tendrá privilegios de sudo en el sistema. LVM es el administrador de volúmenes lógicos en Linux, una introducción su gestión puede [5] encontrarse en http://www.howtoforge.com/linux_lvm. Configuración inicial¶ Una vez autentificados por primera vez en la interfaz web comienza un asistente de configuración, en primer lugar podremos seleccionar qué funcionalidades queremos incluir en nuestro sistema. Existen dos métodos para esta selección: Simple: Se seleccionará el o los perfiles de instalación que deseemos para nuestro servidor. Un perfil de instalación es un conjunto de paquetes que agrupan una serie de funcionalidades según la tarea que vaya a desempeñar el servidor. Avanzado: Se seleccionarán los paquetes de manera individualizada y sus dependencias se resolverán automáticamente al confirmar la instalación. La selección simple se realiza a través de la lista de perfiles de instalación disponibles. Estos perfiles de instalación facilitan y simplifican la realización de despliegues de Zentyal en los escenarios más típicos, aunque esto no impide combinar la funcionalidad disponible conforme las necesidades lo requieran. Como se puede observar en la figura Perfiles de Zentyal dicha lista concuerda con los apartados siguientes de este manual.

- 17. Perfiles de Zentyal Perfiles de Zentyal que podemos instalar: Zentyal Gateway: Zentyal actúa como la puerta de enlace de la red local ofreciendo un acceso a Internet seguro y controlado. Zentyal Unified Threat Manager: Zentyal protege la red local contra ataques externos, intrusiones, amenazas a la seguridad interna y posibilita la interconexión segura entre redes locales a través de Internet u otra red externa. Zentyal Infrastructure: Zentyal gestiona la infraestructura de la red local con los servicios básicos: DHCP, DNS, NTP, servidor HTTP, etc. Zentyal Office: Zentyal actúa como servidor de recursos compartidos de la red local: ficheros, impresoras, calendarios, contactos, perfiles de usuarios y grupos, etc. Zentyal Unified Communications: Zentyal se convierte en el centro de comunicaciones de la empresa, incluyendo correo, mensajería instantánea y Voz IP. Podemos seleccionar varios perfiles para hacer que Zentyal tenga, de forma simultánea, diferentes roles en la red.

- 18. Sin embargo, mediante la seleción avanzada aparecerá la lista de módulos de Zentyal y se podrán seleccionar individualmente aquellos que se necesiten. Selección avanzada Para nuestro ejemplo usaremos una instalación del perfil de Gateway únicamente. Al terminar la selección, se instalarán también los paquetes adicionales necesarios y además si hay algún complemento recomendado se preguntará si lo queremos instalar también. Esta selección no es definitiva, ya que posteriormente podremos instalar y desinstalar el resto de módulos de Zentyal a través de la gestión de software. Confirmación y complementos recomendados

- 19. El sistema comenzará con el proceso de instalación de los modulos requeridos, mostrando una barra de progreso donde además podemos leer una breve introducción sobre las funcionalidades y servicios adicionales disponibles en Zentyal. Instalación e información adicional Una vez terminado el proceso de instalación el asistente configurará los nuevos módulos realizando algunas preguntas. En primer lugar se solicitará información sobre la configuración de red, definiendo para cada interfaz de red si es interna o externa, es decir, si va a ser utilizada para conectarse a Internet u otras redes externas o si está conectada a la red local. Se aplicarán políticas estrictas en el cortafuegos para todo el tráfico entrante a través de interfaces de red externas.

- 20. Configuración inicial de interfaces de red A continuación tendremos que seleccionar el tipo de servidor para el modo de operación del módulo Usuarios y Grupos. Si sólo vamos a tener un servidor elegiremos Servidor stand-alone. Si por el contrario estamos desplegando una infraestructura maestro-esclavo con varios servidores Zentyal y gestión de usuarios y grupos centralizada o si queremos sincronizar los usuarios con un Microsoft Active Directory, elegiremos Configuración avanzada. Este paso aparecerá solamente si el módulo Usuarios y Grupos está instalado.

- 21. Modo de operación de Usuarios y Grupos Una vez hayan sido respondidas estas cuestiones, se procederá a la configuración de cada uno de los módulos instalados. Configuración inicial finalizada

- 22. Guardando cambios Cuando finalice el proceso de guardar cambios ya podremos acceder al Dashboard: ¡nuestro servidor Zentyal ya está listo!

- 23. Dashboard Requisitos de hardware Zentyal funciona sobre hardware estándar arquitectura x86 (32-bit) o x86_64 (64-bit). Sin embargo, es conveniente asegurarse de que Ubuntu Lucid 10.04 LTS (kernel 2.6.32) es compatible con el equipo que se vaya a utilizar. Se debería poder comprobar esta información directamente del fabricante. De no ser así, se puede consultar en la lista de compatibilidad de hardware de Ubuntu Linux [6], en la lista de servidores certificados para Ubuntu 10.04 LTS [7] o buscando en Google. Los requerimientos de hardware para un servidor Zentyal dependen de los módulos que se instalen, de cuántos usuarios utilizan los servicios y de sus hábitos de uso. Algunos módulos tienen bajos requerimientos, como Cortafuegos, DHCP o DNS, pero otros como el Filtrado de correo o el Antivirus necesitan más memoria RAM y CPU. Los módulos de Proxy y Compartición de ficheros mejoran su rendimiento con discos rápidos debido a su intensivo uso de E/S. Una configuración RAID añade un nivel de seguridad frente a fallos de disco duro y aumenta la velocidad en operaciones de lectura. Si usas Zentyal como puerta de enlace o cortafuegos necesitarás al menos dos tarjetas de red, pero si lo usas como un servidor independiente, una única tarjeta de red será suficiente. Si tienes dos o más conexiones de Internet puedes tener una tarjeta de red para cada router o conectarlos a una tarjeta de red teniéndolos en la misma subred. Otra opción es mediante VLAN. Por otro lado, siempre es recomendable tener un SAI con tu servidor. Para un servidor de uso general con los patrones de uso normales, los requerimientos siguientes serían los mínimos recomendados: Perfil de Zentyal Usuarios CPU Memoria Disco Tarjetas de red <100 P4 o equivalente 2G 80G 2 ó más Puerta de acceso 100 ó más Xeon Dual core o equivalente 4G 160G 2 ó más <100 P4 o equivalente 1G 80G 1 UTM 100 ó más Xeon Dual core o equivalente 2G 160G 1 <100 P4 o equivalente 1G 80G 1 Infraestructura 100 ó más P4 o equivalente 1G 160G 1 <100 P4 o equivalente 1G 2100G 1 Oficina 100 ó más Xeon Dual core o equivalente 2G 1000G 1 <100 Xeon Dual core o equivalente 4G 2100G 1 Comunicaciones 100 ó más Xeon Dual core o equivalente 8G 1000G 1 Si se combina más de un perfil se deberían aumentar los requerimientos. Si se está desplegando Zentyal en un entorno con más de 100 usuarios, debería hacerse un análisis más detallado,

- 24. incluyendo patrones de uso, tras un benchmarking y considerando estrategias de alta disponibilidad. [6] http://www.ubuntuhcl.org/ [7] http://webapps.ubuntu.com/certification/release/10.04 LTS/servers/ Primeros pasos con Zentyal¶ La interfaz web de administración de Zentyal¶ Una vez instalado Zentyal, podemos acceder al interfaz web de administración tanto a través del propio entorno gráfico que incluye el instalador como desde cualquier lugar de la red interna, mediante la dirección: https://direccion_ip/, donde direccion_ip es la dirección IP o el nombre de la máquina donde está instalado Zentyal que resuelve a esa dirección. Dado que el acceso es mediante HTTPS, la primera vez el navegador nos pedirá si queremos confiar en este sitio, aceptaremos el certificado autogenerado y no nos lo volverá a solicitar en adelante. Advertencia Para acceder a la interfaz web se debe usar Mozilla Firefox, ya que otros navegadores como Microsoft Internet Explorer no están soportados. La primera pantalla solicita el nombre de usuario y la contraseña, podrán autentificarse como administradores tanto el usuario creado durante la instalación como cualquier otro perteneciente al grupo admin. Login Una vez autenticados, aparecerá la interfaz de administración que se encuentra dividida en tres partes fundamentales: Menú lateral izquierdo:

- 25. Contiene los enlaces a todos los servicios que se pueden configurar mediante Zentyal, separados por categorías. Cuando se ha seleccionado algún servicio en este menú puede aparecer un submenú para configurar cuestiones particulares de dicho servicio. Menú lateral Menú superior: Contiene las acciones: guardar los cambios realizados en el contenido y hacerlos efectivos, así como el cierre de sesión. Menú superior Contenido principal: El contenido, que ocupa la parte central, comprende uno o varios formularios o tablas con información acerca de la configuración del servicio seleccionado a través del menú lateral izquierdo y sus submenús. En ocasiones, en la parte superior, aparecerá una barra de pestañas en la que cada pestaña representará una subsección diferente dentro de la sección a la que hemos accedido.

- 26. Contenido de un formulario El Dashboard¶ El Dashboard es la pantalla inicial de la interfaz. Contiene una serie de widgets configurables. En todo momento se pueden reorganizar pulsando en los títulos y arrastrándolos. Pulsando en Configurar Widgets la interfaz cambia, permitiendo retirar y añadir nuevos widgets. Para añadir uno nuevo, se busca en el menú superior y se arrastra a la parte central. Para eliminarlos, se usa la cruz situada en la esquina ѕuperior derecha de cada uno de ellos. Configuración del Dashboard

- 27. Hay un widget importante dentro del Dashboard que muestra el estado de todos los módulos instalados en Zentyal. Widget de estado de los módulos La imagen muestra el estado para un servicio y la acción que se puede ejecutar sobre él. Los estados disponibles son los siguientes: Ejecutándose: El servicio se está ejecutando aceptando conexiones de los clientes. Se puede reiniciar el servicio usando Reiniciar. Ejecutándose sin ser gestionado:

- 28. Si no se ha activado todavía el módulo, se ejecutará con la configuración por defecto de la distribución. Parado: El servicio está parado bien por acción del administrador o porque ha ocurrido algún problema. Se puede iniciar el servicio mediante Arrancar. Deshabilitado: El módulo ha sido deshabilitado explícitamente por el administrador. Configuración del estado de los módulos¶ Zentyal tiene un diseño modular, en el que cada módulo gestiona un servicio distinto. Para poder configurar cada uno de estos servicios se ha de habilitar el módulo correspondiente desde Estado del módulo. Todas aquellas funcionalidades que hayan sido seleccionadas durante la instalación se habilitan automáticamente.

- 29. Configuración del estado del módulo Cada módulo puede tener dependencias sobre otros para que funcione. Por ejemplo, el módulo DHCP necesita que el módulo de red esté habilitado para que pueda ofrecer direcciones IP a través de las interfaces de red configuradas. Las dependencias se muestran en la columna Depende y hasta que estas no se habiliten, no se puede habilitar tampoco el módulo. La primera vez que se habilita un módulo, se pide confirmación de las acciones que va a realizar en el sistema así como los ficheros de configuración que va a sobreescribir. Tras aceptar cada una de las acciones y ficheros, habrá que guardar cambios para que la configuración sea efectiva. Confirmación para habilitar un módulo Aplicando los cambios en la configuración¶ Una particularidad importante del funcionamiento de Zentyal es su forma de hacer efectivas las configuraciones que hagamos en la interfaz. Para ello, primero se tendrán que aceptar los cambios en el formulario actual, pero para que estos cambios sean efectivos y se apliquen de forma permanente se tendrá que Guardar Cambios en el menú superior. Este botón cambiará a color rojo para indicarnos que hay cambios sin guardar. Si no se sigue este procedimiento se perderán todos los cambios que se hayan realizado a lo largo de la sesión al finalizar ésta. Una excepción a este funcionamiento es la gestión de usuarios y grupos, dónde los cambios se efectúan directamente.

- 30. Guardar Cambios Advertencia Si se cambia la configuración de las interfaces de red, el cortafuegos o el puerto del interfaz de administración, se podría perder la conexión teniendo que cambiar la URL en el navegador o reconfigurar a través del entorno gráfico en local. Configuración general Hay varios parámetros de la configuración general de Zentyal que se pueden modificar en Sistema ‣ General. Configuración general Contraseña: Podemos cambiar la contraseña de un usuario. Será necesario introducir su nombre de Usuario, la Contraseña actual, la Nueva contraseña y confirmarla de nuevo en la sección Cambiar contraseña. Idioma: Podemos seleccionar el idioma de la interfaz mediante Selección de idioma.

- 31. Puerto del interfaz de administración: Por defecto es el 443 de HTTPS, pero si queremos utilizarlo para el servidor web, habrá que cambiarlo a otro distinto y especificarlo en la URL a la hora de acceder: https://direccion_ip:puerto/. Nombre de la máquina: Es posible cambiar el hostname o nombre de la máquina, por ejemplo: zentyal.home.local. El nombre de la máquina sirve para identificarla de otras dentro de la red. Emplazamiento en la red de Zentyal¶ Zentyal puede utilizarse de dos maneras fundamentales: • puerta de enlace y cortafuegos de la conexión a internet, • servidor de los servicios en la red (o local o Internet). Ambas funcionalidades pueden combinarse en una misma máquina o separarse en varias, dependiendo de las características de cada despliegue. La figura Ubicaciones en la red escenifica las distintas ubicaciones que puede tomar un servidor Zentyal dentro de la red, tanto haciendo de pasarela entre redes como un servidor dentro de la propia red. Ubicaciones en la red

- 32. A lo largo de esta documentación se verá cómo configurar Zentyal para desempeñar un papel de puerta de enlace y cortafuegos. Y por supuesto también veremos la configuración en los casos que actúe como un servidor más dentro de la red. Configuración de red en Zentyal¶ A través de Red ‣ Interfaces se puede acceder a la configuración de cada una de las tarjetas de red detectadas por el sistema y se pueden establecer como dirección de red estática (configurada manualmente), dinámica (configurada mediante DHCP), VLAN (802.1Q) trunk, PPPoE o bridged. Además cada interfaz puede definirse como Externa si está conectada a una red externa, normalmente Internet, para aplicar políticas más estrictas en el cortafuegos. En caso contrario se asumirá interna, conectada a la red local. Cuando se configure como DHCP, no sólamente se configurará la dirección IP sino también los servidores DNS y la puerta de enlace. Esto es habitual en máquinas dentro de la red local o en las interfaces externas conectadas a los routers ADSL. Configuración DHCP de la interfaz de red Si configuramos la interfaz como estática especificaremos la dirección IP, la máscara de red y además podremos asociar una o más Interfaces Virtuales a dicha interfaz real para disponer de direcciones IP adicionales. Estas direcciones adicionales son útiles para ofrecer un servicio en más de una dirección IP o subred, para facilitar la migración desde un escenario anterior o para tener en un servidor web diferentes dominios usando certificados SSL.

- 33. Configuración estática de la interfaz de red Si se dispone de un router ADSL PPPoE [1] (un método de conexión utilizado por algunos proveedores de Internet), podemos configurar también este tipo de conexiones. Para ello, sólo hay que seleccionar PPPoE e introducir el Nombre de usuario y Contraseña proporcionado por el proveedor. Configuración PPPoE de la interfaz de red

- 34. En caso de tener que conectar el servidor a una o más redes VLAN, seleccionaremos Trunk (802.11q). Una vez seleccionado este método podremos crear tantas interfaces asociadas al tag definido como queramos y las podremos tratar como si de interfaces reales se tratase. La infraestructura de red VLAN permite segmentar la red local para mejor rendimiento y mayor seguridad sin la inversión en hardware físico que sería necesaria para cada segmento. Configuración VLAN de interfaces de red El modo puente o bridged consiste en asociar dos interfaces de red físicas de nuestro servidor conectadas a dos redes diferentes. Por ejemplo una tarjeta conectada al router y otra tarjeta conectada a la red local. Mediante esta asociación podemos conseguir que el tráfico de la red conectada a una de las tarjetas se redirija a la otra de modo transparente. Esto tiene la principal ventaja de que las máquinas clientes de la red local no necesitan modificar absolutamente ninguna de sus configuraciones de red cuando instalemos un servidor Zentyal como puerta de enlace, y sin embargo, podemos gestionar el tráfico que efectivamente pasa a través de nuestro servidor con el cortafuegos, filtrado de contenidos o detección de intrusos. Esta asociación se crea cambiando el método de las interfaces a En puente de red. Podemos ver como al seleccionar esta opción nos aparece un nuevo selector, Puente de red para que seleccionemos a qué grupo de interfaces queremos asociar esta interfaz.

- 35. Creación de un bridge Esto creará una nueva interfaz virtual bridge que tendrá su propia configuración como una interfaz real, por lo cual aunque el tráfico la atraviese transparentemente, puede ser utilizado para ofrecer otros servicios como podría ser el propio interfaz de administración de Zentyal o un servidor de ficheros. Configuración de interfaces bridged En el caso de configurar manualmente la interfaz de red será necesario definir la puerta de enlace de acceso a Internet en Red ‣ Puertas de enlace. Normalmente esto se hace automáticamente si usamos DHCP o PPPoE pero no en el resto de opciones. Para cada uno podremos indicar Nombre, Dirección IP, Interfaz a la que está conectada, su Peso que sirve para indicar la prioridad respecto a otros gateways y si es el Predeterminado de todos ellos.

- 36. Además si es necesario el uso de un proxy HTTP para el acceso a Internet, podremos configurarlo también en esta sección. Este proxy será utilizado por Zentyal para conexiones como las de actualización e instalación de paquetes o la actualización del antivirus. Configuración de las puertas de enlace Para que el sistema sea capaz de resolver nombres de dominio debemos indicarle la dirección de uno o varios servidores de nombres en Red ‣ DNS.

- 37. Configuración de los servidores DNS Si la conexión a Internet asigna una dirección IP dinámica y queremos que un nombre de dominio apunte a ella, se necesita un proveedor de DNS dinámico. Utilizando Zentyal se puede configurar alguno de los proveedores de DNS dinámico más populares. Para ello iremos a Red ‣ DynDNS y seleccionaremos el proveedor, del Servicio, Nombre de usuario, Contraseña y Nombre de máquina que queremos actualizar cuando la dirección pública cambie, sólo resta Habilitar DNS dinámico. Configuración de DNS Dinámico Zentyal se conecta al proveedor para conseguir la dirección IP pública evitando cualquier traducción de dirección red (NAT) que haya entre el servidor e Internet. Si estamos utilizando esta funcionalidad en un escenario con multirouter [2], no hay que olvidar crear una regla que haga que las conexiones al proveedor usen siempre la misma puerta de enlace. [1] http://es.wikipedia.org/wiki/PPPoE [2] Consultar Configuración del balanceo con Zentyal para obtener más detalles. Diagnóstico de red¶ Para ver si hemos configurado bien nuestra red podemos utilizar las herramientas de Red ‣ Diagnóstico. ping es una herramienta que utiliza el protocolo de diagnóstico de redes ICMP (Internet Control Message Protocol) para comprobar la conectividad hasta una máquina remota mediante una sencilla conversación entre ambas.

- 38. Herramientas de diagnóstico de redes, ping También disponemos de la herramienta traceroute que se encarga de mostrar la ruta que toman los paquetes hasta llegar a la máquina remota determinada. Herramienta traceroute

- 39. Y por último también contamos con la herramienta de resolución de nombres de dominio que se utiliza para comprobar el correcto funcionamiento del servicio. Resolución de nombres de dominio Zentyal Infrastructure En este capítulo se explican los servicios para gestionar la infraestructura de una red local y optimizar el tráfico interno, incluyendo la gestión de nombres de dominio, la sincronización de la

- 40. hora, la auto-configuración de red, la gestión de la autoridad de certificación y la publicación de sitios Web. El servicio de nombres de dominio o DNS permite acceder a las máquinas y servicios utilizando nombres en lugar de direcciones IP, que son más fáciles de memorizar. El servicio de sincronización de la hora o NTP mantiene sincronizada la hora del sistema en las máquinas. Para la auto-configuración de red, se usa el servicio de DHCP que permite asignar diversos parámetros de red a las máquinas conectadas como pueden ser la dirección IP, los servidores DNS o la puerta de enlace para acceder a Internet. La creciente importancia de asegurar la autenticidad, integridad y privacidad de las comunicaciones ha aumentado el interés por el despliegue de autoridades de certificación que permiten acceder a los diversos servicios de forma segura. Se permite configurar SSL/TLS para acceder de manera segura a la mayoría de los servicios y certificados para la autentificación de los usuarios. Además, en muchas redes se utilizan multitud de aplicaciones Web que pueden ser instaladas bajo el servidor HTTP sobre distintos nombres de dominio e incluso con soporte HTTPS. Servicio de resolución de nombres de dominio (DNS) Introducción a DNS BIND [4] es el servidor DNS de facto en Internet, originalmente creado en la Universidad de California, Berkeley y en la actualidad mantenido por el Internet Systems Consortium. La versión BIND 9, reescrita desde cero para soportar las últimas funcionalidades del protocolo DNS, es la usada por el módulo de DNS de Zentyal. [4] http://www.isc.org/software/bind Configuración de un servidor DNS caché con Zentyal El módulo de servidor de DNS de Zentyal siempre funciona como servidor DNS caché para las redes marcadas como internas en Zentyal, así que si solamente queremos que nuestro servidor realice caché de las consultas DNS, bastará con habilitar el módulo. En ocasiones, puede que este servidor DNS caché tenga que ser consultado desde redes internas no configuradas directamente en Zentyal. Aunque este caso es bastante excepcional, puede darse en redes con rutas hacia segmentos internos o redes VPN. Zentyal permite configurar el servidor DNS para que acepte consultas de estas subredes a través de un fichero de configuración. Podremos añadir estas redes en el fichero /etc/ebox/80dns.conf mediante la opción intnets=:

- 41. # Internal networks allowed to do recursive queries # to Zentyal DNS caching server. Localnetworks are already # allowed and this settings is intended to allow networks # reachable through static routes. # Example: intnets = 192.168.99.0/24,192.168.98.0/24 intnets = Y tras reiniciar el módulo DNS se aplicarán los cambios. El servidor DNS caché de Zentyal consultará directamente a los servidores DNS raíz a qué servidor autoritario tiene que preguntar la resolución de cada petición DNS y las almacenará localmente durante el período de tiempo que marque el campo TTL. Mediante esta funcionalidad reduciremos el tiempo necesario para iniciar cada conexión de red, aumentando la sensación de velocidad de los usuarios y reduciendo el consumo real de tráfico hacia Internet. Para que el servidor Zentyal utilice su propio servidor DNS caché, que acabamos de configurar, tendremos que ir a Red ‣ DNS y configurar 127.0.0.1 como primer servidor DNS. DNS configurado como caché local El dominio de búsqueda es básicamente una cadena que se añadirá a la búsqueda en caso de que sea imposible resolver con la cadena de texto que el usuario ha pedido. El dominio de búsqueda se configura en los clientes, pero se puede servir automáticamente por DHCP, de tal manera que cuando nuestros clientes reciban la configuración inicial de red, podrán adquirir también este dato. Por ejemplo nuestro dominio de búsqueda podría ser foocorp.com, el usuario intentaría acceder a la máquina example; al no estar presente en sus hosts conocidos, la resolución de este nombre fallaría, por lo que su sistema operativo probaría automáticamente con example.foocorp.com, resultando en una resolución de nombre con éxito en este segundo caso.

- 42. En Red ‣ Herramientas de diagnóstico disponemos de la herramienta de Resolución de Nombres de Dominio, que mediante dig nos muestra los detalles de una consulta DNS al servidor que tengamos configurado en Red ‣ DNS. Resolución de un nombre de dominio usando el DNS caché local Configuración de un servidor DNS autoritario con Zentyal Además de DNS caché, Zentyal puede funcionar como servidor DNS autoritario para un listado de dominios que configuremos. Como servidor autoritario responderá a consultas sobre estos dominios realizadas tanto desde redes internas como desde redes externas, para que no solamente los clientes locales, sino cualquiera pueda resolver estos dominios configurados. Como servidor caché responderá a consultas sobre cualquier dominio solamente desde redes internas. La configuración de este módulo se realiza a través del menú DNS, dónde podremos añadir cuantos dominios y subdominios deseemos.

- 43. Lista de dominios Para configurar un nuevo dominio, desplegaremos el formulario pulsando Añadir nuevo. Desde éste se configurará el Nombre del dominio y opcionalmente la Dirección IP a la que hará referencia el dominio. Añadiendo un nuevo dominio Una vez creado un dominio, podemos definir cuantos nombres queramos dentro de él mediante la tabla Nombres. Para cada uno de estos nombres Zentyal configurará automáticamente la resolución inversa. Además para cada uno de los nombres podremos definir cuantos Alias queramos. Normalmente los nombres apuntan a la máquina dónde está funcionando el servicio y los alias a los servicios alojados en ella. Por ejemplo, la máquina amy.zentyal.com tiene los alias smtp.zentyal.com y mail.zentyal.com para los servicios de mail y la máquina rick.zentyal.com tiene los alias www.zentyal.com o store.zentyal.com entre otros, para los servicios web. Añadiendo un nuevo alias Adicionalmente, podemos definir los servidores de correo encargados de recibir los mensajes para cada dominio. Dentro de Intercambiadores de correo elegiremos un servidor del listado definido en Nombres o uno externo. Mediante la Preferencia, determinamos a cuál de estos servidores le intentarán entregar los mensajes otros servidores. Si el de más preferencia falla lo reintentarán con el siguiente.

- 44. Añadiendo un nuevo intercambiador de correo Además también podemos configurar los registros NS para cada dominio o subdominio mediante la tabla Servidores de nombres. Añadiendo un nuevo servidor de nombres Hay que mencionar que cuando se añade un nuevo dominio, se puede apreciar la presencia de un campo llamado Dinámico con valor falso. Un dominio se establece como dinámico cuando es actualizado automáticamente por un proceso externo sin reiniciar el servidor. Si un dominio se establece como dinámico no puede configurarse a través del interfaz. En Zentyal los dominios dinámicos son los actualizados automáticamente por DHCP con los nombres de las máquinas a las que ha asignado una dirección IP, véase Actualizaciones dinámicas. Servicio de sincronización de hora (NTP) Introducción a NTP

- 45. Zentyal integra ntpd [2] como servidor NTP. Este servicio NTP utiliza el puerto 123 del protocolo UDP. [1] http://www.eecis.udel.edu/~mills/ntp/html/ntpd.html Configuración de un servidor NTP con Zentyal Zentyal utiliza el servidor NTP tanto para la sincronización de su propio reloj como para ofrecer este servicio en la red, así que es importante activarlo aunque sólo sea para si mismo. Una vez habilitado el módulo, en Sistema ‣ Fecha/hora deberemos habilitar la sincronización mediante NTP y después seleccionar contra qué servidores queremos sincronizar. Normalmente es conveniente sincronizar contra el repositorio de servidores del proyecto NTP [3] que ya vienen preconfigurados en Zentyal, aunque podemos cambiar estos valores para sincronizar contra un servidor NTP local que tengamos instalado o cualquier otro de nuestra elección. Configuración de Fecha y Hora Una vez que Zentyal esté sincronizado, podrá ofrecer su hora de reloj mediante el servicio NTP. Como siempre, no deberemos olvidar comprobar las reglas del cortafuegos, ya que normalmente NTP se habilita sólo para redes internas. [3] <http://www.pool.ntp.org/en/> Servicio de configuración de red (DHCP) Introducción a DHCP Para configurar el servicio de DHCP Zentyal usa ISC DHCP Software [4], el estándar de facto en sistemas Linux. Este servicio usa el protocolo de transporte UDP, puerto 68 en la parte del cliente y puerto 67 en el servidor.

- 46. [4] https://www.isc.org/software/dhcp Configuración de un servidor DHCP con Zentyal El servicio DHCP necesita una interfaz configurada estáticamente sobre la cuál se despliega el servicio. Esta interfaz además deberá ser interna. Desde el menú DHCP se configura el servidor DHCP. Configuración del servicio DHCP Los siguientes parámetros se pueden configurar en la pestaña de Opciones personalizadas: Puerta de enlace predeterminada: Es la puerta de enlace que va a emplear el cliente para comunicarse con destinos que no están en su red local, como podría ser Internet. Su valor puede ser Zentyal, una puerta de enlace ya configurada en el apartado Red ‣ Routers o una Dirección IP personalizada. Dominio de búsqueda: En una red cuyas máquinas estuvieran nombradas bajo el mismo subdominio, se podría configurar este como el dominio de búsqueda. De esta forma, cuando se intente resolver un nombre de dominio sin éxito (por ejemplo host), se intentará de nuevo añadiéndole el dominio de búsqueda al final (host.zentyal.local).

- 47. Servidor de nombres primario: Especifica el servidor DNS que usará el cliente en primer lugar cuando tenga que resolver un nombre de dominio. Su valor puede ser Zentyal DNS local o la dirección IP de otro servidor DNS. Si queremos que se consulte el propio servidor DNS de Zentyal, hay que tener en cuenta que el módulo DNS [5] debe estar habilitado. Servidor de nombres secundario: Servidor DNS con el que contactará el cliente si el primario no está disponible. Su valor debe ser una dirección IP de un servidor DNS. Servidor NTP: Servidor NTP que usará el cliente para sincronizar el reloj de su sistema. Puede ser Ninguno, Zentyal NTP local o la dirección IP de otro servidor NTP. Si queremos que se consulte el propio servidor NTP de Zentyal, hay que tener el módulo NTP [6] habilitado. Servidor WINS: Servidor WINS (Windows Internet Name Service) [7] que el cliente usará para resolver nombres en una red NetBIOS. Este puede ser Ninguno, Zentyal local u otro Personalizado. Si queremos usar Zentyal como servidor WINS, el módulo de Compartir de ficheros tiene que estar habilitado. Configuración de los rangos de DHCP

- 48. Debajo de estas opciones, podemos ver los rangos dinámicos de direcciones y las asignaciones estáticas. Para que el servicio DHCP funcione, al menos debe haber un rango de direcciones a distribuir o asignaciones estáticas; en caso contrario el servidor DHCP no servirá direcciones IP aunque esté escuchando en todas las interfaces de red. Los rangos de direcciones y las direcciones estáticas disponibles para asignar desde una determinada interfaz vienen determinados por la dirección estática asignada a dicha interfaz. Cualquier dirección IP libre de la subred correspondiente puede utilizarse en rangos o asignaciones estáticas. Para añadir un rango en la sección Rangos se introduce un nombre con el que identificar el rango y los valores que se quieran asignar dentro del rango que aparece encima. Se pueden realizar asignaciones estáticas de direcciones IP a determinadas direcciones físicas en el apartado Asignaciones estáticas. Una dirección asignada de este modo no puede formar parte de ningún rango. Se puede añadir una Descripción opcional para la asignación también. [6] Véase la sección Servicio de resolución de nombres de dominio (DNS) para más detalles. [7] Véase la sección Servicio de sincronización de hora (NTP) para más detalles. [8] http://en.wikipedia.org/wiki/Windows_Internet_Name_Service Optiones avanzadas Opciones avanzadas de DHCP

- 49. La concesión dinámica de direcciones tiene un tiempo límite. Una vez expirado este tiempo se tiene que pedir la renovación (configurable en la pestaña Opciones avanzadas). Este tiempo varía desde 1800 segundos hasta 7200. Esta limitación también se aplica a las asignaciones estáticas. Zentyal soporta arranque remoto de clientes ligeros o Thin Clients. Se configura en Siguiente servidor a qué servidor PXE se debe conectar el cliente ligero y este se encargará de transmitir todo lo necesario para que el cliente ligero sea capaz de arrancar su sistema. El servidor PXE puede ser una dirección IP o un nombre de máquina. Será necesario indicar la ruta de la imagen de arranque, o si Zentyal es el servidor PXE, se podrá subir el fichero con la imagen a través de la interfaz web. Actualizaciones dinámicas Las actualizaciones dinámicas de DNS permiten asignar nombres de dominio a los clientes DHCP mediante la integración de los módulos de DHCP y DNS. De esta forma se facilita el reconocimiento de las máquinas presentes en la red por medio de un nombre de dominio único en lugar de por una dirección IP que puede cambiar. Configuración de actualizaciones DNS dinámicas Para utilizar esta opción, hay que acceder a la pestaña Opciones de DNS dinámico y para habilitar esta característica, el módulo DNS debe estar habilitado también. Se debe disponer de un Dominio dinámico y un Dominio estático, que ambos se añadirán a la configuración de DNS automáticamente. El dominio dinámico aloja los nombres de máquinas cuya dirección IP

- 50. corresponde a una del rango y el nombre asociado sigue el patrón dhcp-<dirección-IP- ofrecida>.<dominio-dinámico>. Con respecto al dominio estático, el nombre de máquina seguirá este patrón: <nombre>.<dominio-estático> siendo el nombre que se establece en la tabla de Asignaciones estáticas. Autoridad de certificación (CA) Infraestructura de clave pública (PKI) Zentyal integra OpenSSL [4] para la gestión de la Autoridad de Certificación y del ciclo de vida de los certificados expedidos por esta. [4] http://www.openssl.org/ Configuración de una Autoridad de Certificación con Zentyal En Zentyal, el módulo Autoridad de Certificación es autogestionado, lo que quiere decir que no necesita ser habilitado en Estado del Módulo como el resto sino que para comenzar a utilizar este servicio hay que inicializar la CA. Las funcionalidades del módulo no estarán disponibles hasta que no hayamos efectuado esta acción. Accederemos a Autoridad de Certificación ‣ General y nos encontraremos con el formulario para inicializar la CA. Se requerirá el Nombre de Organización y el número de Días para expirar. Además, también es posible especificar optionalmente Código del País (acrónimo de dos letras que sigue el estándar ISO-3166-1 [5]), Ciudad y Estado. Crear Certificado de la Autoridad de Certificación A la hora de establecer la fecha de expiración hay que tener en cuenta que en ese momento se revocarán todos los certificados expedidos por esta CA, provocando la parada de los servicios que dependan de estos certificados.

- 51. Una vez que la CA ha sido inicializada, ya podremos expedir certificados. Los datos necesarios son el Nombre Común del certificado y los Días para Expirar. Este último dato está limitado por el hecho de que ningún certificado puede ser válido durante más tiempo que la CA. En el caso de que estemos usando estos certificados para un servicio como podría ser un servidor web o un servidor de correo, el Nombre Común deberá coincidir con el nombre de dominio del servidor. Por ejemplo, si utilizamos el nombre de dominio zentyal.home.local para acceder al interfaz de administración web de Zentyal, será necesario un certificado con ese Nombre Común. En el caso de que el certificado sea un certificado de usuario, usaremos normalmente su dirección de correo como Nombre Común. Opcionalmente se pueden definir Subject Alternative Names [6] para el certificado. Estos sirven para establecer nombres comúnes a un certificado: un nombre de dominio o dirección IP para dominio virtual HTTP o una dirección de correo para firmar los mensajes de correo electrónico. Una vez el certificado haya sido creado, aparecerá en la lista de certificados, estando disponible para el administrador y el resto de módulos. A través de la lista de certificados podemos realizar distintas acciones con ellos: • Descargar las claves pública, privada y el certificado. • Renovar un certificado. • Revocar un certificado. Listado de certificados El paquete con las claves descargadas contiene también un archivo PKCS12 que incluye la clave privada y el certificado y que puede instalarse directamente en otros programas como navegadores web, clientes de correo, etc.

- 52. Si renovamos un certificado, el actual será revocado y uno nuevo con la nueva fecha de expiración será expedido. Y si se renueva la CA, todos los certificados se renovarán con la nueva CA tratando de mantener la antigua fecha de expiración. Si esto no es posible debido a que es posterior a la fecha de expiración de la CA, entonces se establecerá la fecha de expiración de la CA. Renovar un certificado Si revocamos un certificado no podremos utilizarlo más, ya que esta acción es permanente y no se puede deshacer. Opcionalmente podemos seleccionar la razón para revocarlo: • unspecified: motivo no especificado, • keyCompromise: la clave privada ha sido comprometida, • CACompromise: la clave privada de la autoridad de certificación ha sido comprometida, • affilliationChanged: se ha producido un cambio en la afiliación de la clave pública firmada hacia otra organización, • superseded: el certificado ha sido renovado y por tanto reemplaza al emitido, • cessationOfOperation: cese de operaciones de la entidad certificada, • certificateHold: certificado suspendido, • removeFromCRL: actualmente sin implementar, da soporte a los CRL diferenciales, es decir, listas de certificados cuyo estado de revocación ha cambiado. Revocar un certificado Cuando un certificado expire, el resto de módulos serán notificados. La fecha de expiración de cada certificado se comprueba una vez al día y cada vez que se accede al listado de certificados.

- 53. [5] http://en.wikipedia.org/wiki/ISO_3166-1 Para más información sobre los Subject Alternative Names véase [6] http://www.openssl.org/docs/apps/x509v3_config.html#Subject_Alternative_Name Certificados de Servicios En Autoridad de Certificación ‣ Certificados de Servicios podemos encontrar la lista de módulos de Zentyal que usan certificados para su funcionamiento. Cada módulo genera sus certificados autofirmados, pero podemos remplazar estos certificados por otros emitidos por nuestra CA. Para cada servicio se puede generar un certificado especificando su Nombre Común. Si no existe un certificado con el nombre especificado, la Autoridad de Certificación lo creará automáticamente. Certificados de Servicios Una vez activado, tendremos que reiniciar el módulo sobre el que hemos activado el certificado para que lo comience a utilizar, al igual que si renovamos el certificado asociado. Servicio de publicación de páginas web (HTTP) Introducción a HTTP El servidor HTTP Apache [5] es el más usado en Internet, alojando más del 54% de las páginas. Zentyal usa Apache para el módulo de servidor HTTP y para su interfaz de administración.

- 54. [5] http://httpd.apache.org/ Configuración de un servidor HTTP con Zentyal A través del menú Servidor web podemos acceder a la configuración del servidor HTTP. Configuración del módulo Servidor web En la Configuración General podemos modificar los siguientes parámetros: Puerto de escucha: Puerto HTTP, por defecto es el 80, el puerto por defecto del protocolo HTTP. Puerto de escucha SSL: Puerto HTTPS, por defecto es el 443, el puerto por defecto del protocolo HTTPS. Se tiene que habilitar el certificado para el servicio y cambiar el puerto del interfaz de administración de Zentyal a un puerto distinto si queremos usar el 443 aquí. Habilitar el public_html por usuario: Con esta opción, si los usuarios tienen un subdirectorio llamado public_html en su directorio personal, será accesible a través de la URL http://<zentyal>/~<usuario>/. En Servidores virtuales o Virtual hosts podremos definir los diferentes dominios asociados con cada página web. Cuando se define un nuevo dominio con esta opción, si el módulo DNS está

- 55. instalado, se intenta crear ese dominio, y si está ya creado, se añade el subdominio en caso de que éste tampoco exista. Este dominio o subdominio se crea apuntando a la dirección de la primera interfaz interna configurada con dirección estática, aunque podemos modificar el dominio posteriormente si esto no se adapta a nuestras necesidades. Además de poder activar o desactivar cada dominio en el servidor HTTP, si hemos configurado SSL anteriormente, podremos habilitar conexiones HTTPS a ese dominio o incluso forzar a que las conexiones sean exclusivamente por HTTPS. El DocumentRoot o directorio raíz para cada una de estas páginas está en el directorio /srv/www/<dominio>/. Además existe la posibilidad de aplicar cualquier configuración de Apache personalizada para cada Virtual host mediante ficheros en el directorio /etc/apache2/sites-available/user-ebox-<dominio>/ Servicio de Transferencia de ficheros (FTP) Introducción a FTP Zentyal usa vsftpd [4] (very secure FTP) para proporcionar este servicio. [4] http://vsftpd.beasts.org/ Configuración de un servidor FTP con Zentyal A través del menú FTP podemos acceder a la configuración del servidor FTP: Configuración del Servidor FTP El servicio de FTP proporcionado por Zentyal es muy simple de configurar, permite otorgar acceso remoto a un directorio público y/o a los directorios personales de los usuarios del sistema. La ruta predeterminada del directorio público es /srv/ftp mientras que los directorios personales están en /home/usuario/ para cada uno de ellos.

- 56. En Acceso anónimo, tenemos tres configuraciones posibles para el directorio público: Desactivado: No se permite el acceso a usuarios anónimos. Sólo lectura: Se puede acceder al directorio con un cliente de FTP, pero únicamente se puede listar los archivos y descargarlos. Esta configuración es adecuada para poner a disposición de todo el mundo contenido para su descarga. Lectura y escritura: Se puede acceder al directorio con un cliente de FTP y todo el mundo puede añadir, modificar, descargar y borrar archivos en este directorio. No se recomienda esta configuración a menos de estar muy seguro de lo que se hace. El otro parámetro de configuración Directorios personales permite acceder a su directorio personal a cada uno de los usuarios en Zentyal. Como siempre, habrá que comprobar que las reglas del cortafuegos abren los puertos para este servicio, antes de ponerlo en funcionamiento. Zentyal Gateway En este capítulo se describen las funcionalidades de Zentyal como puerta de enlace o gateway. Zentyal puede hacer la red más fiable y segura, gestionar el ancho de banda y definir políticas de conexiones y contenidos. Hay un apartado centrado en el funcionamiento del módulo de cortafuegos, el cual nos permite definir reglas para gestionar el tráfico entrante y saliente tanto del servidor como de la red interna. Para ayudar en la configuración del cortafuegos, existen dos módulos que facilitan la gestión de objetos y servicios de red. A la hora de acceder a Internet podemos balancear la carga entre varias conexiones y definir diferentes reglas para usar una u otra según el tráfico. Además, también se verá como garantizar la calidad del servicio, configurando que tráfico tiene prioridad frente a otro o incluso limitar la velocidad en algún caso, como podría ser el P2P. Mediante RADIUS podremos autentificar a los usuarios en la red y finalmente, se ofrece una introducción al servicio de proxy HTTP. Este servicio permite acelerar el acceso a Internet, almacenando una caché de navegación y establecer diferentes políticas de filtrado de contenidos. Abstracciones de red de alto nivel en Zentyal Objetos de red Los Objetos de red son una manera de representar un elemento de la red o a un conjunto de ellos. Sirven para simplificar y consecuentemente facilitar la gestión de la configuración de la red, pudiendo dotar de un nombre fácilmente reconocible al elemento o al conjunto y aplicar la misma configuración a todos ellos.

- 57. Por ejemplo, podemos dar un nombre reconocible a una dirección IP o a un grupo de ellas. En lugar de definir la misma regla en el cortafuegos para cada una de las direcciones IP, simplemente bastaría con definirla para el objeto de red que contiene las direcciones. Representación de un objeto de red Gestión de los Objetos de red con Zentyal Para empezar a trabajar con los objetos en Zentyal, accederemos la seccіón Objetos, allí podremos ver una lista inicialmente vacía, con el nombre de cada uno de los objetos y una serie de acciones a realizar sobre ellos. Se pueden crear, editar y borrar objetos que serán usados más tarde por otros módulos. Objetos de red

- 58. Cada uno de estos objetos se compondrá de una serie de miembros que podremos modificar en cualquier momento. Los miembros tendrán al menos los siguientes valores: Nombre, Dirección IP y Máscara de red. La Dirección MAC es opcional y lógicamente sólo se podrá utilizar para miembros que representen una única máquina y se aplicará en aquellos contextos que la dirección MAC sea accesible. Añadir un nuevo miembro Los miembros de un objeto pueden solaparse con miembros de otros, con lo cual hay que tener cuidado al usarlos en el resto de módulos para obtener la configuración deseada y no tener problemas. Servicios de red Los Servicios de red son la manera de representar los protocolos (TCP, UDP, ICMP, etc) y puertos usados por una aplicación. La utilidad de los servicios es similar a la de los objetos: si con los objetos se puede hacer referencia a un conjunto de direcciones IP usando un nombre significativo, podemos así mismo identificar un conjunto de puertos por el nombre de la aplicación que los usa. Conexión de un cliente a un servidor Pongamos como ejemplo la navegación web. El puerto más habitual es el de HTTP, 80/TCP. Pero además también tenemos que contar con el de HTTPS 443/TCP y el alternativo 8080/TCP. De nuevo, no tenemos que aplicar una regla que afecte a la navegación web a cada uno de los

- 59. puertos, sino al al servicio que la representa que contiene estos tres puertos. Otro ejemplo puede ser la compartición de ficheros en redes Windows, dónde el servidor escucha en los puertos 137/TCP, 138/TCP, 139/TCP y 445/TCP. Gestión de los Servicios de red con Zentyal Para trabajar con los servicios en Zentyal se debe ir al menú Servicios donde se listan los servicios existentes creados por cada uno de los módulos que se hayan instalado y los que hayamos podidos definir adicionalmente. Para cada servicio podemos ver su Nombre, Descripción y un indicador de si es Interno o no. Un servicio es Interno si los puertos configurados para dicho servicio se están usando en el mismo servidor. Además cada servicio tendrá una serie de miembros, cada uno de estos miembros tendrá los valores: Protocolo, Puerto origen y Puerto destino. En todos estos campos podemos introducir el valor Cualquiera, por ejemplo para especificar servicios en los que sea indiferente el puerto origen o un Rango de puertos. El protocolo puede ser TCP, UDP, ESP, GRE o ICMP. También existe un valor TCP/UDP para evitar tener que añadir dos veces un mismo puerto que se use en ambos protocolos, como en el caso de DNS. Servicios de red

- 60. Cortafuegos Introducción al sistema de cortafuegos Zentyal utiliza para su módulo de cortafuegos el subsistema del kernel de Linux llamado Netfilter [2] que proporciona funcionalidades de filtrado, marcado de tráfico y de redirección de conexiones. [2] http://www.netfilter.org/ Configuración de un cortafuegos con Zentyal El modelo de seguridad de Zentyal se basa en intentar proporcionar la máxima seguridad posible en su configuración predeterminada, intentando a la vez minimizar los esfuerzos a realizar tras añadir un nuevo servicio. Cuando Zentyal actúa de cortafuegos, normalmente se instala entre la red interna y el router conectado a Internet. La interfaz de red que conecta la máquina con el router debe marcarse como Externo en Red -> Interfaces de red para permitir al cortafuegos establecer unas políticas de filtrado más estrictas para las conexiones procedentes de fuera. Interfaz externa La política para las interfaces externas es denegar todo intento de nueva conexión a Zentyal mientras que para las interfaces internas se deniegan todos los intentos de conexión excepto los que se realizan a servicios definidos por los módulos instalados. Los módulos añaden reglas al cortafuegos para permitir estas conexiones, aunque siempre pueden ser modificadas posteriormente por el administrador. Una excepción a esta norma son las conexiones al servidor LDAP, que añaden la regla pero configurada para denegar las conexiones por motivos de seguridad. La configuración predeterminada tanto para la salida de las redes internas como desde del propio servidor es permitir toda clase de conexiones.

- 61. Filtrado de paquetes La definición de las políticas del cortafuegos se hace desde Cortafuegos ‣ Filtrado de paquetes. Se pueden definir reglas en 5 diferentes secciones según el flujo de tráfico sobre el que serán aplicadas: • Tráfico de redes internas a Zentyal (ejemplo: permitir acceso al servidor de ficheros desde la red local). • Tráfico entre redes internas y de redes internas a Internet (ejemplo: restringir el acceso a todo Internet o determinadas direcciones a unas direcciones internas o restringir la comunicaciones entre las subredes internas). • Tráfico de Zentyal a redes externas (ejemplo: permitir descargar ficheros por HTTP desde el propio servidor). • Tráfico de redes externas a Zentyal (ejemplo: permitir que el servidor de correo reciba mensajes de Internet). • Tráfico de redes externas a redes internas (ejemplo: permitir acceso a un servidor interno desde Internet). Hay que tener en cuenta que los dos últimos tipos de reglas pueden crear un compromiso en la seguridad de Zentyal y la red, por lo que deben utilizarse con sumo cuidado.

- 62. Esquema de los diferentes flujos de tráfico en el cortafuegos Zentyal provee una forma sencilla de definir las reglas que conforman la política de un cortafuegos. La definición de estas reglas usa los conceptos de alto nivel introducidos anteriormente: los Servicios de red para especificar a qué protocolos y puertos se aplican las reglas y los Objetos de red para especificar sobre qué direcciones IP de origen o de destino se aplican. Lista de reglas de filtrado de paquetes desde las redes internas a Zentyal Normalmente cada regla tiene un Origen y un Destino que pueden ser Cualquiera, una Dirección IP o un Objeto en el caso que queramos especificar más de una dirección IP o direcciones MAC. En determinadas secciones el Origen o el Destino son omitidos ya que su valor es conocido a priori; será siempre Zentyal tanto el Destino en Tráfico de redes internas a Zentyal y Tráfico de redes externas a Zentyal como el Origen en Tráfico de Zentyal a redes externas. Además cada regla siempre tiene asociado un Servicio para especificar el protocolo y los puertos (o rango de puertos). Los servicios con puertos de origen son útiles para reglas de tráfico saliente de servicios internos, por ejemplo un servidor HTTP interno, mientras que los servicios con puertos de destino son útiles para reglas de tráfico entrante a servicios internos o tráfico saliente a servicios externos. Cabe destacar que hay una serie de servicios genéricos que son muy útiles para el cortafuegos como Cualquiera para seleccionar cualquier protocolo y puertos, Cualquiera TCP o Cualquiera UDP para seleccionar cualquier protocolo TCP o UDP respectivamente. El parámetro de mayor relevancia será la Decisión a tomar con las conexiones nuevas. Zentyal permite tomar tres tipos distintos de decisiones:

- 63. • Aceptar la conexión. • Denegar la conexión ignorando los paquetes entrantes y haciendo suponer al origen que no se ha podido establecer la conexión. • Registrar la conexión como un evento y seguir evaluando el resto de reglas. De esta manera, a través de Registros -> Consulta registros -> Cortafuegos podemos ver sobre qué conexiones se están produciendo. Las reglas son insertadas en una tabla donde son evaluadas desde el principio hasta el final, una vez que una regla acepta una conexión, no se sigue evaluando el resto. Una regla genérica al principio puede hacer que otra regla más específica posterior no sea evaluada, es por esto por lo que el orden de las reglas en las tablas es muy importante. Existe la opción de aplicar un no lógico a la evaluación de la regla con Inversa para la definición de políticas más avanzadas. Creando una nueva regla en el firewall Por ejemplo, si queremos registrar las conexiones a un servicio, primero tendremos la regla que registra la conexión y luego la regla que acepta la conexión. Si estas dos reglas están en el orden inverso, no se registrará nada ya que la regla anterior ya acepta la conexión. Igualmente si queremos restringir la salida a Internet, primero explícitamente denegaremos los sitios o los clientes y luego permitiremos la salida al resto, invertir el orden daría acceso a todos los sitios a todo el mundo. Por omisión, la decisión es siempre denegar las conexiones y tendremos que explícitamente añadir reglas que las permitan. Hay una serie de reglas que se añaden automáticamente durante la instalación para definir una primera versión de la política del cortafuegos: se permiten todas las conexiones salientes hacia las redes externas, Internet, desde el servidor Zentyal (en Tráfico de Zentyal a redes externas) y también se permiten todas las conexiones desde las redes internas hacia las externas (en Tráfico entre redes internas y de redes internas a Internet. Además cada módulo instalado añade una serie de reglas en las secciones Tráfico de redes internas a Zentyal y Tráfico de redes externas a Zentyal normalmente permitiendo las conexiones desde las redes internas pero denegándola desde las redes externas. Esto ya se hace implícitamente, pero facilita la gestión del cortafuegos puesto que de esta manera para permitir el servicio solamente hay que cambiar el parámetro Decisión y no es necesario crear una regla nueva. Destacar que estas reglas

- 64. solamente son añadidas durante el proceso de instalación de un módulo por primera vez y no son modificadas automáticamente en el futuro. Finalmente, existe un campo opcional Descripción para comentar el objetivo de la regla dentro de la política global del cortafuegos. Redirección de puertos con Zentyal Las redirecciones de puertos de destino se configuran en Cortafuegos ‣ Redirecciones de puertos. Para configurar una redirección hay que establecer la Interfaz donde se recibe el tráfico sobre el que se va a hacer la traducción, el Destino original (que puede ser el servidor Zentyal, una dirección IP o un objeto), el Puerto de destino original (que puede ser Cualquiera, un Puerto determinado o un Rango de puertos), el Protocolo y el Origen (que también puede ser Cualquiera, una Dirección IP o un Objeto). Además estableceremos la dirección IP de Destino y finalmente, el Puerto donde la máquina destino recibirá las peticiones, que puede ser el mismo que el original o no. Existe también un campo opcional de Descripción para aclarar el propósito de la regla. Redirección de puertos [3] <http://es.wikipedia.org/wiki/Network_Address_Translation>

- 65. Encaminamiento Introducción al encaminamiento o routing Zentyal usa el subsistema del kernel de Linux para el encaminamiento configurado mediante la herramiente iproute2 [1]. [1] http://www.policyrouting.org/iproute2.doc.html Configuración del encaminamiento con Zentyal Puerta de enlace La puerta de enlace o gateway es el router por omisión para las conexiones cuyo destino no está en la red local. Es decir, si el sistema no tiene definidas rutas estáticas o si ninguna de éstas coincide con una transmisión a realizar, ésta se hará a través de la puerta de enlace. Para configurar una puerta de enlace en Zentyal se utiliza Red ‣ Puertas de enlace, que tiene los siguientes parámetros configurables. Añadiendo una puerta de enlace Habilitado: Indica si realmente esta puerta de enlace es efectiva o está desactivada. Nombre: Nombre por el que identificaremos a la puerta de enlace. Dirección IP: Dirección IP de la puerta de enlace. Esta dirección debe ser directamente accesible desde la máquina que contiene Zentyal, es decir, sin otros enrutamientos intermedios. Interfaz:

- 66. Interfaz de red conectada a la puerta de enlace. Los paquetes que se envíen a la puerta de enlace se enviarán a través de esta interfaz. Peso Cuanto mayor sea el peso, más paquetes se enviarán por esa puerta de enlace si activamos el balanceo de tráfico. Predeterminado Si esta opción está activada, esta será la puerta de enlace por defecto. Si se tienen interfaces configuradas como DHCP o PPPoE [2] no se pueden añadir puertas de enlace explícitamente para ellas, dado que ya son gestionadas automáticamente. A pesar de eso, se pueden seguir activando o desactivando, editando su Peso o elegir si es el Predeterminado, pero no se pueden editar el resto de los atributos. Lista de puertas de enlace con DHCP Además Zentyal puede necesitar utilizar un proxy para acceder a Internet, por ejemplo para las actualizaciones de software y del antivirus, o para la redirección del propio proxy HTTP. Para configurar este proxy externo iremos a Red ‣ Puertas de enlace, allí podremos indicar la dirección del Servidor proxy así como el Puerto del proxy. También podremos especificar un Usuario y Contraseña en caso de que el proxy requiera autenticación. [2] http://en.wikipedia.org/wiki/PPPoE Tabla de rutas estáticas Si queremos hacer que todo el tráfico dirigido a una red pase por una puerta de enlace determinada, tendremos que añadir una ruta estática. Esto puede servirnos, por ejemplo, para interconectar dos redes locales a través de sus puertas de enlace predeterminadas.