Las leyes de confidencialidad en México

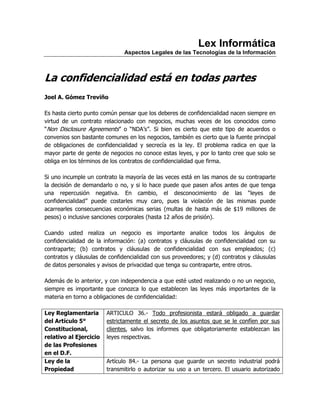

- 1. Lex Informática Aspectos Legales de las Tecnologías de la Información La confidencialidad está en todas partes Joel A. Gómez Treviño Es hasta cierto punto común pensar que los deberes de confidencialidad nacen siempre en virtud de un contrato relacionado con negocios, muchas veces de los conocidos como “Non Disclosure Agreements” o “NDA’s”. Si bien es cierto que este tipo de acuerdos o convenios son bastante comunes en los negocios, también es cierto que la fuente principal de obligaciones de confidencialidad y secrecía es la ley. El problema radica en que la mayor parte de gente de negocios no conoce estas leyes, y por lo tanto cree que solo se obliga en los términos de los contratos de confidencialidad que firma. Si uno incumple un contrato la mayoría de las veces está en las manos de su contraparte la decisión de demandarlo o no, y si lo hace puede que pasen años antes de que tenga una repercusión negativa. En cambio, el desconocimiento de las “leyes de confidencialidad” puede costarles muy caro, pues la violación de las mismas puede acarrearles consecuencias económicas serias (multas de hasta más de $19 millones de pesos) o inclusive sanciones corporales (hasta 12 años de prisión). Cuando usted realiza un negocio es importante analice todos los ángulos de confidencialidad de la información: (a) contratos y cláusulas de confidencialidad con su contraparte; (b) contratos y cláusulas de confidencialidad con sus empleados; (c) contratos y cláusulas de confidencialidad con sus proveedores; y (d) contratos y cláusulas de datos personales y avisos de privacidad que tenga su contraparte, entre otros. Además de lo anterior, y con independencia a que esté usted realizando o no un negocio, siempre es importante que conozca lo que establecen las leyes más importantes de la materia en torno a obligaciones de confidencialidad: Ley Reglamentaria ARTICULO 36.- Todo profesionista estará obligado a guardar del Artículo 5° estrictamente el secreto de los asuntos que se le confíen por sus Constitucional, clientes, salvo los informes que obligatoriamente establezcan las relativo al Ejercicio leyes respectivas. de las Profesiones en el D.F. Ley de la Artículo 84.- La persona que guarde un secreto industrial podrá Propiedad transmitirlo o autorizar su uso a un tercero. El usuario autorizado

- 2. Industrial tendrá la obligación de no divulgar el secreto industrial por ningún medio. Artículo 85.- Toda aquella persona que, con motivo de su trabajo, empleo, cargo, puesto, desempeño de su profesión o relación de negocios, tenga acceso a un secreto industrial del cual se le haya prevenido sobre su confidencialidad, deberá abstenerse de revelarlo sin causa justificada y sin consentimiento de la persona que guarde dicho secreto, o de su usuario autorizado. Artículo 86.- La persona física o moral que contrate a un trabajador que esté laborando o haya laborado o a un profesionista, asesor o consultor que preste o haya prestado sus servicios para otra persona, con el fin de obtener secretos industriales de ésta, será responsable del pago de daños y perjuicios que le ocasione a dicha persona. Ley Federal de Artículo 76 bis.- Las disposiciones del presente Capítulo aplican a Protección al las relaciones entre proveedores y consumidores en las Consumidor transacciones efectuadas a través del uso de medios electrónicos, ópticos o de cualquier otra tecnología. En la celebración de dichas transacciones se cumplirá con lo siguiente: I. El proveedor utilizará la información proporcionada por el consumidor en forma confidencial, por lo que no podrá difundirla o transmitirla a otros proveedores ajenos a la transacción, salvo autorización expresa del propio consumidor o por requerimiento de autoridad competente; II. El proveedor utilizará alguno de los elementos técnicos disponibles para brindar seguridad y confidencialidad a la información proporcionada por el consumidor e informará a éste, previamente a la celebración de la transacción, de las características generales de dichos elementos; Ley Federal de Artículo 19.- Todo responsable que lleve a cabo tratamiento de Protección de datos personales deberá establecer y mantener medidas de Datos Personales seguridad administrativas, técnicas y físicas que permitan proteger en Posesión de los datos personales contra daño, pérdida, alteración, destrucción o Particulares el uso, acceso o tratamiento no autorizado. Artículo 21.- El responsable o terceros que intervengan en cualquier fase del tratamiento de datos personales deberán guardar confidencialidad respecto de éstos, obligación que subsistirá aun después de finalizar sus relaciones con el titular o, en su caso, con el responsable. Artículos 63 y 64.- La multa por incumplir el deber de confidencialidad respecto de cualquier fase del tratamiento de datos personales puede ser de hasta $19,142,400 pesos (320,000 salarios

- 3. mínimos). Reglamento de la El artículo 2 define los siguientes términos: Ley Federal de V. Medidas de seguridad administrativas: Conjunto de acciones y Protección de mecanismos para establecer la gestión, soporte y revisión de la Datos Personales seguridad de la información a nivel organizacional, la identificación en Posesión de y clasificación de la información, así como la concienciación, Particulares formación y capacitación del personal, en materia de protección de datos personales; VI. Medidas de seguridad físicas: Conjunto de acciones y mecanismos, ya sea que empleen o no la tecnología, destinados para: a) Prevenir el acceso no autorizado, el daño o interferencia a las instalaciones físicas, áreas críticas de la organización, equipo e información; b) Proteger los equipos móviles, portátiles o de fácil remoción, situados dentro o fuera de las instalaciones; c) Proveer a los equipos que contienen o almacenan datos personales de un mantenimiento que asegure su disponibilidad, funcionalidad e integridad, y d) Garantizar la eliminación de datos de forma segura; VII. Medidas de seguridad técnicas: Conjunto de actividades, controles o mecanismos con resultado medible, que se valen de la tecnología para asegurar que: a) El acceso a las bases de datos lógicas o a la información en formato lógico sea por usuarios identificados y autorizados; b) El acceso referido en el inciso anterior sea únicamente para que el usuario lleve a cabo las actividades que requiere con motivo de sus funciones; c) Se incluyan acciones para la adquisición¸ operación, desarrollo y mantenimiento de sistemas seguros, y d) Se lleve a cabo la gestión de comunicaciones y operaciones de los recursos informáticos que se utilicen en el tratamiento de datos personales; Capítulo III.- De las Medidas de Seguridad en el Tratamiento de Datos Personales: Alcance Atenuación de sanciones Funciones de seguridad Factores para determinar las medidas de seguridad Acciones para la seguridad de los datos personales Actualizaciones de las medidas de seguridad Vulneraciones de seguridad

- 4. Notificación de vulneraciones de seguridad Información mínima al titular en caso de vulneraciones de seguridad Medidas correctivas en caso de vulneraciones de seguridad Ley Federal del Artículo 47.- Son causas de rescisión de la relación de trabajo, sin Trabajo responsabilidad para el patrón: IX. Revelar el trabajador los secretos de fabricación o dar a conocer asuntos de carácter reservado, con perjuicio de la empresa; Artículo 134.- Son obligaciones de los trabajadores: XIII. Guardar escrupulosamente los secretos técnicos, comerciales y de fabricación de los productos a cuya elaboración concurran directa o indirectamente, o de los cuales tengan conocimiento por razón del trabajo que desempeñen, así como de los asuntos administrativos reservados, cuya divulgación pueda causar perjuicios a la empresa. Código Penal Artículo 210.- Se impondrán de treinta a doscientas jornadas de Federal trabajo en favor de la comunidad, al que sin justa causa, con perjuicio de alguien y sin consentimiento del que pueda resultar perjudicado, revele algún secreto o comunicación reservada que conoce o ha recibido con motivo de su empleo, cargo o puesto. Artículo 211.- La sanción será de uno a cinco años, multa de cincuenta a quinientos pesos y suspensión de profesión en su caso, de dos meses a un año, cuando la revelación punible sea hecha por persona que presta servicios profesionales o técnicos o por funcionario o empleado público o cuando el secreto revelado o publicado sea de carácter industrial. Artículo 211 Bis.- A quien revele, divulgue o utilice indebidamente o en perjuicio de otro, información o imágenes obtenidas en una intervención de comunicación privada, se le aplicarán sanciones de seis a doce años de prisión y de trescientos a seiscientos días multa. Ley Federal de Artículo 15. Fracción V. Seguridad de la información. Consiste en la Seguridad Privada preservación, integridad y disponibilidad de la información del prestatario, a través de sistemas de administración de seguridad, de bases de datos, redes locales, corporativas y globales, sistemas de cómputo, transacciones electrónicas, así como respaldo y recuperación de dicha información, sea ésta documental, electrónica o multimedia. Acuerdo por el que Artículo 2. Para los efectos del presente Acuerdo, se entenderá por: se establece el Ciberseguridad: a la aplicación de un proceso de análisis y gestión Esquema de de riesgos relacionados con el uso, procesamiento, almacenamiento Interoperabilidad y y transmisión de información, así como con los sistemas y procesos

- 5. de Datos Abiertos usados para ello, que permite llegar a una situación de riesgo de la conocida y controlada; Administración Pública Federal Acuerdo por el que 1. Definiciones y Términos: se expide el Seguridad de la información: La capacidad de preservación de la Manual confidencialidad, integridad y disponibilidad de la información. Administrativo de Vulnerabilidad: La debilidad en la seguridad de la información Aplicación General dentro de una organización que potencialmente permite que una en Materia de amenaza afecte a un activo de TIC. Tecnologías de la SGSI: Sistema de Gestión de Seguridad de la Información, parte de Información y un sistema global de gestión que basado en el análisis de riesgos, Comunicaciones establece, implementa, opera, monitorea, revisa, mantiene y mejora la seguridad de la información. 5.9.4 Administración de la seguridad de los sistemas informáticos 5.9.4.1 Objetivos del proceso General: Establecer los mecanismos que permitan la administración de la seguridad de la información de la Institución contenida en medios electrónicos y sistemas informáticos. Específicos: Establecer un Sistema de Gestión de Seguridad de la Información (SGSI) que proteja la información de la Institución contenida en medios electrónicos y sistema informáticos, contra accesos y usos no autorizados, con la finalidad de conservar su confidencialidad, integridad y disponibilidad. Como puede apreciar, guardar la confidencialidad de la información es cosa seria. No tome a la ligera estas obligaciones que nacen no solo por la vía contractual, sino también por orden de ley en muy diversos ámbitos. Conozca sus obligaciones y busque la asesoría adecuada para cumplirlas cabalmente.