Auditoría Windows server 2008

- 1. AUDITORIA SERVER 2008 Profesor: Waldir Cruz Alumno: Luis Asencio

- 2. Auditoria I. Concepto La Auditoría es la función cuya finalidad es analizar y apreciar el control interno de las organizaciones para garantizar la integridad de su patrimonio, la veracidad de su información y el mantenimiento de la eficacia de sus sistemas de gestión. Por otra parte la Auditoría constituye una herramienta de control y supervisión que contribuye a la creación de una cultura de la disciplina de la organización y permite descubrir fallas en las estructuras o vulnerabilidades existentes en la organización.

- 3. AUDITORIA DE SISTEMAS DE INFORMACIÓN Cuando se generalizó el uso de las nuevas tecnologías, surgió también la necesidad de realizar auditorías sobre los sistemas de tratamiento de información. En este sentido se podría decir que la auditoria informática comprende el conjunto de actividades a la validación y verificación de los sistemas, procesos y resultados La auditoría informática tiene 2 tipos las cuales son: AUDITORIA INTERNA Es aquella que se hace adentro de la empresa; sin contratar a personas de afuera. AUDITORIA EXTERNA Como su nombre lo dice es aquella en la cual la empresa contrata a personas de afuera para que haga la auditoria en su empresa.

- 4. TIPOS DE AUDITORÍAS INFORMÁTICAS Regular Informática: Se refiere a las que se realizan a la calidad de la información existente en las bases de datos de los sistemas informáticos que se utilizan para controlar los recursos, su entorno y los riesgos asociados a esta actividad. Especial Informática: Consiste en el análisis de los aspectos específicos relativos a las bases de datos de los sistemas informáticos en que se haya detectado algún tipo de alteración o incorrecta operatoria de los mismos. Recurrente Informática: Son aquellas donde se examinan los Planes de Medidas elaborados en auditorias informáticas anteriores donde se obtuvo la calificación de Deficiente o Malo, ya sea en una Regular o Especial.

- 5. AUDITAR SUCESOS DE INICIO DE SESIÓN DE CUENTA El valor de configuración Auditar sucesos de inicio de sesión de cuenta determina si se debe auditar cada instancia de un usuario que inicie o cierre una sesión desde otro equipo. Auditar la administración de cuentas El valor de configuración Auditar la administración de cuentas determina si se deben auditar todos los sucesos de administración de cuentas de un equipo. Se crea, cambia o elimina una cuenta de usuario o grupo. Se establece o cambia una contraseña.

- 6. AUDITAR EL ACCESO A OBJETOS El valor de configuración Auditar el acceso a objetos determina si se debe auditar el suceso de un usuario que obtiene acceso a un objeto como, por ejemplo, un archivo, una carpeta, una clave de Registro, una impresora, etc., que tiene su propia lista de control de acceso al sistema especificada. Auditar el seguimiento de procesos El valor de configuración Auditar el seguimiento de procesos determina si se debe auditar información de seguimiento detallada de sucesos como la activación de programas, la salida de procesos, la duplicación de identificadores y el acceso indirecto a objetos. Auditar sucesos del sistema El valor de configuración Auditar sucesos del sistema determina si se debe auditar el reinicio o cierre de un equipo realizado por un usuario o un suceso que afecte a la seguridad del sistema o al registro de seguridad.

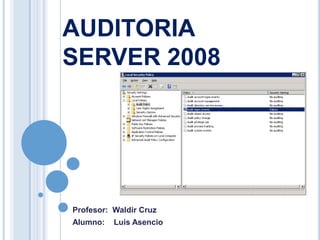

- 7. II. IMPLEMENTACIÓN DEL SERVIDOR DE AUDITORIA PASO 1 Para la configuración de auditoria en Windows Server 2003 se tiene que dirigir en la opción Directiva de Seguridad de Dominio. Para lo cual ingresar en la Opción Usuarios y Equipos de Active Directory, luego en Domain Controllers, clic derecho propiedades, Directiva de grupo y Editar. Configuración de Seguridad - - Directivas Locales - Directiva de Auditoría

- 8. PASO 2 Configuración de Auditoria de acceso a Objeto Esta configuración de seguridad determina si se debe auditar el suceso de un usuario que obtiene acceso a un objeto (por ejemplo, un archivo, carpeta, clave del Registro, impresora, etc.). La configuración es simple como se muestra en la imagen.

- 9. Configuración de Auditar sucesos de inicio de sesión de cuenta Los inicios de sesión que utilizan una cuenta de dominio generan un suceso de inicio o cierre de sesión en la estación de trabajo o servidor, y generan un suceso de inicio de sesión de cuenta en el controlador de dominio.

- 10. PASO 3 AHORA CREAMOS UN USUARIO LLAMADO HUGO BELTRAN PARA REALIZAR LAS PRUEBAS . Luego en la unidad C: creamos una carpeta llamada Prueba, lo compartimos, le asignamos permisos para que el usuario Hugo Beltran pueda acceder a esta carpeta y auditamos al usuario. En la pestaña de Seguridad ir al botón Opciones Avanzadas. Luego ir a la pestaña Auditoría y agregar al usuario.

- 12. PASO--4 LUEGO EN EL EQUIPO CLIENTE MIEMBRO DEL DOMINIO, PRIMERO INICIAMOS HUGO BELTRAN Y EN LA PRIMERA INSTANCIA INGRESAMOS CONTRASEÑA ERRÓNEA, PARA LUEGO VISUALIZARLO EN EL VISOR DE EVENTOS, LUEGO INGRESAMOS LA CONTRASEÑA CORRECTA. DESPUÉS ACCEDEMOS A LA CARPETA COMPARTIDA. SESIÓN CON EL USUARIO

- 13. COMO SE PUEDE APRECIAR EN LA IMAGEN MUESTRA TODOS LOS SUCESOS. PARA UN MEJOR EMPLEARA EL FILTRO EN EL SUCESO DE ORDEN SEGURIDAD. SE EN LA VENTANA DE PROPIEDADES DE SEGURIDAD TIENE VARIAS OPCIONES, EN LA CUAL FACILITA LA AUDITORIA. SE