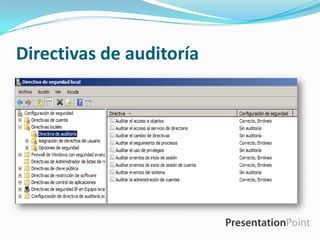

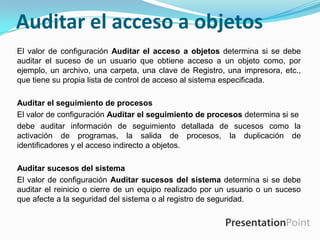

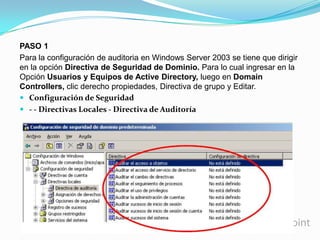

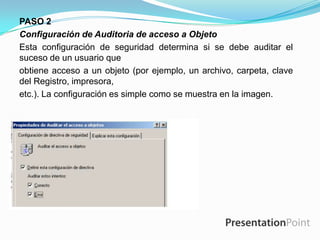

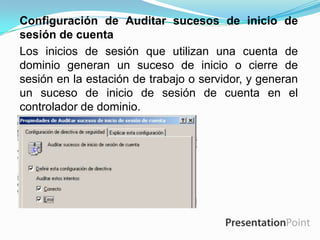

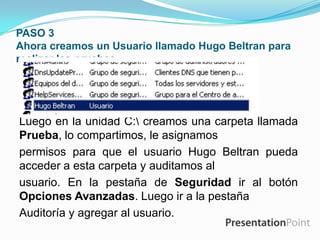

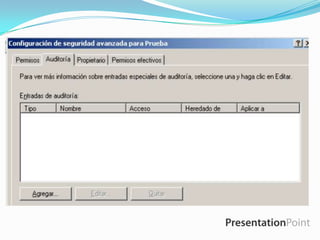

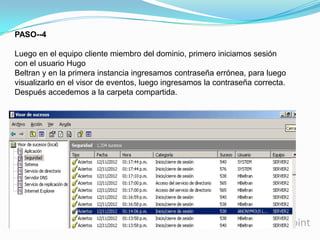

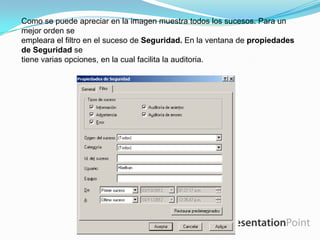

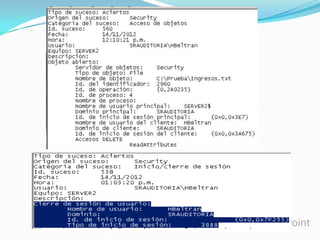

El documento habla sobre la auditoría en sistemas informáticos. Explica que la auditoría registra eventos correctos y erróneos como modificaciones de archivos o políticas de seguridad, mostrando la acción, usuario y fecha. También identifica uso no autorizado de recursos. Luego describe tipos de auditoría interna y externa y diferentes categorías que se pueden auditar como inicio de sesión, administración de cuentas y acceso a objetos. Finalmente, detalla los pasos para configurar la auditoría en Windows Server 2008.