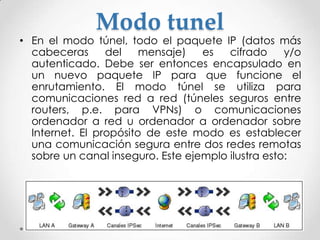

IPSec es un marco de estándares para la encriptación de TCP/IP que funciona encriptando la información contenida en datagramas IP. Puede proporcionar autenticación, integridad y confidencialidad de datos. Existen dos modos: el modo transporte encripta sólo la carga útil mientras mantiene la cabecera IP intacta, usado para comunicaciones ordenador a ordenador; el modo túnel encripta todo el paquete IP y lo encapsula en un nuevo paquete, usado para comunicaciones red a red como VPNs.