codigo de criptografia

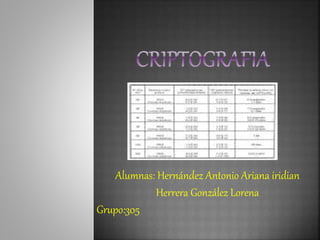

- 1. Alumnas: Hernández Antonio Ariana iridian Herrera González Lorena Grupo:305

- 2. 1.- LA CRIPTOGRAFIA. 2.- EL CRIPTOANALISIS.

- 3. ES LA TECNICA DE CONVERTIR UN TECTO INTELIGIBLE, TEXTO EN CLARO (PLAINTEX), EN OTRO LLAMADO CRIPTOGRAMA (CIPHTERTEXT9, CUYO CONTENIDO DE INFORMACION ES IGUAL AL ANTERIOS PERO SOLO LO PUEDEN ENTENDER LAS PERZONAS AUTORIZADAS.

- 4. ES LA TECNICA DE DECIFRAR UN CRIPTOGRAMA SIN TENER LA AUTORIZACION,

- 5. Se debe transformar un texto mediante un método cuya función inversa únicamente conocer las personas autorizadas. Así se puede utilizar un algoritmo secreto o un algoritmo publico que utiliza una palabra. Llamada, clave, solo conocida por las personas autorizadas, esta clave debe de ser imprescindible para la encriptación y des encriptación .

- 6. El nivel de seguridad en el mismo. los algoritmos se pueden fabricar en cadena para un desarrollo mas barato. Los algoritmos públicos están mas probados, un criptoanalista puede encontrar fallos sin conocer el secreto del algoritmo. Es mas fácil y seguro transmitir una clave que todo el funcionamiento de un algoritmo.

- 7. Solo utiliza una clave para cifrar y descifrar el mensaje , que tiene que conocer el emisor y el receptor previamente, t este es el punto débil del sistema la comunicación de claves entre ambos sujetos, ya que resulta mas fácil interceptar una clave que se a transmitido sin seguridad , diciendo la en alto mandándolo por correo electrónico u ordinario, o asiendo una llamada telefónica.

- 8. Maquina de cifrado electromecánica que generaba abecedarios según la posición de unos rodillos que podían tener distintas ordenes y posiciones , de métodos simétricos con un algoritmo que dependía de una clave . Formada por : los rotores, su orden y posición de cada anillo. Contaba con un libro de claves del día y hacia mas difícil encontrar la clave .

- 9. Se basa en el uso de dos claves: la publica y la privada , este tipo de sistema usa algoritmos bastante complejos que genera a partir de la contraseña . Solo cifra una persona y la otra se limita a mirar el contenido . Otro propósito de este sistema es poder firmar documentos certificando que el emisor es quien dice ser firmado con la clave privada y verificando la identidad con la publica .