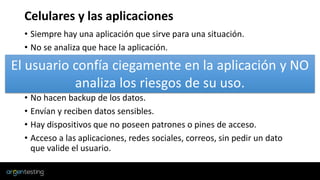

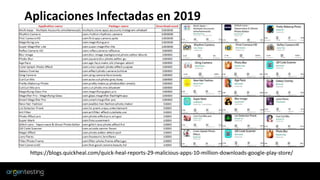

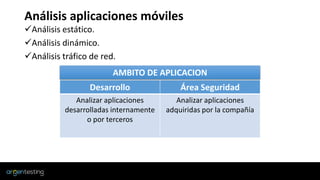

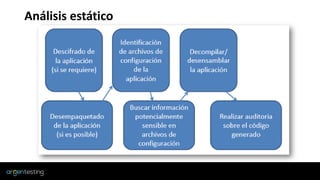

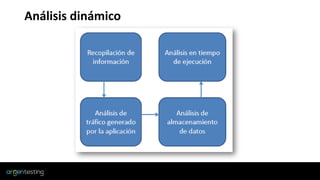

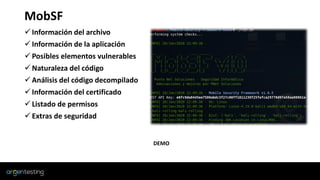

Este documento presenta un resumen de tres oraciones sobre los aspectos de seguridad en aplicaciones móviles. Explica que las aplicaciones móviles tienen acceso a datos sensibles y servicios a través de Internet, por lo que deben analizarse para verificar su seguridad. Describe los métodos de análisis estático y dinámico utilizando herramientas como MobSF para evaluar posibles vulnerabilidades en el código, permisos y tráfico de red de una aplicación. Concluye que invertir en análisis de seguridad de aplicaciones es