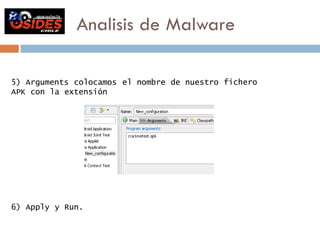

Este documento habla sobre el análisis de malware en Android. Explica que Android es el sistema operativo más vendido y está presente en casi todas las marcas. Luego, analiza la estructura de los archivos APK, herramientas como ADB y DDMS para analizar aplicaciones, y muestra cómo analizar el código fuente de una aplicación maliciosa llamada Android.Fake.Player utilizando Eclipse, Dex2jar y JD-GUI. Finalmente, analiza el troyano Zeus diseñado para robar credenciales bancarias interceptando tokens SMS.