26 enero valencia_ericka

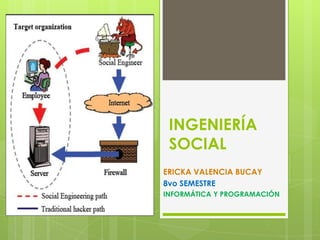

- 1. INGENIERÍA SOCIAL ERICKA VALENCIA BUCAY 8vo SEMESTRE INFORMÁTICA Y PROGRAMACIÓN

- 2. Conjunto de técnicas psicológicas y INGENIERIA habilidades sociales SOCIAL Muchas veces premeditadas Utilizadas de para la obtención forma conscientes de información de terceros.

- 3. TÉCNICAS DE HACKERS Puesta de Intrusos en el marcha de sistema Websites Correos «basureo» electrónicos Usuarios que Espionaje de los utilizan foros y usuarios chats

- 4. El 70% de los oficinista británicos DATO CURIOSO Accedían a (2004) facilitar su contraseña por una tableta de chocolate

- 5. Preparación técnica de FORMACIÓN DE administradores USUARIOS y del sistema informático Es la principal Conjunto de eficaz medida actividades de seguridad Lleva a cabo las acciones de formación y sensibilidad

- 6. SEGURIDAD INFORMÁTICA Seguridad de las aplicaciones corporativas Utilización segura de los servicios Evitar la muestra de virus y otros códigos Reconocer las técnicas de Ingeniería Social Conocimiento de las obligaciones y responsabilidades en la Ley Orgánica de Protección de Datos Gestionar los soportes informáticos, equipos y dispositivos portátiles Reaccionar ante determinados incidentes que comprometan la seguridad de la información

- 7. Consciente de Los directivos riesgos Contemplar la ser seguridad de USUARIOS conscientes la información FINALES Sino cumple de la en todos los con las necesidad de proyectos medidas de recursos seguridad

- 8. CONEXIÓN DE INTERNET Limitación de los servicios de internet y del correo electrónico Posibilidad de que el empresario o director pueda abrir el correo Acceso al ordenador de un trabajador a sus archivos y carpetas Potestad para controlar el uso que los empleados hacen servicios de conexión Capacidad de los representantes sindicales para utilizar el correo electrónico

- 9. • Bloqueo de HERRAMIENTAS direcciones web a DE COTROL las que se impiden el acceso • Asignación de Y VIGILANCIA DEL ACCESO permisos a los servicios de internet • Restricción a ciertos servicios A LOS SERVICIOS DE • Utilización de INTERNET distintas tecnologías de filtrado de contenido

- 10. CONCLUSIÓN Abusar del acceso a internet y del correo electrónico desde el lugar del trabajo Para fines distintos estrictamente profesional puede tener consecuencias graves para los trabajadores