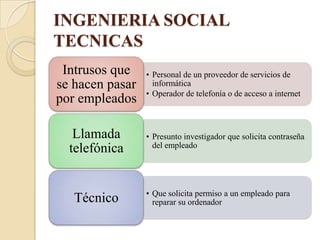

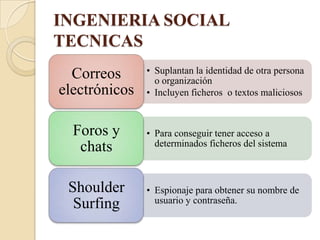

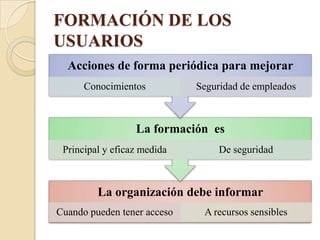

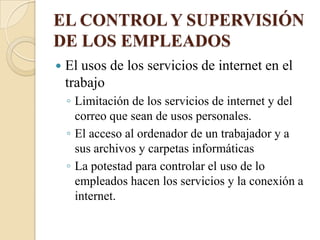

Este documento describe las técnicas de ingeniería social que los intrusos usan para extraer información sensible de los usuarios, incluyendo hacerse pasar por empleados de una compañía o enviar correos electrónicos maliciosos. También discute la importancia de la formación de usuarios y el control y supervisión del acceso a internet de los empleados para mejorar la seguridad de la información.